¿App con un parche para la vulnerabilidad QuadRooter? ¡No!, es una aplicación maliciosa

Una de las últimas vulnerabilidades mediáticas en hacer acto de presencia en los sistemas Android ha sido QuadRooter, vulnerabilidad en cuya presentación se hizo bastante ruido afirmando que afectaba a 900 millones de dispositivos. La verdad es que estas cifras yo no nos deberían sorprender si tenemos en cuenta la gran cantidad de dispositivos Android sin actualizar y que están expuestos no solo a esta sino a muchas otras vulnerabilidades.

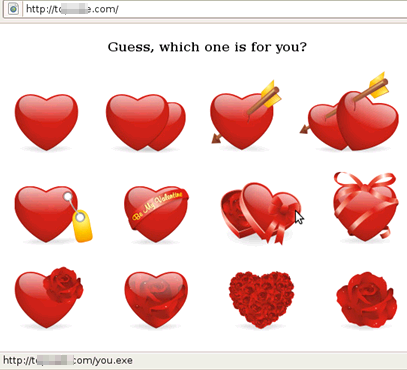

Sin embargo, precisamente por el revuelo mediático originado tras su presentación, algunos delincuentes vieron la oportunidad de aprovechar el momento y publicaron un supuesto parche de seguridad con la forma de dos aplicaciones subidas a Google Play. Estas dos aplicaciones, de nombre “Fix Patch QuadRooter” y desarrolladas por Kiwiapps Ltd. Eran en realidad aplicaciones maliciosas que, en lugar de parchear nuestro dispositivo, mostraba continuas pantallas de anuncios y, por si fuera poco, la aplicación costaba 0.99€.

Para hablarnos de este tema, tenemos a Lukáš Štefanko, investigador de ESET especializado en malware para Android.

¿Cómo de peligrosas son las dos aplicaciones que has descubierto y que se anunciaban como un falso parche para la vulnerabilidad QuadRooter?

Si tomamos como referencia el daño que han causado, este fue marginal debido a que tan solo tuvieron un número limitado de descargas e, incluso en los usuarios que los instalaron, el impacto no fue tan grave. Estas aplicaciones tan solo mostraban anuncios a los usuarios y ese era todo el daño que hacían, aparte de cobrarles 99 céntimos de euros a aquellos usuarios que optaron por la versión de pago.

Sin embargo, esta es la primera vez que hemos visto este tipo de camuflaje orientado a dispositivos móviles. Anteriormente, hemos visto como se ha empleado esta técnica en sistemas Windows, por ejemplo, engañando a tiendas online a instalar un falso parche de seguridad para una vulnerabilidad crítica en la plataforma de comercio online Magento.

El conocido como “ShopLift bug” permitía a un atacante conseguir acceso como administrador a aquellas tiendas online vulnerables. Uno de los ataques que observamos un año después de que la vulnerabilidad fuera parcheada dependía de un falso parche que instalaba un malware que se aprovechaba del agujero de seguridad que supuestamente iba a solucionar.

Entonces, hacerse pasar por un parche de seguridad puede ser un buen camuflaje para el malware, ¿no?

Así es, y por eso resulta tan interesante, porque se centra en un nuevo objetivo, aquellos que se preocupan de mantener seguros sus sistemas.

En el ecosistema Android, las aplicaciones maliciosas suelen utilizar juegos populares para camuflarse, simulando ser versiones gratuitas, tutoriales, trucos, etc. Sinceramente, la seguridad no parece ser una prioridad para aquellos que pican en este tipo de trampas.

¿Esperas que los delincuentes empiecen a utilizar parches falsos maliciosos a gran escala?

Espero que no. Sin embargo, debemos avisar a los usuarios de esta amenaza.

Lo que más me preocupa es que, este tipo de parches falsos (además de tener potencial para captar la atención de los usuarios) tienen todos los motivos para pedir todo tipo de permisos en el dispositivo cuando van a instalarse. Y la verdad es que, si esta aplicación se supone que está diseñada para arreglar un fallo en el sistema, muy pocos pondrían pegas a la hora de otorgarle permisos excesivos. El problema es que la gente no sabe que una aplicación no puede actuar como un parche del sistema.

Si una aplicación te promete arreglar un fallo en tu sistema Android, es un engaño. No hay más vuelta de hoja.

Entonces, ¿Cómo pueden los usuarios arreglar vulnerabilidades como QuadRooter?

Es importante destacar que QuadRooter utiliza una aplicación para propagarse. Solamente es una amenaza si tienes activada la opción “Orígenes desconocidos” en tu dispositivo e instalas manualmente una aplicación desde un repositorio que no es de confianza.

Por otro lado, si tienes la opción “Verificar aplicaciones” (activada por defecto en todas las versiones de Android desde la 4.2) ya estás protegido. Cuando un usuario intenta instalar una aplicación utilizando un exploit que se aproveche de la vulnerabilidad QuadRooter, Android mostrará el mensaje “La instalación ha sido bloqueada” y no dejará opción para ignorar la amenaza e instalar la aplicación.

Entiendo, pero se trata de una última línea de defensa mientras el sistema sigue siendo vulnerable, ¿no es así?

Así es, pero solucionar vulnerabilidades no es algo sencillo en el ecosistema Android.

Un parche auténtico ha sido preparado por los desarrolladores de Android para tres de las cuatro vulnerabilidades que aprovecha QuadRooter, mientras que la última de ellas sigue en desarrollo. En lo que respecto al parcheo de tu sistema, esto depende del fabricante de tu dispositivo. Para un futuro inmediato, la mayoría de usuarios van a tener que confiar en la verificación de aplicaciones como última línea de defensa…

…y no abrumarse por las cifras de víctimas potenciales.

Exacto. Muchas veces nos encontramos con noticias de este tipo que hablan de vulnerabilidades afectando a un número enorme de usuarios. Pero la importancia real de estas amenazas muchas veces no tienen nada que ver con estos números. Si seguimos unas reglas básicas, podemos estar razonablemente seguros.

Una vez dicho esto, cada cierto tiempo debemos observar y aprender nuevas lecciones. La que hemos aprendido hoy es que una aplicación que nos prometa arreglar cualquier fallo en el sistema de nuestro dispositivo Android es un engaño.

Josep Albors a partir de una entrevista realizada en WeLiveSecurity