Nueva variante de ransomware causa estragos suplantando un email de Correos

Hace unos días comentábamos en el blog WeLiveSecurity de ESET la aparición de una nueva variante de TorrentLocker localizada al español. Para quienes no conozcan TorrentLocker es una de las familias de ransomware (junto a Cryptolocker, Filecoder o Coinvault, por poner unos ejemplos) que más propagación está teniendo actualmente.

Y para quien no sepa qué es un ramsonware, y simplificándolo mucho, es un tipo de amenaza que bloquea el ordenador y solicita el pago de un rescate para poder recuperar su control.

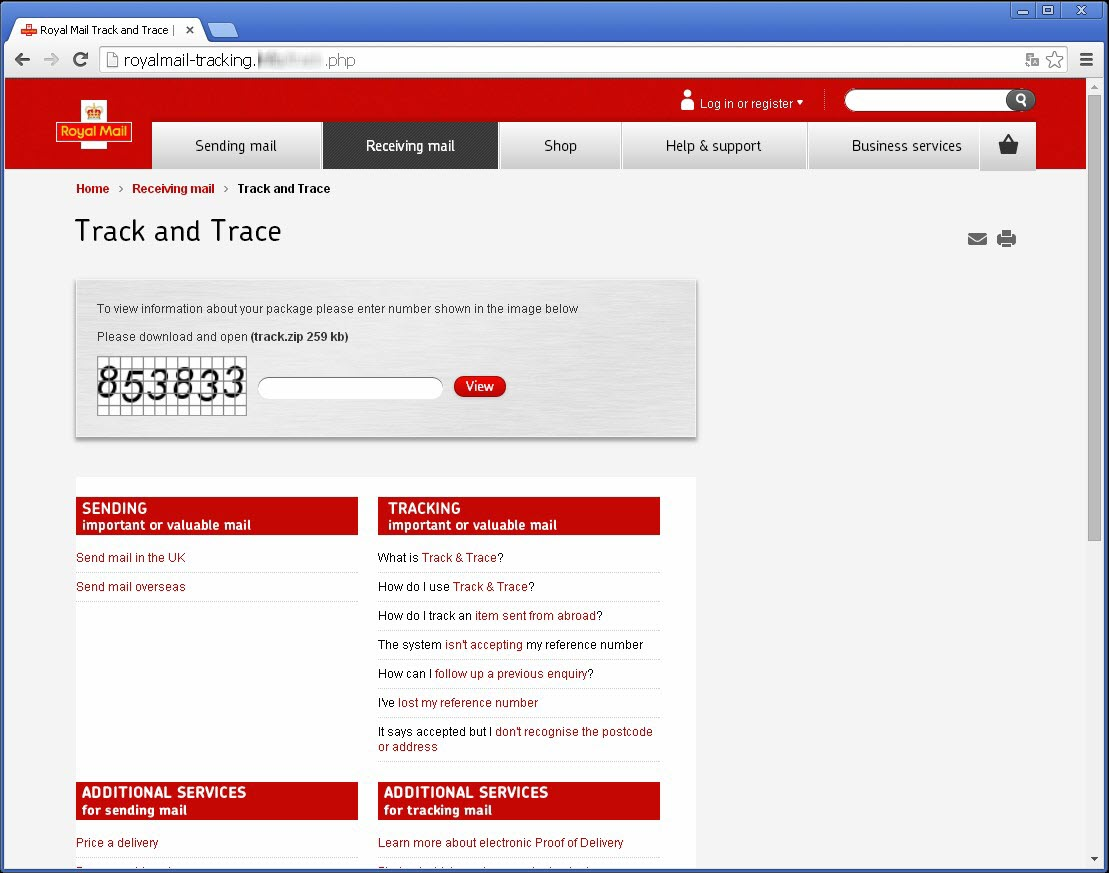

De hecho, hace unos meses comentábamos en este blog el análisis realizado por nuestros compañeros del laboratorio central de ESET de un ransomware conocido como TorrentLocker y los métodos que usaba para propagarse. En esa ocasión los delincuentes habían suplantado las páginas de seguimiento de los servicios de correo australiano y el Royal Mail Británico para conseguir que los usuarios se descargaran un fichero .ZIP malicioso.

También desde el año pasado hemos estado viendo cómo caían muchísimos españoles en la trampa del ramsonware llamado «Virus de la Policía», que hacía lo mismo pero utilizando un argumento relativo al consumo de material con contenido sexual. Y sabemos de más de un usuario que por miedo al que dirán o por vergüenza, han pagado dicho rescate.

Pues bien, ahora nos enfrentamos a algo similar, muy bien hecho y especialmente diseñado para el mercado español que se hace pasar por un email de Correos. A estas horas, tenemos noticia de numerosas infecciones, y suponemos que también sus creadores habrán recaudado una suma de dinero en concepto de rescate que puede llegar a ser suculenta.

Os contamos más en detalle para que, en caso de recibirlo, podáis reconocerlo.

Correos maliciosos

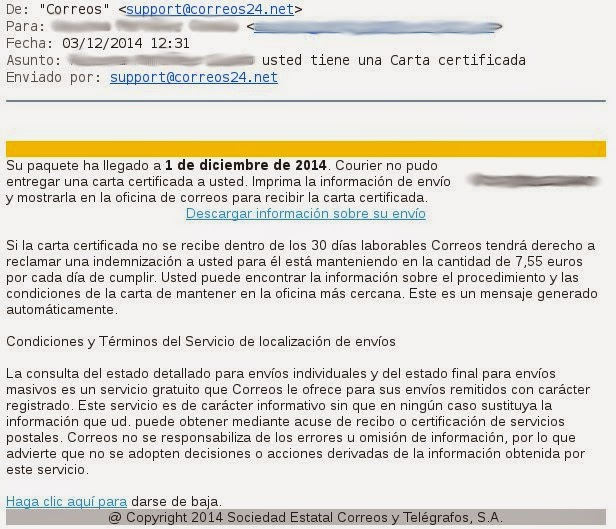

Desde la tarde del miércoles se empezaron a observar varios emails que suplantaban a Correos de España. Estos correos estaban bastante bien elaborados y, pese a no estar escritos en un castellano perfecto podían pasar por una comunicación auténtica para la mayoría de usuarios que los recibiera.

Desde el primero momento en que se empezaron a detectar este tipo de correos, el investigador Yago Jesus y otros colaboradores han estado publicando y actualizando información de primera mano sobre esta variante en un post dedicado a tal efecto en su blog SecuritybyDefault, post que recomendamos visitar para estar enterado con las últimas informaciones relacionadas con esta amenaza y sus posibles soluciones.

A la hora de analizar este tipo de correos, lo primero en lo que solemos fijarnos es en enlace proporcionado. Hay casos en los que los delincuentes preparan webs trampa, como por ejemplo en los casos de suplantación de servicios postales que ya vimos en septiembre. En este caso, se ha vuelto a suplantar a un servicio postal de un país, tal y como ya hicieron los delincuentes en Australia y Reino Unido.

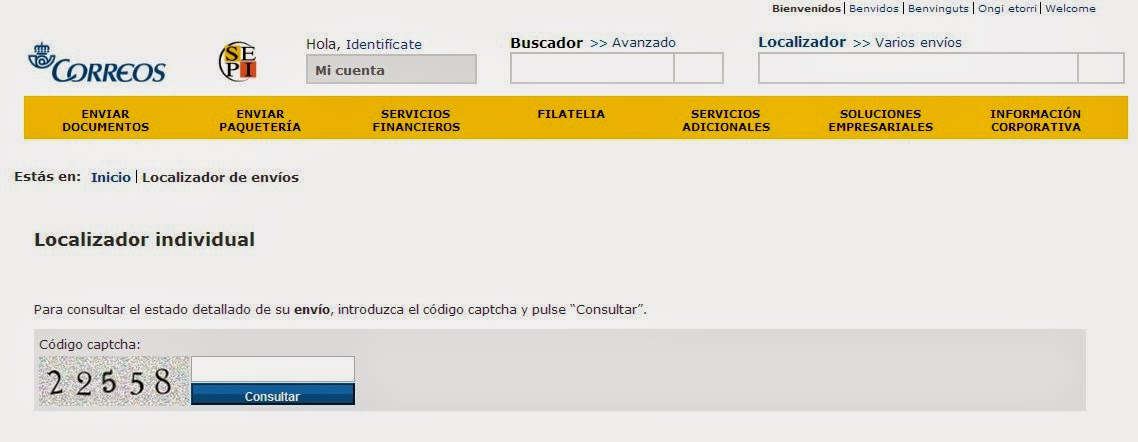

Si recordamos el caso de TorrentLocker analizado en septiembre vemos que la web presenta similitudes en su diseño, pidiendo la introducción de un código de seguimiento para poder consultar el estado del paquete supuestamente enviado.

Ransomware localizado

En las ocasiones en que hemos visto actuar anteriormente a TorrentLocker, este ransomware se había centrado en una región en concreto. Primero fue Australia, le siguió Reino Unido y ahora le toca el turno a España. Es bastante curioso el método utilizado por los delincuentes que andan detrás de este ransomware ya que utilizar este método de distribución tan localizado en un país les resta posibles víctimas en otras regiones, especialmente si estas comparten el mismo idioma.

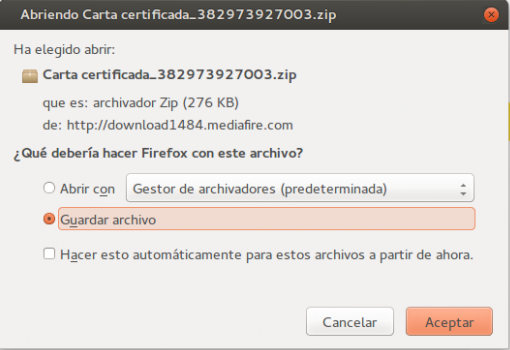

El caso es que si se intenta acceder al enlace proporcionado en el falso email de Correos desde una dirección IP que no sea de España seremos redirigidos a la web principal de Google sin mayores problemas. En cambio si la IP que accede a la web preparada por los delincuentes es española e introducimos el captcha que nos solicita iniciaremos la descarga de un fichero comprimido.

Dentro de este mensaje comprimido, encontramos un fichero de nombre variable. Este puede intentar ocultar su verdadera extensión como en el caso que analizamos hace unos días o no, como el fichero que se descarga con el email suplantando a Correos. En cualquiera de los dos casos, este fichero es un ejecutable malicioso y es el que provoca la infección de nuestros sistema.

Observaciones interesantes

Gracias a la investigación realizada por Yago Jesús y otros compañeros de profesión hemos sabido que, en un primer momento, muchos de estos correos maliciosos iban dirigidos a usuarios específicos con sus nombres y apellidos. Este aspecto es algo interesante y peligroso a la vez ya que consigue que el usuario baje la guardia y confíe en la supuesta legitimidad del email.

Otro punto interesante es el registro del domino donde se aloja la falsa web de Correos donde se nos pide que introduzcamos el código captcha y desde la que se descarga el código malicioso propiamente dicho. Este dominio fue registrado el miércoles 3 de diciembre desde una IP supuestamente localizada en Moscú lo que puede dar indicios a la hora de perseguir a los responsables de esta amenaza.

Pago del rescate

En el caso de que un usuario cayera en esta trampa y ejecutase el fichero, lo siguiente que vería es el mensaje a continuación en español, similar al que se mostraba en inglés en las variantes analizadas hace unos meses. Hay que tener en cuenta que, por mucho que el mensaje de advertencia diga que se han cifrado los ficheros del sistema con CryptoLocker, en realidad se trata de TorrentLocker, una variante más actual de este tipo de ransomware.

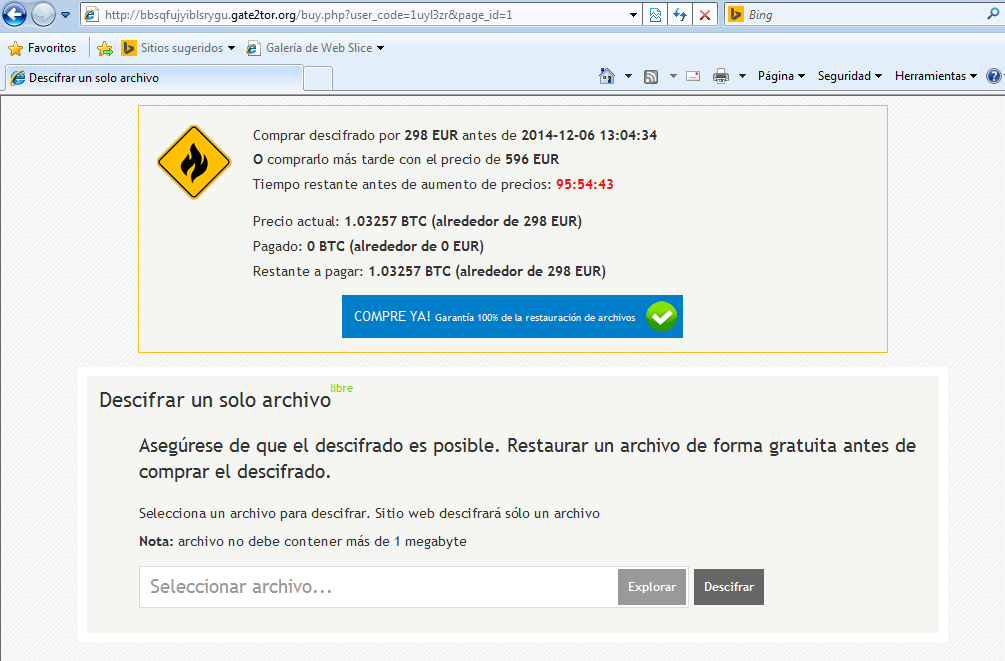

Resulta curioso observar cómo los delincuentes se han molestado en detallar una serie de pasos con preguntas frecuentes para que las víctimas sepan cómo realizar los pasos necesarios para pagar el rescate y recuperar sus ficheros cifrados. De hecho, si pulsamos sobre el mensaje que nos invita a pagar para recuperar los archivos se nos redirige a un enlace ubicado dentro de la red TOR sin que hayamos tenido que instalar ningún software adicional, ya que los delincuentes usan servicios como gate2tor para poder visualizar estos enlaces.

En este punto se nos informa de la cantidad que debemos abonar para poder recuperar los archivos secuestrados. La cantidad solicitada es ligeramente inferior a los 300€ si se paga dentro del plazo que dan los delincuentes, o de casi 600€ una vez superado ese plazo. Al igual que en anteriores casos, el pago debe hacerse en bitcoins y se nos informa con los pasos necesarios para poder adquirir estas monedas criptográficas.

Como novedad respecto a versiones anteriores de TorrentLocker, los delincuentes permiten que descifremos un fichero a nuestra elección de forma gratuita, algo que hemos visto en otras familias de ransomware como Coinvault y que sirve como “garantía” de que los delincuentes cumplirán su palabra si reciben el pago solicitado.

En este punto se nos informa de la cantidad que debemos abonar para poder recuperar los archivos secuestrados. La cantidad solicitada es ligeramente inferior a los 300€ si se paga dentro del plazo que dan los delincuentes, o de casi 600€ una vez superado ese plazo. Al igual que en anteriores casos, el pago debe hacerse en bitcoins y se nos informa con los pasos necesarios para poder adquirir estas monedas criptográficas.

Como novedad respecto a versiones anteriores de TorrentLocker, los delincuentes permiten que descifremos un fichero a nuestra elección de forma gratuita, algo que hemos visto en otras familias de ransomware como Coinvault y que sirve como “garantía” de que los delincuentes cumplirán su palabra si reciben el pago solicitado.

En el momento de realizar este análisis aun son pocas las soluciones antivirus que detectan esta variante aunque esperamos que esta detección vaya aumentando en próximas horas. En el caso de contar con una solución de seguridad como las proporcionadas por ESET, este ransomware será detectado cuando intentemos descargar el fichero comprimido, evitando así que nuestro sistema se vea comprometido y nuestros datos cifrados en contra de nuestra voluntad.

Tomando medidas de precaución

Además de contar con un antivirus actualizado que sea capaz de detectar esta amenaza antes de que llegue a infectar tu sistema, puedes seguir los siguientes consejos aplicables a otros casos de ransomware y malware en general:

- Evitar seguir enlaces no solicitados enviados por correo electrónico, ya provengan de contactos de confianza o de desconocidos.

- No ejecutar ficheros sospechosos que no has solicitado aunque parezcan ser aparentemente inofensivos. Hay muchas técnicas que se usan para engañar a un usuario y le hacen creer que está abriendo un fichero aparentemente inocuo pero que en realidad oculta un peligroso malware.

- Contar con copia de seguridad de todos nuestros ficheros para poder restaurarlos en caso de que te veas afectado por un caso de ransomware como el que acabamos de analizar. Te será de utilidad nuestra Guía de Backup.

- Utilizar herramientas como Anti-Ransom que te permitan descubrir cuándo tu sistema está siendo atacado por un ransomware y tomar las medidas oportunas, principalmente, apagarlo de forma inmediata y realizar un análisis del mismo con un CD/USB de rescate.

Conclusión

Parece claro que el ransomware sigue proporcionando unos importantes beneficios a los delincuentes y estos no cesan en su empeño de ir incorporando nuevas características para poder conseguir nuevas víctimas y hacer más difícil su detección. De nosotros depende tomar las medidas adecuadas para evitar caer víctimas de una de las plagas de malware más molesta de los últimos años.

Comentar

Lo siento, debes estar conectado para publicar un comentario.

Muy interesante… tienes un párrafo repetido.

Ahora me toca «simplificar» este artículo a solo 1 hoja para pasarlo a mis -USERS.

Zanks

Muy buen artículo Josep.

Me siento muy identificado con lo que indicas y veo que lo has descrito muy bien. Lo sé porque tengo mi equipo infectado y con la gran mayoría de mis archivos encriptados por el CryptoLocker

¿Existe alguna herramienta para poder desencriptar y recuperar los datos? Recuperar el sistema es lo que menos me preocupa si puedo devolver el portátil a su estado original de fábrica si el recovery no ha sido afecado. Pero lo que realmente me gustaría es poder recuperar mi información ya que no dispongo de copias.

Muchas gracias

Buenos días Ximo,

Lamentablemente, la mayoría de variantes de ransomware (incluyendo Cryptolocker) cifran sus ficheros de forma que es imposible recuperarlos si no es con la clave de descifrado proporcionado por los delincuentes. Por eso es importante contar siempre con una copia de seguridad de nuestros archivos más importantes para, en el caso de verse afectados por un ransomware, poder restaurarlos sin problemas.

Lo que si te puedo recomendar es una herramienta que ayuda a detectar cuando se está realizando este cifrado para que puedas detener el sistema afectado y eliminar la amenaza antes de que se extienda. Se llama AntiRansom y puedes leer más información sobre la misma en el siguiente enlace:

http://www.securitybydefault.com/2015/01/antiransom-25-is-out.html

Saludos

Yo también tengo archivos encriptados; ¿se ha descubierto alguna solución?

Gracias!

Hola Manuel,

Para esa variante de ransomware conocida como Torrentlocker aun no se ha descubierto una manera de descifrar los archivos. En el caso de que hubiera alguna novedad lo avisaríamos debidamente.

Saludos