Factura proforma: Rudimentario pero efectivo método para propagar el malware Agent Tesla

Hay ciertas familias de malware que, de forma recurrente, lanzan campañas usando correos electrónicos en busca de nuevas víctimas. Se trata de correos que pueden ser identificados como fraudulentos a poco que nos fijemos en ellos, pero que continúan engañando a usuarios de todo el mundo, españoles incluidos.

Una factura que no es lo que parece

A la hora de conseguir un gancho potente, hemos comprobado a lo largo de estos últimos años que los delincuentes tienen ciertas temáticas predilectas que les han funcionado bastante bien. Entre estas temáticas encontramos, por ejemplo, la suplantación de agencias de transporte con problemas en la entrega de supuestos pedidos, los mensajes de bancos indicando que hay algún problema con nuestra cuenta o, como en esta ocasión, todo lo que esté relacionado con facturas, presupuestos o similares.

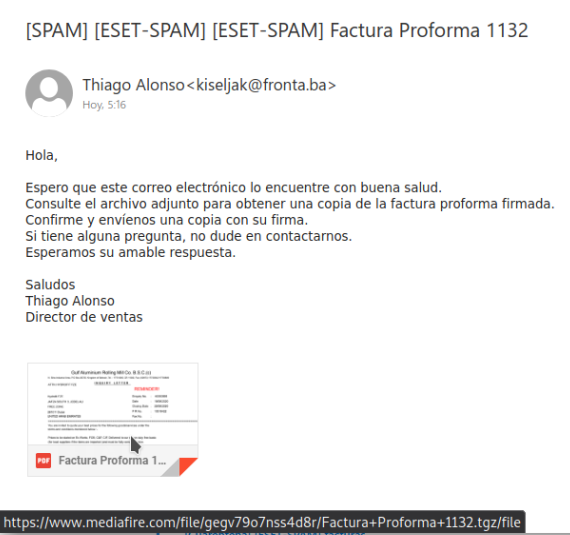

Tal y como podemos observar en el correo enviado recientemente, los delincuentes están usando una plantilla donde se le indica al receptor del mensaje que debe abrir la supuesta factura proforma que se adjunta al mensaje para, seguidamente, devolverla una vez se haya firmado.

Muchos usuarios descartarán este tipo de correos al no estar familiarizados con este tipo de envíos o, directamente, sospechar del remitente. Sin embargo, en no pocos departamentos de administración de empresas españolas, este mensaje puede pasar por válido al no realizar las comprobaciones pertinentes, no ser detectado por los filtros antispam y ser uno más entre la gran cantidad de correos similares que las empresas manejan a lo largo del día.

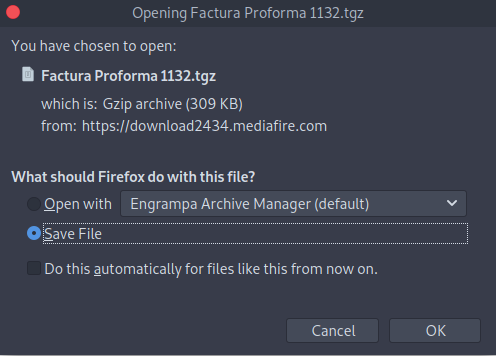

Si nos fijamos en el email, los delincuentes usan una técnica sobradamente conocida pero igualmente eficaz como es la de adjuntar una imagen con la supuesta factura, para conseguir que los usuarios pinchen sobre ella para tratar de descargarla. Sin embargo, esta imagen oculta en realidad un enlace que redirecciona a la descarga de un archivo comprimido alojado en el servicio de almacenamiento MediaFire.

A pesar de que este tipo de enlaces suelen ser tumbados rápidamente una vez es detectado su contenido malicioso, los delincuentes saben que cuentan con unas horas de margen para tratar de conseguir el mayor número de víctimas posible. Además, estos correos suelen mandarse de madrugada para estar los primeros en la bandeja de entrada una vez los usuarios comiencen su jornada laboral.

Tratando de evadir la detección

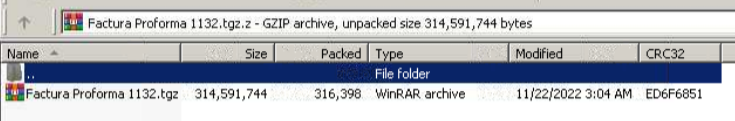

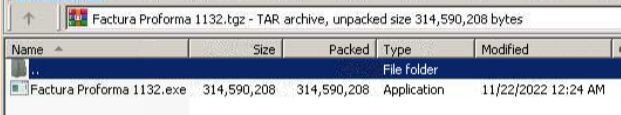

Cuando se realizan este tipo de campañas, los delincuentes intentan que sus amenazas pasen sin ser detectadas el mayor tiempo posible. Es por esto que suelen incluir ciertas técnicas para ocultarlas, empezando por utilizar archivos comprimidos que ocultan la extensión verdadera del archivo y tratar de evadir así la detección en los filtros de correo.

Además, como en esta ocasión, los delincuentes tratan de dificultar el análisis de sus amenazas hinchando los archivos maliciosos hasta que tengan un gran tamaño. Podemos observar en la imagen anterior como el archivo comprimido tan solo ocupa 316 KB, pero que una vez descomprimido, este pasa a tener un tamaño de 314 MB. Esta técnica no es nada nueva y varias familias de malware como el troyano bancario Grandoreiro llevan usándola desde hace años.

Con esta técnica, los delincuentes tratan de evadir a las soluciones antivirus, esperando que, al tratar de analizar archivos tan grandes, estas desistan y no lleguen a revisar la carga maliciosa que contienen. Sin embargo, esta técnica de evasión es antigua y las soluciones de seguridad modernas no se pueden sortear de forma tan sencilla.

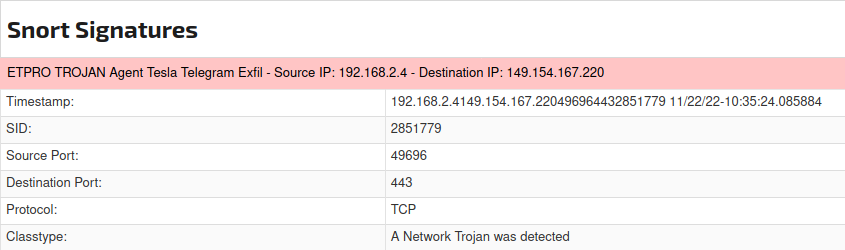

Con respecto a la muestra en sí, estamos ante un nuevo caso de la RAT Agent Tesla, que no cesa en su empeño de lanzar campañas de propagación mes tras mes. A pesar de utilizar técnicas de evasión para evitar ser detectada, existen numerosos indicadores que delatan su presencia como, por ejemplo, el uso de la API de Telegram (entre otras técnicas de exfiltración) para tratar de robar mediante este método la información obtenida del sistema de la víctima.

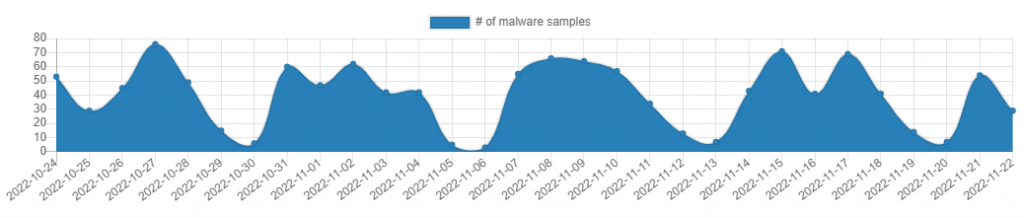

Cuando revisamos la actividad de este malware a lo largo de las últimas semanas, comprobamos como esta ha sido constante, con detecciones al inicio de la semana que continúan hasta que llega el fin de semana y prácticamente desaparecen las detecciones hasta que vuelve a ser lunes y se reactivan las campañas.

No es nada extraño que los delincuentes adapten sus campañas de propagación de amenazas a los hábitos de sus víctimas potenciales, e incluso les hemos visto tomarse vacaciones en numerosas ocasiones. Conocen muy bien su objetivo y saben perfectamente cuándo va a ser más probable que alguien caiga en sus trampas.

Conclusión

Si bien Agent Tesla ya es un viejo conocido, este no deja de intentar seguir infectando sistemas en España y en todo el mundo. Por ese motivo es importante aprender a reconocer las tácticas que emplean los delincuentes que lo usan y contar con soluciones de seguridad que sean capaces de bloquear este tipo de correos electrónicos antes de que lleguen a las bandejas de entrada de los usuarios.