Nueva campaña del troyano bancario Grandoreiro vuelve a utilizar una falsa factura de Endesa

Llevamos años viendo como los delincuentes no tienen ningún problema para suplantar a marcas comerciales reconocidas, si así consiguen engañar a un mayor número de usuarios. Ese es el caso de empresas de transporte y logística o entidades bancarias, pero también el de compañías eléctricas como vamos a ver en el análisis a continuación.

Descargue su factura de Endesa

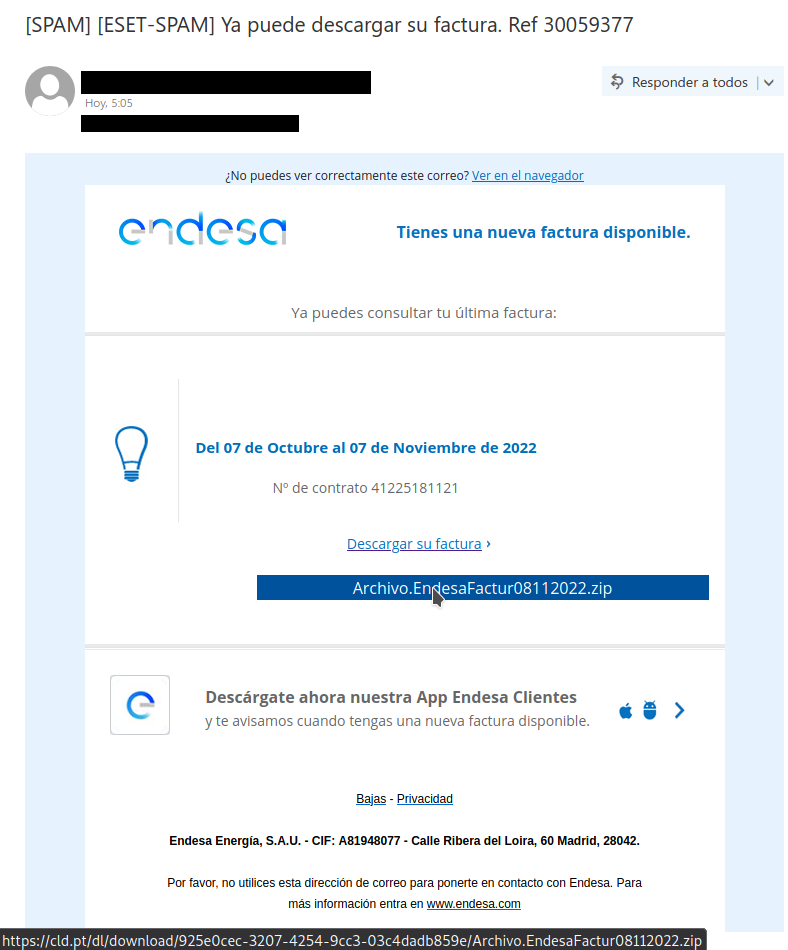

Entre las cosas en las que los delincuentes han invertido tiempo durante los últimos años encontramos plantillas de correo mejoradas, sin apenas o ninguna falta de ortografía e imitando la imagen corporativa de la empresa suplantada. Esto hace que los usuarios menos entrenados caigan más fácilmente en este tipo de trampas, hasta el punto de que incluso alguien acostumbrado a lidiar con este tipo de correos podría morder el anzuelo si se despista un instante.

En esta ocasión vemos que los delincuentes detrás de esta campaña han vuelto a suplantar la identidad de la empresa eléctrica Endesa, tal y como han hecho en varias ocasiones durante los últimos años.

El uso de logotipos legítimos, color corporativo y una plantilla que simula ser oficial con bastante acierto puede hacer que más de un usuario que reciba este correo caiga en la trampa de los delincuentes y pulse sobre el enlace proporcionado. Sin embargo, si comprobamos a dónde redirige este enlace antes de pulsarlo, nos daremos cuenta de que no parece tener relación alguna con la empresa suplantada.

El malware Grandoreiro camuflado como falsa factura

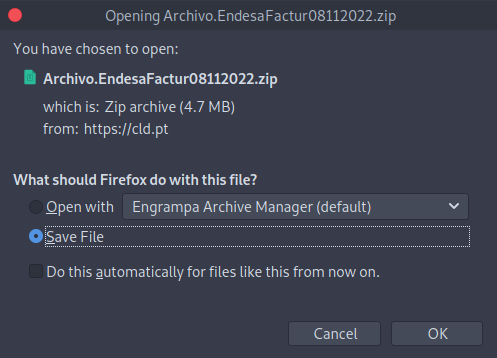

En caso de seguir las instrucciones de los delincuentes y pulsar sobre el enlace proporcionado, seremos redirigidos a la descarga de un archivo comprimido desde un servidor controlado por los delincuentes. El nombre del archivo puede hacer pensar que es legítimo, puesto que se menciona una supuesta factura de Endesa y eso puede inducir a algunos usuarios a tratar de abrirlo.

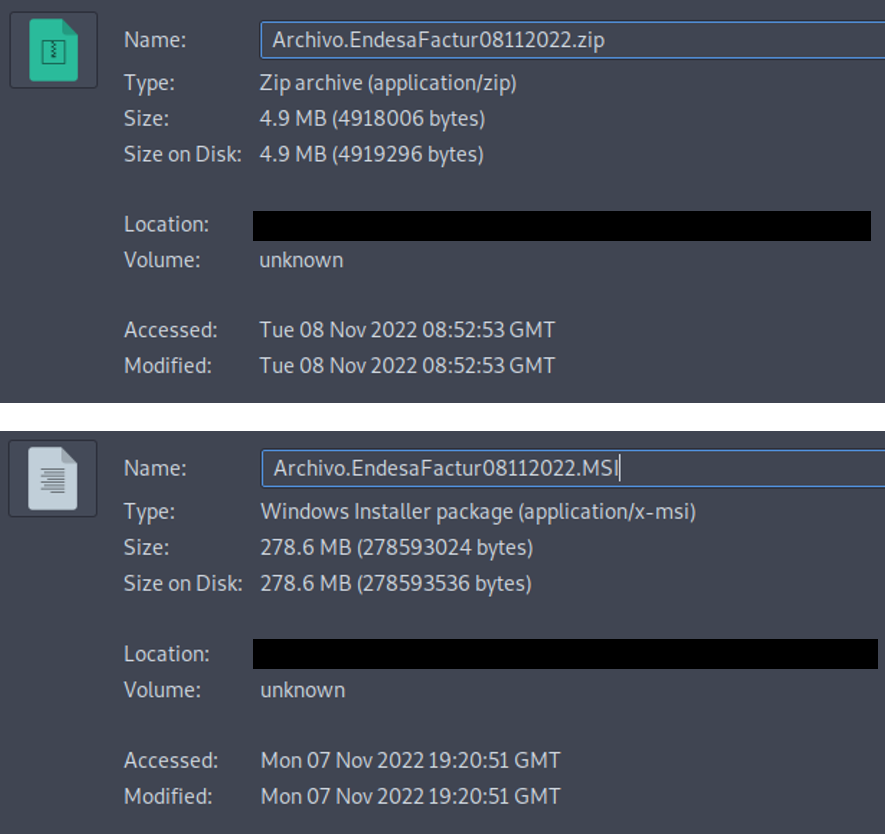

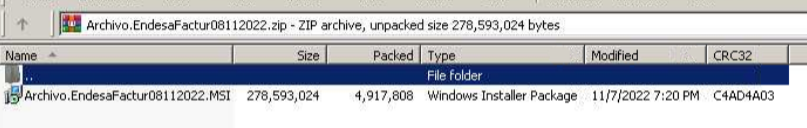

Con respecto al fichero comprimido y su contenido, la gran diferencia de tamaño entre ambos ya nos da una indicación de ante qué tipo de malware nos encontramos, ya que pasamos de tener un archivo comprimido de 4,9 MB a uno descomprimido de 278,6 MB. Esta es una característica bastante peculiar, aunque no única, de la familia de troyanos bancarios Grandoreiro para tratar de evadir su detección.

El tamaño “real” del archivo lo podemos ver cuando tratamos de descomprimirlo y esto puede ser un buen indicativo de que nos encontramos ante algo sospechoso, ya que ni el formato del fichero (MSI) ni su gran tamaño se corresponden con lo que estamos acostumbrados a ver en una factura.

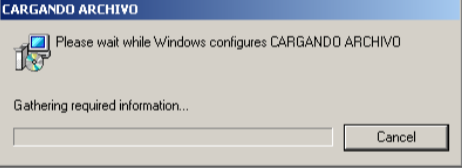

Además, una vez ejecutado el archivo MSI, los delincuentes han incorporado una animación de carga para hacer creer al usuario que la factura se está cargando cuando, en realidad, se está ejecutando el malware en el sistema. Esto es algo que ya hemos visto hacer en otras ocasiones a esta familia de malware.

Una vez ejecutado el malware en el sistema, este se quedará a la espera de que el usuario acceda a alguna de las webs que tiene registradas y que pertenecen, en su mayoría, a entidades bancarias. Cuando el usuario intente acceder, el malware le superpondrá una falsa web de acceso para poder robar sus credenciales de banca online o cartera de criptomonedas.

Conclusión

Tal y como acabamos de comprobar, los delincuentes detrás de estas campañas de propagación de malware no tienen ningún problema en adaptar y reutilizar las plantillas de correo suplantando a empresas que ya hemos visto anteriormente. Por ese motivo es importante revisar a dónde se nos intenta redirigir o qué fichero se intenta descargar para evitar caer en estas trampas, contando siempre con una solución de seguridad que pueda detectar estas amenazas para evitar males mayores.