Vuelven los supuestos avisos de paquetes de Correos que descargan un troyano bancario para Android

Tras varias semanas observando como los delincuentes detrás de estas campañas utilizaban la plantilla de FedEx como gancho para conseguir nuevas víctimas, hoy 5 de marzo hemos visto como han vuelto a utilizar la plantilla de Correos que empezamos a observar a finales de diciembre de 2020. Además, se ha publicado una investigación acerca de esta amenaza que desvela que los delincuentes detrás de estas campañas habrían obtenido millones de números de teléfono de usuarios españoles e infectado a decenas de miles en los últimos meses.

Breve recapitulación

Tal y como indicábamos, a finales del año pasado empezamos a observar la propagación entre usuarios de smartphones españoles de varias muestras de troyanos bancarios utilizando como gancho el supuesto envío de paquetes suplantando a servicios legítimos de logística. Esta era una evolución de campañas anteriores como las que se hacían pasar por una actualización de Flash Player para descargar una aplicación maliciosa que contenía troyanos bancarios de familias como Alien o Cerberus

Parte del éxito de estas campañas ha sido el uso de SMS con aviso de entrega de paquetes, algo que muchos usuarios están esperando actualmente debido a las restricciones existentes y al aumento del comercio online. Al ver el éxito obtenido con la campaña de Correos, los delincuentes siguieron usando la misma táctica en las semanas posteriores pero cambiando la empresa Correos por DHL a finales del mes de enero.

Sin embargo, el verdadero aumento en el incremento de casos se produjo a mediados de febrero con la primera campaña que usaba a la empresa FedEx como cebo. Aquí se produjeron cambios interesantes en la estrategia usada por los delincuentes, siendo el más destacado el hecho de que dejaron de crear dominios con nombres parecidos a la empresa de logística suplantadas para utilizar webs legítimas que habían sido previamente comprometidas para alojar las nuevas variantes del troyano bancario.

Y así ha sido hasta el momento de publicar este post donde cuando hemos observado una nueva campaña que vuelve a utilizar el nombre de Correos y utiliza dominios registrados que incluyen el nombre de esta empresa. Además, están reutilizando la plantilla inicial que vimos a finales de diciembre pasado para ofrecer la descarga de una supuesta aplicación de seguimiento de paquetes.

Análisis de esta campaña

Que se reutilicen plantillas anteriores no tiene que significar una perdida de efectividad a la hora de conseguir nuevas víctimas. Eso lo saben muy bien los grupos de delincuentes detrás de los troyanos bancarios con origen en Latinoamérica, los cuales llevan bastantes meses dirigiendo sus amenazas a usuarios españoles y de otros países europeos con un notable éxito.

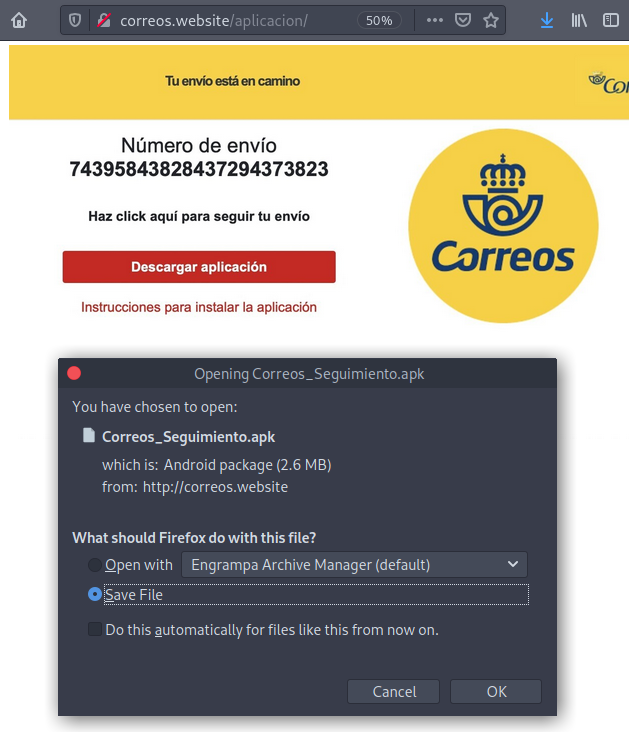

Así pues, si nos fijamos en la web a la que se nos redirige tras recibir un SMS con el enlace malicioso observamos como apenas hay cambios con las observadas hace unos meses y se solicita la descarga de la supuesta aplicación de seguimiento en el dispositivo, aplicación diseñada específicamente para dispositivos Android. A diferencia de otras variantes ya analizadas durante las últimas semanas, si se accede a esta web con un iPhone (o un sistema operativo de escritorio como Windows, Linux o macOS) se muestra la misma plantilla y se sigue descargando la aplicación de Android, por lo que esta campaña está dirigida específicamente a estos usuarios, con una salvedad que analizaremos más adelante.

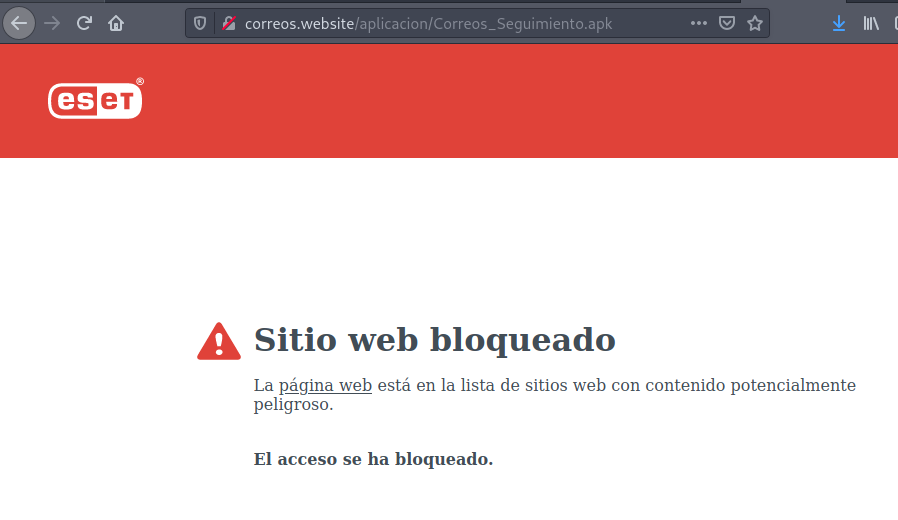

Tanto las webs utilizadas como las aplicaciones descargadas son detectadas por las soluciones de seguridad de ESET y, por tanto, los usuarios que tengan protegido sus dispositivos no se verán afectados.

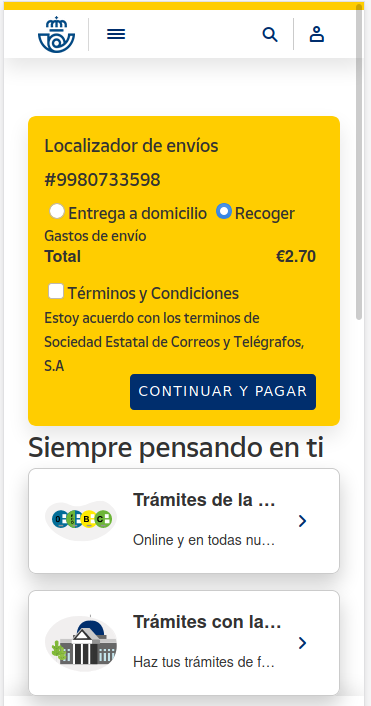

Además, entre los enlaces proporcionados por el investigador Daniel López correspondientes a esta nueva campaña, se ha observado uno que, en lugar de descargar una aplicación, utiliza una plantilla similar a las observadas hace algunos meses en campañas que intentaban obtener los datos de la tarjeta de crédito de los usuarios.

La importancia de revisar los permisos de las aplicaciones

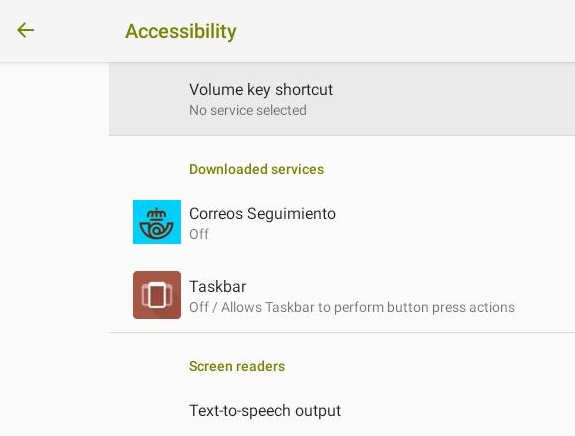

Es importante recordar que acceder a estos enlaces enviados por SMS no comprometen por si solos la seguridad de los dispositivos Android. Para ello, el usuario debe descargar la aplicación, permitir la instalación de apps desde orígenes desconocidos y concederle permisos como el de Accesibilidad para que este malware sea más difícil de desinstalar que una aplicación normal.

A continuación, podemos observar el icono que utiliza esta aplicación, utilizando el emblema oficial de Correos España pero cambiándole el color del amarillo corporativo al azul.

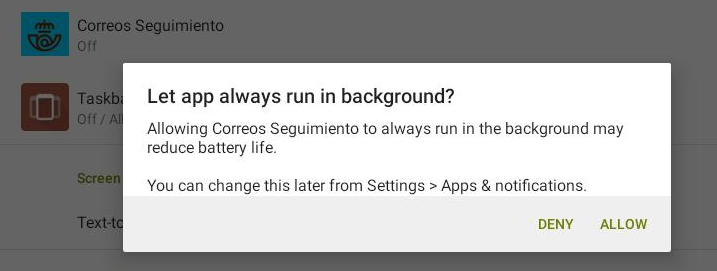

Además, vemos como esta app maliciosa también pide permisos para poder ejecutarse en segundo plano. De esta forma consigue averiguar cuando el usuario intenta utilizar alguna de las aplicaciones de banca online que tiene monitorizadas para contactar con sus centros de mando y control y mostrar así una ventana emergente fraudulenta que suplanta a la app de banca original.

Esta técnica de superposición de pantallas fraudulentas sobre otras legítimas es algo que venimos observando desde hace tiempo. Conocida como “Overlay”, los delincuentes la utilizan para hacer creer a sus víctimas que están operando con su entidad bancaria cuando en realidad están enviando sus credenciales y códigos de confirmación a los delincuentes. Estos no dudarán un instante en acceder a las cuentas bancarias de los usuarios para robarles el dinero que allí tienen guardado.

Conclusión

Este tipo de amenazas continúan cebándose entre usuarios españoles e incluso algunas fuentes aseguran que ya disponen de 11 millones de números de teléfonos españoles para seguir realizando campañas similares. Resulta, por tanto, crucial que aprendamos a reconocer este tipo de mensajes SMS fraudulentos, no instalemos aplicaciones desconocidas desde fuera de tiendas oficiales y protejamos nuestros dispositivos con una solución de seguridad eficaz contra estas amenazas.