SMS con información de un paquete retenido en Correos. Nuevo intento de estafa

El uso de mensajes SMS para enviar enlaces maliciosos se ha incrementado en las últimas semanas si revisamos los numerosos casos en los que se ha usado esta técnica recientemente. Se han usado, por ejemplo, para varias campañas de phishing con usuarios de entidades bancarias españolas como objetivo, pero también con otras finalidades como la que analizaremos a continuación.

El paquete retenido

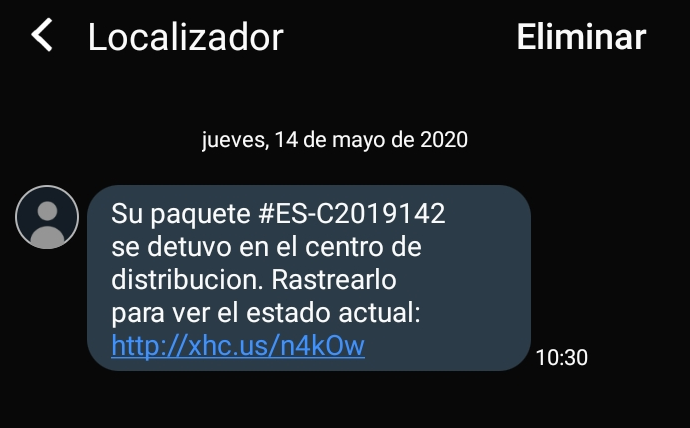

Todo comienza con el envío de un mensaje SMS a un usuario con un asunto lo suficientemente interesante como para llamar su atención. En este caso estamos ante la recepción de un supuesto paquete cuya distribución habría sido bloqueada por el centro de distribución. Con el SMS se incluye un enlace acortado desde el cual, supuestamente, podemos verificar el estado del envío.

Viendo el notable aumento que ha experimentado la venta online desde el inicio del estado de alarma, no sería demasiado extraño que un número considerable de los usuarios que reciban este paquete estén, efectivamente, esperando recibir uno. Sin embargo, si nos fijamos en el correo veremos como no se nos indica ni la procedencia del paquete ni la empresa que se hace cargo de su reparto, lo que invita aun más a pulsar sobre el enlace proporcionado.

Al pulsar sobre ese enlace el usuario es dirigido a una web que utiliza sin permiso el logotipo y la marca de Correos para generar confianza. En esta web se nos pide introducir un código de seguimiento (proporcionado en el propio SMS) y además se nos informa de los servicios ofertados. Pero realmente da igual que pulsemos en cualquier enlace, puesto que siempre seremos redirigidos a esta página.

El uso de la recepción de paquetes o cartas como gancho no es algo especialmente novedoso, ya que los delincuentes llevan años utilizando este cebo. Incluso algunas de las campañas de propagación de malware que más daños han provocado entre usuarios españoles han usado esta temática, lo que demuestra que, aún hoy, sigue resultando efectiva para los delincuentes.

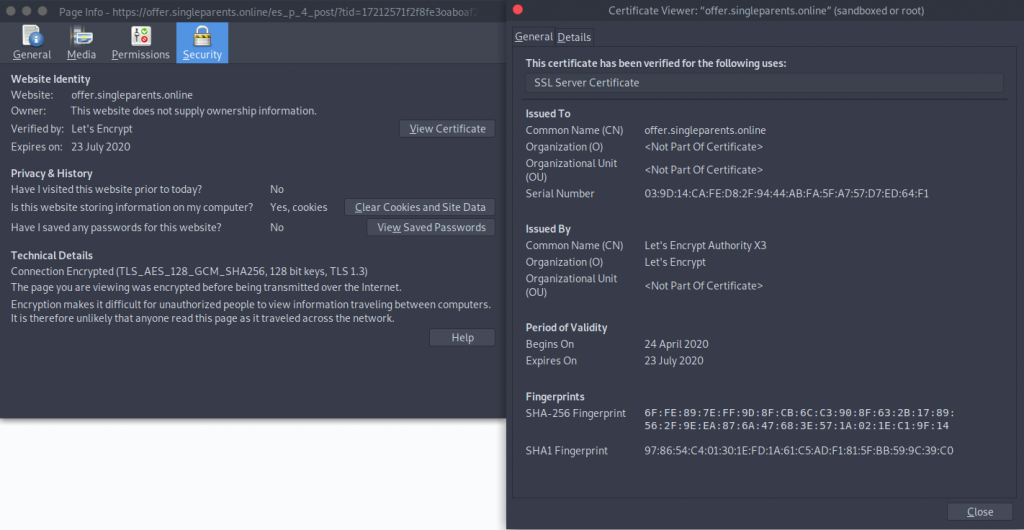

Si nos paramos a revisar la web observaremos datos curiosos, como que esta dispone de un certificado de seguridad válido (algo ya habitual incluso entre webs preparadas por delincuentes) y que su plazo de validez empezó a finales de abril y termina a finales de julio de 2020. Además, el dominio en el que se aloja la web pertenece realmente a una página de búsqueda de pareja perteneciente a una empresa con sede social en Chipre, algo que revisaremos más adelante.

El pago para liberar el paquete

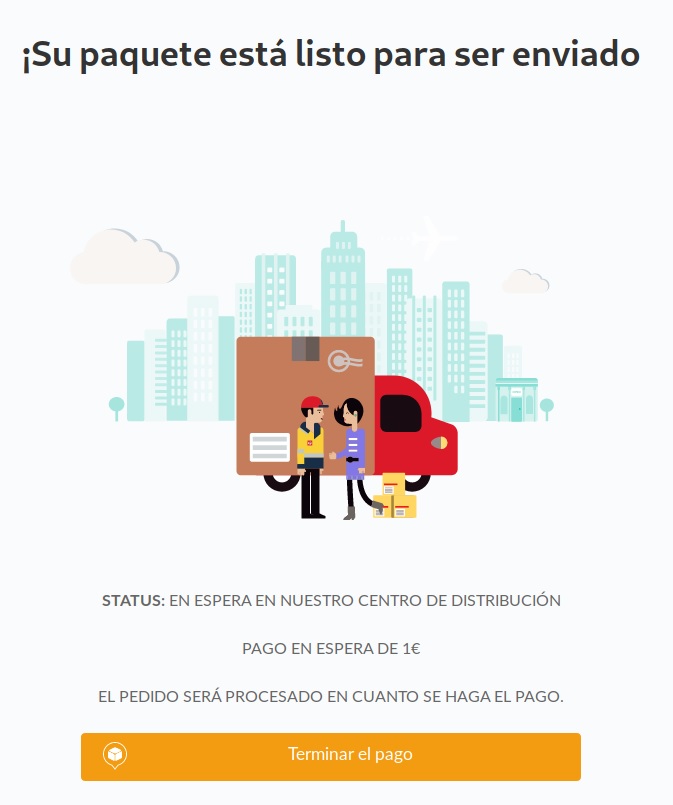

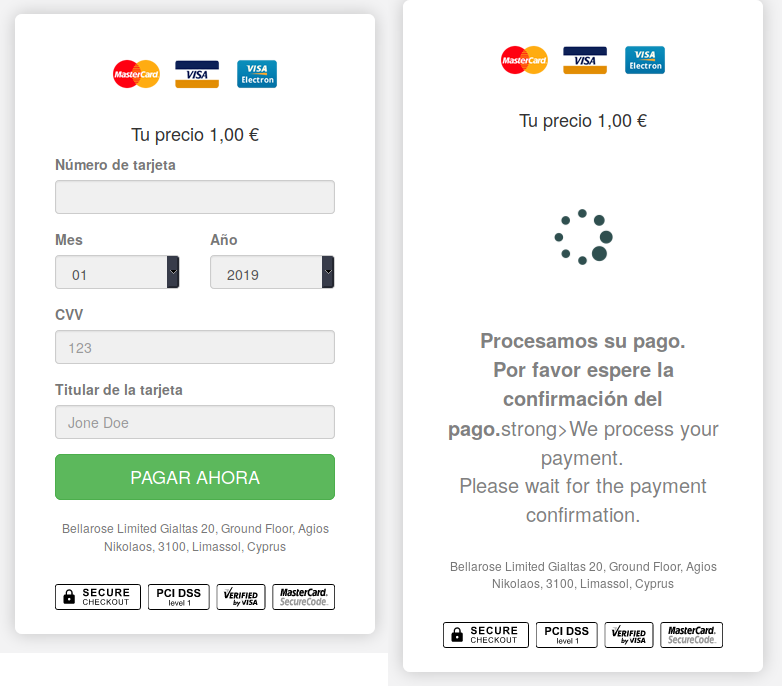

Una vez se ha introducido el código proporcionado (realmente sirve cualquier cosa que escribamos) en la web anterior, seremos redirigidos a una nueva web donde se nos avisa de que el paquete ya está preparado para seguir su camino y solo queda un pequeño trámite que consiste en abonar un euro.

No obstante, seguimos sin saber quién es el remitente del paquete, información que debería estar disponible si se tratase del servicio real de Correos. Una vez llegados a este punto, el hecho de desconocer qué paquete estamos a punto de liberar cuando realicemos este pequeño pago debería hacer sonar las alarmas a más de un usuario pero, aun así, quedarán otros tantos que no se harán estas preguntas y seguirán adelante con el pago.

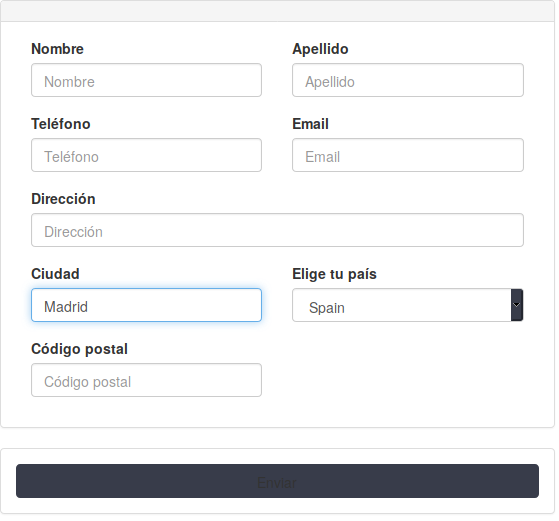

Lo primero que nos solicitan es información acerca de nosotros, nuestro teléfono, email y dirección postal. Esta solicitud podría parecer lógica, puesto que estamos a la espera de recibir un paquete, pero lo lógico sería que esa información ya la tuviesen en el centro de distribución, puesto que aparece en la información proporcionada por el remitente para que su envío llegue a buen puerto.

Si nos paramos a pensar, esta información podría ser utilizada por los delincuentes para lanzar ataques personalizados a los usuarios que rellenen estos campos. Estos ataques podrían ser vía correo electrónico o incluso vía telefónica y, con la información ya proporcionada, podrían llegar a convencer a los usuarios más desprevenidos.

Pero lo que realmente buscan los perpetradores de esta campaña son los datos de las tarjetas de crédito. Por eso piden el pago de una pequeña cantidad para liberar el paquete retenido, ya que, de esta forma, los usuarios se ven obligados a introducir esta información en la pasarela de pago proporcionada.

Si nos fijamos en los datos de la empresa asociada a esta pasarela de pago veremos que hacen referencia a Bellarose Limited. Una búsqueda rápida de información sobre esta empresa nos devuelve que es la responsable de varios servicios online, entre los que encontramos webs de citas para diferentes rangos de edad y grupos.

Esto nos puede hacer dudar si los organizadores de esta campaña son delincuentes que han comprometido las webs y la pasarela de pago de esta empresa, o si realmente es la propia empresa quien está detrás, aunque en ningún enlace se proporciona los términos y condiciones de esta campaña, y los que hay simplemente redirigen a la web principal donde se suplanta la identidad de Correos.

En nuestro caso simulamos un pago con un número de tarjeta generado de forma aleatoria y aceptó el pago como válido, devolviéndonos a la web inicial, lo que nos hace dudar de que realmente se procese el pago de ese euro y que realmente estaríamos ante un caso de robo de datos financieros.

Conclusión

Ejemplos como el que acabamos de ver demuestran que es sencillo obtener los datos de las tarjetas de crédito de algunos usuarios si se prepara un cebo lo suficientemente atractivo. Por ese motivo debemos estar prevenidos y desconfiar de enlaces acortados enviados por SMS, email o sistemas de mensajería instantánea.

En el caso de que se utilice una empresa o servicio online, debemos evitar proporcionar datos personales innecesarios, ya que si somos clientes suyos o estamos utilizando sus servicios, lo lógico es que ya dispongan de ellos. Lo que sí podemos hacer para prevenir que haya nuevas víctimas de este tipo de estafas es avisar a nuestros contactos para que ellos tampoco caigan en estas trampas.

Comentar

Lo siento, debes estar conectado para publicar un comentario.

Recibi un mensaje de este numero diciendo que tenia que pagar 1,60 € sino el paquete no seguiria su curso es una estafa ni caso

Hay algún estafado por este mensaje falso de correos, y haya podido recuperar el dinero..? Me aparece el dinero retenido en el banco…

He recibido dos SMS diciendo que tengo un paquete con la etiqueta rota ,y que tengo que rellenar el formulario y pagar 0.75€ para que me puedan reenviar el paquete. Alguien sabe algo de eso ?…