“Documentos Correos”: suplantan a Correos Express para propagar malware

Las continuas campañas de envío de correos electrónicos maliciosos con la finalidad de que los usuarios infecten sus sistemas tras descargar y ejecutar un archivo son una tónica constante durante estas últimas semanas. Los delincuentes están aprovechando activamente las botnets de envío masivo de correo y, en ocasiones, aprovechándose incluso de la situación sanitaria actual para usarla como asunto y tema de sus correos.

Esperando un paquete

Las entregas postales han sido un tema usado de forma recurrente por los delincuentes para tratar de atraer la atención de sus futuras víctimas. Desde aquella infame campaña de propagación de ransomware en diciembre de 2014 y las que le siguieron en años posteriores, el manido recurso de usar un supuesto paquete pendiente de entrega como gancho para captar la atención ha seguido funcionando relativamente bien a los delincuentes.

Esta técnica ha sido reutilizada en numerosas ocasiones, teniendo bastante éxito en épocas donde aumenta el envío de paquetería como, por ejemplo, en las ofertas del Black Friday, cerca de las festividades navideñas o durante el periodo de rebajas. Ahora, con la mayor parte de la población confinada en casa por la pandemia del coronavirus las ventas online se han incrementado notablemente y no sería extraño que muchos usuarios que hayan recibido el siguiente mensaje estén esperando realmente un paquete.

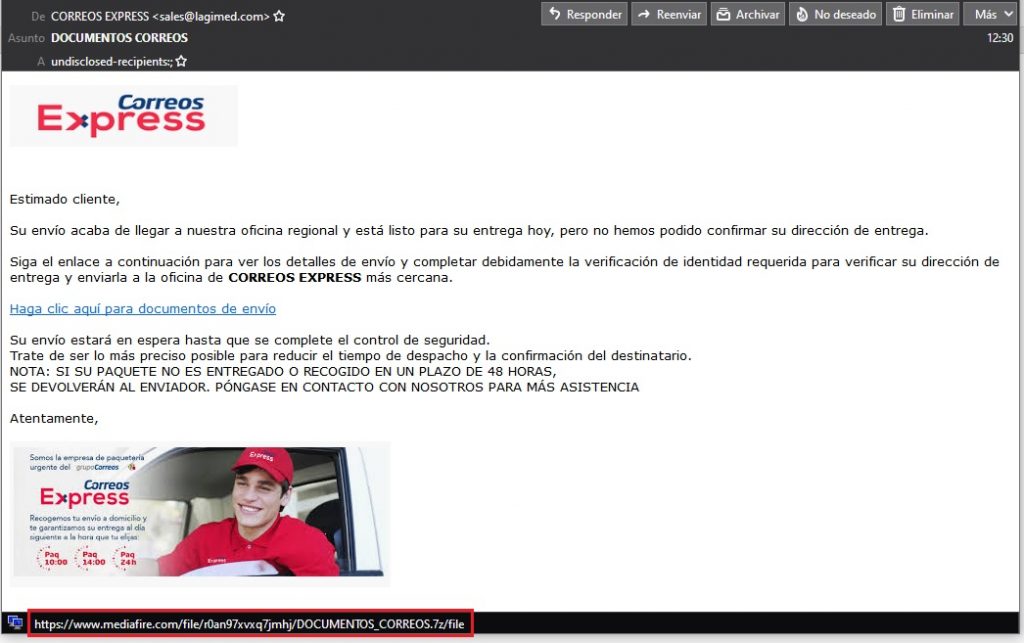

Tras leer este correo es bastante probable que algunos usuarios entren en pánico y no se paren a verificar si el email es legítimo. Sí, aparece el nombre y logotipo de una conocida empresa de mensajería, pero el remitente del correo no tiene nada que ver y además, no se hace ninguna referencia al pedido, ni de donde procede ni quien es el destinatario final, algo que debería hacernos sospechar.

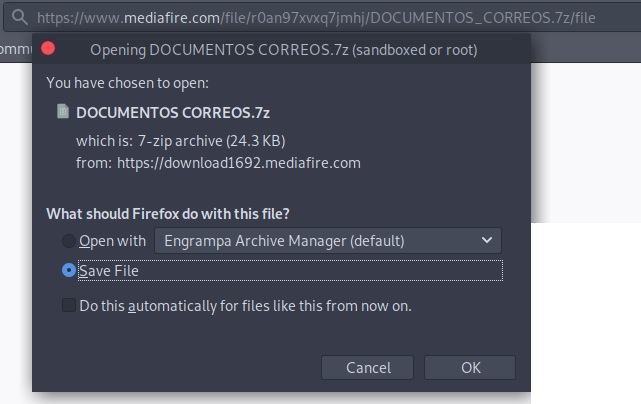

En el caso de que se pulse sobre el enlace proporcionado, seremos dirigidos a una descarga directa de un archivo alojado en Mediafire, algo que se está volviendo bastante habitual en las últimas campañas de propagación de malware analizadas.

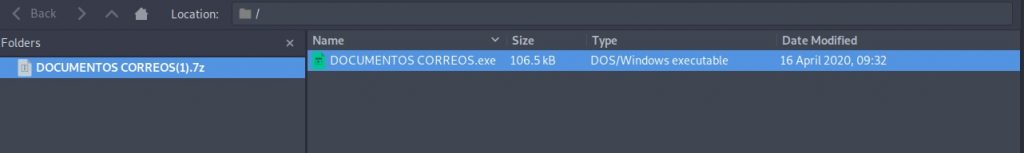

Seguidamente, se nos preguntará si queremos descargar o abrir el archivo comprimido que se nos ofrece, archivo que, como también viene siendo habitual, contiene un fichero ejecutable nombrado, en este caso como, “DOCUMENTOS CORREOS.exe”.

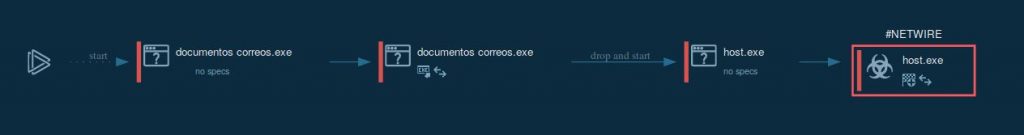

En el caso de que se ejecute este archivo, comenzará la cadena de infección preparada por los delincuentes. En esta ocasión consiste en una primera fase compuesta por el archivo que el usuario se acaba de descargar y que las soluciones de seguridad de ESET detectan como una variante del troyano Win32/Injector.ELMU.

Este malware se encarga de contactar con las URL preparadas por los delincuentes y descargar el archivo Host.exe que contiene el payload final de este ataque. En esta ocasión, volvemos a toparnos con la herramienta de control remoto Netwire, bastante activa durante las últimas semanas y que ha encontrado en el correo electrónico un importante y efectivo vector de ataque.

Si el sistema de la víctima resulta infectado por Netwire, los atacantes podrán acceder remotamente a el y realizar todo tipo de acciones como robar información confidencial o ejecutar otras amenazas.

Conclusión

No cabe duda de que la distribución de malware a través del correo electrónico sigue siendo uno de los principales vectores de infección. El hecho de que se reutilicen técnicas sobradamente conocidas y estás tengan un porcentaje considerable de éxito significa que aun quedan muchos usuarios que no están aun debidamente concienciados y no saben reconocer amenazas de este tipo que, en ocasiones pueden ser muy elaboradas, pero que, en la mayoría de casos, detectarse de forma sencilla.

Indicadores de compromiso

Fichero analizado

«DOCUMENTOS CORREOS.exe»

SHA256 39b2ae53855303744ce4e531cf410eeb49fdea7ee33518acfa115f9b84e21bed

Fichero malicioso descargado

C:\Users\admin\AppData\Roaming\Install\Host.exe

SHA256: 39b2ae53855303744ce4e531cf410eeb49fdea7ee33518acfa115f9b84e21bed

Peticiones DNS:

domain www.mediafire.com

domain malu1234.duckdns.org

domain download1217.mediafire.com

Conexiones:

ip 205.196[.]122.158

ip 23.53[.]41.90

ip 151.139[.]128.14

ip 104.16[.]202.237

ip 185.140[.]53.226