Delincuentes siguen suplantando a Correos para propagar amenazas

Desde hace varias semanas estamos viendo como el nombre de la Sociedad Estatal de Correos y Telégrafos (comúnmente conocida como Correos) está siendo utilizada en varias campañas de propagación de amenazas y estafas. Los delincuentes están volviendo a aprovechar esta suplantación de identidad para tratar de conseguir nuevas víctimas, algo que les funcionó en el pasado.

Paquete no entregado

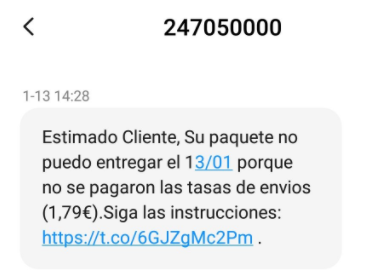

Los falsos avisos de paquetes no entregados están dando buenos resultados a los delincuentes que usan este asunto como gancho. De hecho, los están utilizando para reutilizar campañas que ya vimos hace unos meses, aunque cambiando el medio por el cual se envían estos mensajes y pasando del email al SMS. A continuación, vemos un ejemplo detectado durante el pasado fin de semana y reportado por el investigador @phishunt_io en Twitter.

El escueto mensaje SMS es suficiente para que aquellos usuarios que lo reciban y estén esperando la llegada de un paquete se preocupen y bajen la guardia, pulsando sobre el enlace proporcionado. Ese enlace acortado redirige a una web preparada por los delincuentes y que simula ser una página legítima perteneciente a Correos para abonar pagos pendientes.

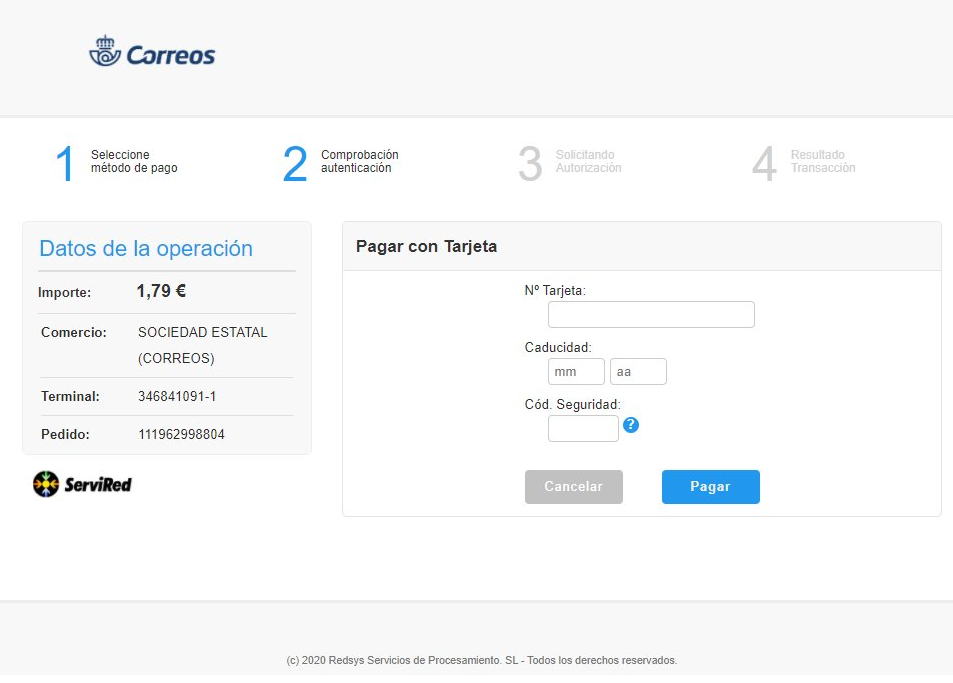

Como ya hemos indicado, se está volviendo a utilizar el mismo formato de web que ya vimos en campañas anteriores, simplemente cambiando la fecha y el importe a abonar.

En el caso de que la víctima se decida a pagar el pequeño importe solicitado y pulse sobre el botón “Pagar y continuar” será redirigido a una supuesta pasarela de pago para abonarlo. En esta web se le solicitarán los datos de la tarjeta de crédito para, supuestamente, realizar este pago. No obstante, la realidad es que una vez introducidos estos datos, los delincuentes dispondrán de la tarjeta de crédito para realizar las compras y pagos que deseen.

Es muy probable que la víctima no note nada raro hasta que empiece a recibir cargos no deseados en su tarjeta de crédito, cargos que debería denunciar inmediatamente y recurrir ante su entidad bancaria.

Más troyanos bancarios para Android

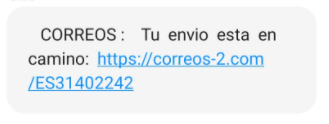

También durante el pasado fin de semana y en las últimas horas hemos observado nuevos ejemplos de la campaña propagada por SMS y activa desde hace semanas que intenta instalar troyanos bancarios a usuarios de Android españoles. Gracias a la colaboración de nuevo de los investigadores MalwareHunterTeam y @phishunt_io tenemos información y varias de las muestras recientes que se están propagando durante las últimas horas.

Tal y como viene siendo habitual, los delincuentes utilizan mensajes SMS para adjuntar los enlaces a la descarga de estas aplicaciones maliciosas. El incremento del uso de estos mensajes para propagar esta y otras amenazas parece que está relacionada con su efectividad, y ya son bastantes los delincuentes que lo usan como un importante vector de ataque, junto al incombustible correo electrónico.

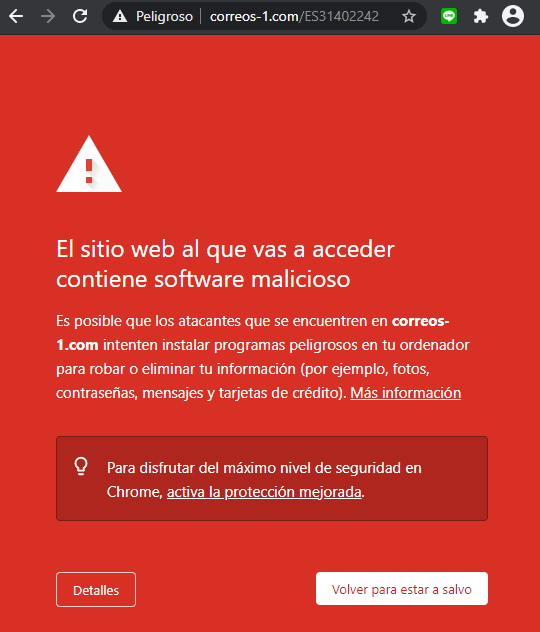

A la hora de acceder al enlace, hemos de tener en cuenta que la web revisa el user agent del navegador que estamos utilizando, mostrando la siguiente web solo en el caso de que detecte una versión para dispositivos móviles. Debemos recordar que aunque se permita la descarga de la aplicación maliciosas desde varios tipos de dispositivos con sistemas operativos diferentes, esta amenaza tan solo está pensada para infectar dispositivos Android.

En estas campañas recientes se siguen incluyendo las instrucciones para habilitar la descarga e instalación de aplicaciones desde orígenes desconocidos. Esta funcionalidad viene desactivada por defecto por motivos evidentes de seguridad, y es una de las principales medidas de seguridad con las que cuenta Android para evitar la instalación de aplicaciones desde repositorios que no sean de confianza.

Con respecto a los dominios utilizados recientemente, podemos comprobar como la información proporcionada tras realizar un WHOIS es idéntica a la que venimos observando desde hace semanas. Los registros de los dominios para alojar las webs y las aplicaciones maliciosas se realizan desde Rusia, aunque las webs se encuentren alojadas en un servidor del proveedor Alibaba en Alemania.

Estas webs suelen estar activas durante algunos días antes de que los delincuentes utilicen otras similares para propagar nuevas versiones de sus amenazas, y aunque la detección de estas páginas maliciosas ha mejorado en las últimas semanas con alertas desde el propio navegador, es posible que alguno de estos enlaces no sea detectado a tiempo y algún usuario caiga en la trampa.

La aplicación maliciosa que se descarga desde esas webs contiene un troyano bancario que permite a los delincuentes robar las credenciales de acceso a las aplicaciones de banca online e interceptar los mensajes SMS usados como factor de doble autenticación por las entidades bancarias a la hora de confirmar operaciones financieras tales como la transferencia de dinero.

Conclusión

Parece que los delincuentes han encontrado un filón que van a seguir explotando para propagar amenazas de este estilo y quién sabe si alguna nueva en el futuro. No cabe duda de que tanto el mensaje SMS como la plantilla de la web utilizada son un gancho efectivo a la hora de conseguir nuevas víctimas, víctimas que pueden evitar serlo si cuentan con soluciones de seguridad específicas para dispositivos Android como ESET Mobile Security.

Comentar

Lo siento, debes estar conectado para publicar un comentario.

Desde el famoso nod32, estoy utilizando este antivirus, hoy security, sin menoscabo de los demás antivirus, para mi lo tengo en el cpu y móvil me garantiza seguridad. Sin despreciar a los demás.