El exploit EternalBlue sigue utilizándose para el minado no autorizado de criptodivisas

Probablemente, a estas alturas más de uno estará bastante harto de escuchar noticias de todo tipo relacionadas con criptodivisas. De un tiempo a esta parte parece que no hay otro tema del que hablar y cada día aparecen nuevas noticias relacionadas, especialmente en el campo de la ciberseguridad.

Lamentablemente, esta tendencia parece que va a seguir siendo la tónica durante un tiempo y nos va tocar hablar de este tema de forma repetida, al menos durante las próximas semanas. Sin embargo, hay noticias relacionadas con las criptodivisas y la ciberseguridad que nos pueden ayudar a entender las pautas que siguen los delincuentes para propagar sus amenazas, amenazas que pueden ser bastante más molestas y peligrosas que la utilización no autorizada de nuestros recursos para minar criptodivisas.

La reutilización de Eternal Blue

Si nos paramos a recordar las amenazas más destacadas del pasado 2017, el nombre de WannaCry probablemente sea uno de los primeros que nos venga a la cabeza. Identificado inicialmente como un ransomware, los análisis realizados a posteriori demostraron que se trataba de un malware sin acabar o directamente mal hecho, pero con una peculiaridad: su efectividad a la hora de propagarse por redes corporativas.

La elevada capacidad de propagación de WannaCry se debió, principalmente, a la utilización de exploits robados a la NSA y que fueron publicados por el grupo Shadow Brokers a mediados de abril. Estos exploits permitieron dotar de funcionalidades de gusano a WannaCry y, en consecuencia, lograr infectar un elevado número de máquinas (se calcula que más de 300.000 en todo el mundo) en poco tiempo. Todo eso a pesar de que Microsoft publicó los parches de seguridad dos meses antes de este incidente.

Detección de amenazas de minado web no autorizado en las últimas semanas – Fuente: ESET Virus Radar

A pesar de la llamada de atención que supuso este ataque, y estando disponibles los parches de seguridad, unas semanas después (a mediados de junio) vimos cómo los delincuentes reutilizaron estos exploits para propagar malware especializado en el minado no autorizado de criptodivisas. En ese momento se pensó que se trataba más de un ataque anecdótico que de una amenaza real, pero conforme pasaron los meses se comprobó que los atacantes tenían muy presente la utilización de estos exploits para ganar dinero de forma rápida a costa de sus víctimas.

WannaMine y Smominru

Teniendo las herramientas a sus alcance, cientos de miles de equipos que seguían vulnerables y con el valor de las criptomonedas en constante aumento, los delincuentes no se lo pensaron dos veces al unir todos los ingredientes para sacar el máximo beneficio con el mínimo esfuerzo posible.

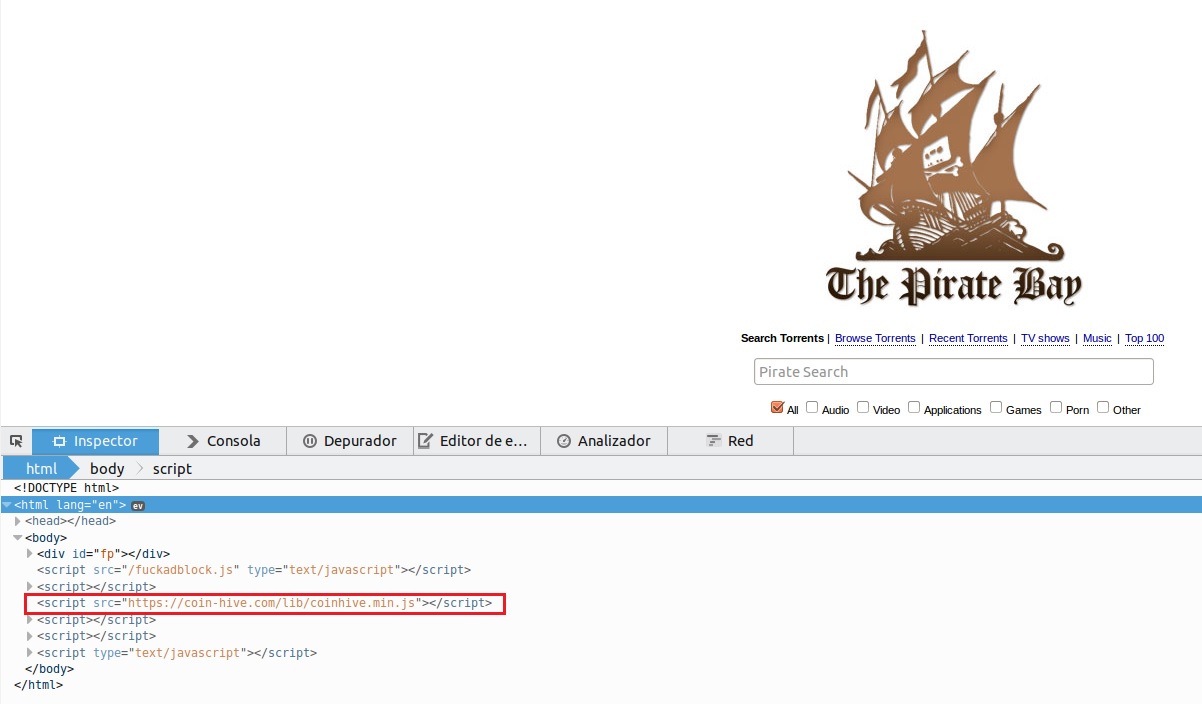

Así pues, los casos de malware cuya finalidad era aprovecharse de los recursos del sistema para minar criptodivisas como Monero empezaron a extenderse a finales del verano pasado. Primero a través de anuncios maliciosos colocados en webs legítimas, y poco después inyectando código de minado también en webs legítimas para realizar el proceso de minado directamente desde el navegador, sin necesidad de instalar nada en el sistema de la víctima.

Ejemplo de web legítima con código de minado desde el navegador

Estábamos asistiendo a la evolución de una tendencia delictiva que, actualmente, ya supone la amenaza más detectada en países como España, y que tiene todas las papeletas para seguir en lo más alto de los rankings de detección durante varias semanas, e incluso meses.

Sin embargo, la reutilización de exploits como EternalBlue también fue algo destacado, por ejemplo en el caso de WannaMine, amenaza detectada por los compañeros de Panda Security a finales de octubre y que utilizaba el exploit como principal vector de propagación. Su funcionalidad estaba clara: conseguir junto con otras herramientas como Mimikatz y scripts en PowerShell infectar una red de ordenadores para que estos dediquen sus recursos a la minería.

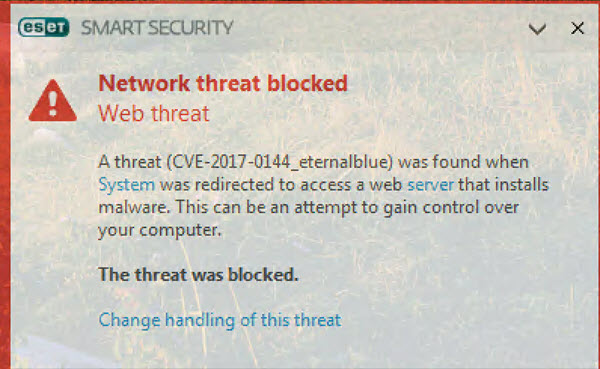

En este ataque no se utiliza un fichero para infectar los sistemas y eso lo hace difícil de detectar, pero no imposible. Ya con WannaCry se demostró la importancia de disponer de varias capas de seguridad que permitan detectar la utilización de exploits y ataques de red y bloquearlos, tal como hicieron las soluciones de seguridad de ESET en los primero instantes de este ataque.

Detección de las primeras muestras de WannaCry por parte de ESET – Fuente: MRG-Effitas

Los operadores de la botnet Smominru utilizaron una aproximación similar desde finales de mayo para incrementar el número de ordenadores zombis que tenían bajo su control y convertirlos en mineros involuntarios. Los datos obtenidos por los investigadores de ProofPoint han demostrado que esta botnet dispone de más de 500.000 ordenadores bajo su control, principalmente localizados en Rusia, India y Taiwán.

Los investigadores calculan que los operadores de esta botnet han podido obtener alrededor de 9.000 Moneros, con un valor en el momento de escribir este artículo cercano a los dos millones de euros. No es para nada una cifra despreciable, más aun si tenemos en cuenta el relativamente poco esfuerzo que supone para los delincuentes preparar una campaña delictiva de esta magnitud.

Conclusión

A los criminales parece no importarles las fuertes fluctuaciones que han venido sufriendo prácticamente todas las criptodivisas durante las últimas semanas. Saben que son una manera directa de obtener beneficios sin depender de que, por ejemplo, sus víctimas se decidan a pagar el rescate para recuperar los archivos afectados por un ransomware.

En las últimas semanas hemos hablado bastante sobre ataques relacionados con criptomonedas, y todo apunta a que lo seguiremos haciendo durante un tiempo. Lo realmente preocupante no es que los delincuentes hayan encontrado un nuevo filón, sino que puedan seguir utilizando exploits viejos, conocidos y con sus respectivos parches de seguridad sin actuar de forma efectiva porque muchos usuarios y empresas aún no los han aplicado.