El ransomware evoluciona con nuevas variantes y métodos de propagación

Por desgracia, últimamente no pasa semana sin que oigamos novedades sobre nuevos casos de usuarios infectados por variantes de ransomware como Cryptolocker / Filecoder, CTB Locker o similares. Parece obvio que los delincuentes han encontrado un filón como lo hicieran en su día con el infame “Virus de la Policía”, cuyo modelo de negocio sirvió de inspiración a los delincuentes que actualmente hacen su agosto con el ransomware.

Tox, ransomware como un servicio

Es tal el nivel de profesionalización que están adquiriendo estos delincuentes, que ya ofrecen incluso la posibilidad de contratar servicios personalizados de infección donde el cliente puede construir su propio ransomware en pocos pasos. Este kit de creación de ransomware está pensado para que incluso los más profanos en materia técnica puedan crear su propia versión en poco tiempo.

Han sido los investigadores de los laboratorios de Intel Security quienes dieron con Tox, tal y como se ha nombrado esta herramienta, en un sitio web ubicado dentro de la red Tor.

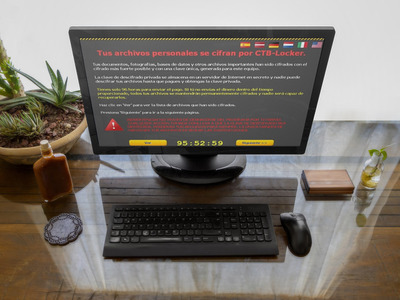

Imagen propiedad del blog de Intel Security

Tal y como se observa en la imagen, el procedimiento a seguir para crear una muestra es muy sencillo. El aprendiz de delincuente tan solo deberá establecer la cantidad a pagar por la víctima, introducir el texto que se mostrará en el ordenador infectado y el texto del captcha que se mostrará.

Una vez establecidos estos parámetros, el delincuente solo tiene que distribuir el fichero con extensión .scr que se genera y esperar a que las víctimas empiecen a pagar. Mientras tanto, los creadores de este servicio se llevan una comisión del 20 % de cada rescate pagado.

Entre las características principales destacamos que el uso de este servicio es gratuito. Todo aquel que quiera distribuir este ransomware tan solo debe registrarse en la web dentro de la red Tor que se ha preparado para tal fin. Esta dependencia de Tor y el uso de Bitcoin ofrecen cierto grado de privacidad a los delincuentes, aunque esto no les garantice ser anónimos al 100 %.

El problema de estos servicios es que se popularicen y utilicen cada vez muestras más complejas, especialmente si se empiezan a distribuir de forma masiva como veremos a continuación.

Angler Exploit Kit y vulnerabilidades en Flash Player

Hasta ahora, la mayoría de casos de ransomware se producían cuando los usuarios recibían un email con un ejecutable o un enlace para descargar un fichero y abrirlo. Los primeros casos de ransomware también se aprovechaban de vulnerabilidades presentes en sistemas operativos obsoletos, especialmente Windows 2003 Server.

Sin embargo, y a pesar de las exitosas campañas de propagación que los delincuentes han realizado durante los últimos meses (no hay más que ver los miles de afectados por el falso email de Correos), los delincuentes siempre buscan maximizar el beneficio y esto pasa por intentar infectar el máximo número de víctimas posible de la forma más sencilla.

En la actualidad, conseguir este objetivo pasa por aprovechar vulnerabilidades en aplicaciones ampliamente instaladas cuando el usuario realice una actividad de lo más cotidiano, como, por ejemplo, visitar páginas web. Esto es fácilmente realizable gracias a los kits de exploits que usan los delincuentes, kits que permiten incorporar nuevas vulnerabilidades a las base de datos para conseguir infectar a los usuarios que aún no han aplicado los parches correspondientes.

Si hablamos de kits de exploits no podemos dejar de mencionar el más utilizado en la actualidad. Nos referimos a Angler Exploit Kit, el cual ha empezado a utilizar una vulnerabilidad reciente en Adobe Flash Player para propagar varios tipos de malware, entre los que encontramos variantes de ransomware.

La amenaza para aquellos usuarios que no se preocupan por actualizar sus sistemas y aplicaciones es elevada. Gracias a estos kits de exploits los delincuentes pueden engañar a los usuarios para que pulsen sobre enlaces maliciosos o webs que han sido comprometidas para alojar nuevas variantes de ransomware.

Más aún, incluso aquellas webs con mucho tráfico pueden verse amenazadas si los delincuentes consiguen introducir (como ya ha sucedido en ocasiones anteriores) enlaces maliciosos dentro de la publicidad contratada por estas webs.

El ransomware para Android sigue presente

Hace ahora justo un año informábamos sobre Simplocker, el primer ransomware dirigido a dispositivos Android que bloqueaba nuestro dispositivo y cifraba su contenido. Durante varios meses fueron apareciendo nuevas variantes y, a pesar de que durante un tiempo no se han producido nuevos casos, los delincuentes estaban preparando nuevas versiones para volver con más fuerza que antes.

La forma más típica de infectarse con estas variantes de ransomware para Android sigue siendo la descarga de aplicaciones maliciosas que se hacen pasar por legítimas. Estas aplicaciones se pueden encontrar tanto en mercados oficiales como Play Store como en mercados alternativos, pero todas tiene en común que suplantan a una aplicación legítima.

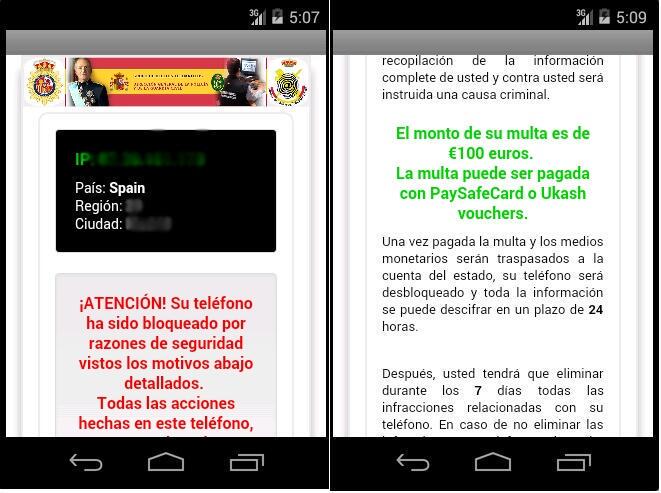

Si el usuario se descarga e instala una de estas aplicaciones fraudulentas verá cómo su dispositivo se bloquea y le aparecerá en pantalla un aviso de un cuerpo policial. Dependiendo de la variante y de la ubicación de la víctima es posible que se muestre un mensaje diferente. Así pues, a muchos usuarios ubicados en países de habla inglesa les suele aparecer un mensaje que dice provenir del FBI, mientras que ya son varios los usuarios españoles que se han encontrado con su teléfono bloqueado con un mensaje como el que vemos a continuación:

Imagen cortesía del Twitter de @policía

Las medidas para evitar este tipo de infecciones en nuestro dispositivo Android pasan por evitar descargar aplicaciones de mercados no oficiales, revisar los comentarios y puntuación de los usuarios, así como también los permisos de instalación que solicite esta aplicación, y contar con una solución antivirus en nuestro móvil o tablet para aumentar las posibilidades de detectar estas amenazas.

Base de datos de Locker ransomware

Pero no todo iban a ser malas noticias. Durante el pasado fin de semana una persona que se identificaba como desarrollador del ransomware Locker publicaba un fichero .csv con las claves privadas de más de 60000 víctimas en todo el mundo. Esta persona indicaba además que no se utilizarían más claves de cifrado y que el descifrado de todos los sistemas afectados empezaría mañana, 2 de junio.

Al menos, noticias como esta arrojan un rayo de esperanza a las víctimas, aunque nunca debemos esperar a que se produzca una noticia de este tipo. Para evitar sorpresas desagradables y encontrarnos con los ficheros de nuestros ordenadores cifrados, es mejor seguir una serie de recomendaciones, entre las que que destacamos las siguientes:

- Mantener actualizados los sistemas operativos, navegadores y aplicaciones para evitar que el ransomware pueda aprovechar agujeros de seguridad y se distribuya de forma masiva.

- Evitar abrir correos sospechosos no solicitados. Tanto si proceden de usuarios conocidos como desconocidos, es recomendable asegurarse de que la persona que ha enviado el correo realmente quería remitir ese fichero adjunto o enlace.

- Tener cuidado con absolutamente todos los archivos adjuntos a un email o descargados desde un enlace, especialmente aquellos que vienen comprimidos en formato zip. Incluso los archivos aparentemente inofensivos, como los documentos de Microsoft Word o Excel, pueden contener un malware, por lo que es mejor ser precavido.

- La mayoría de los clientes de correo electrónico ofrecen la posibilidad de hacer visibles todas las extensiones de los archivos adjuntos recibidos. Desde ESET aconsejamos habilitar esta función para saber exactamente qué tipo de archivo se nos ha enviado.

- Disponer como mínimo de dos copias de seguridad actualizadas y cada una de ellas alojada en una ubicación diferente a la otra.

- Activar el sistema de restauración de ficheros Shadow Copy de Windows para restaurar los archivos afectados por el ransomware a una versión anterior (en el caso de que estos últimos no se hayan visto afectados).

- Utilizar herramientas especializadas (como Anti Ransom o CryptoPrevent) para recibir alertas en caso de que un ransomware empiece a cifrar archivos, e incluso para evitar el cifrado de cierto tipo de ficheros en ubicaciones determinadas.