Ransomware Simplocker para Android muestra ahora una falsa alerta del FBI

La última vez que hablamos de Android/Simplocker, el primer ransomware para Android que cifra los ficheros del usuario, analizamos diferentes variantes de este malware así como varios de sus métodos de propagación que hemos observado. Lo que inicialmente parecía una prueba de concepto, principalmente por su pobre inplementación criptográfica, ha demostrado convertirse en una seria amenaza que se está extendiendo a pesar de sus debilidades. Asimismo, este malware lleva un tiempo vendiéndose en foros underground, algo que puede ayudar a aumentar su propagación. La semana pasada observamos una nueva variante de este ransomware que contenía las siguientes mejoras:

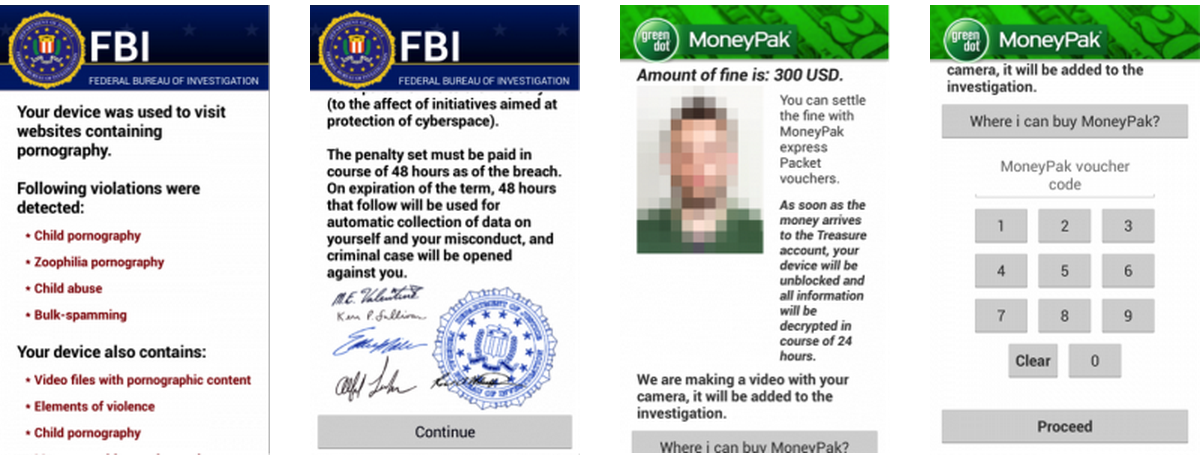

El primer cambio que nos llama la atención en esta nueva variante de Android/Simplocker.I es que el mensaje que muestrá está en inglés en lugar de ruso. Se le intenta hacer creer a la víctima que su dispositivo ha sido bloqueado por el FBI tras detectarse actividad ilegal (pornografía infantil entre otras cosas), técnica bastante común en este tipo de ransomware policial que ya hemos visto en multitud de ocasiones.

La multa que se solicita abonar es en esta ocasión de 300 dólares (en lugar de las 260 UAH / 16 / EUR / 21 USD que se pedían en variantes anteriores) y se pide a la víctima que se page usando un vale de MoneyPak. Como en otras variantes anteriores de Android/Simplocker, esta también utiliza la táctica de mostrar la imágen de la cámara frontal (en caso de estar disponible) para asustar aun más a la víctima.

Desde un punto de vista técnico, la funcionalidad de cifrado permanece aparentemente sin cambios, aparte de utilizar una clave de cifrado diferente, pero en realidad, esta nueva variante de Simplocker contiene dos funcionalidades adicionales que la hacen más peligrosa si cabe.

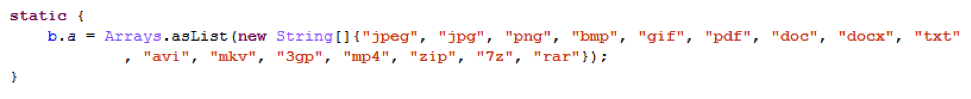

Además de cifrar documentos, imégenes y vídeos almacenados en la memoria del dispositivo, este troyano es ahora capaz de cifrar también los ficheros de tipo ZIP, 7z y RAR. Esta «mejora» puede tener consecuencias muy desagradables puesto que muchas de las aplicaciones de copia de seguridad disponibles para Android (muy recomendables, por cierto) almacenan estas copias como ficheros comprimidos. En el caso de que el usuario haya sido infectado con Android/Simplocker, estas copias de seguridad también habrán sido cifradas.

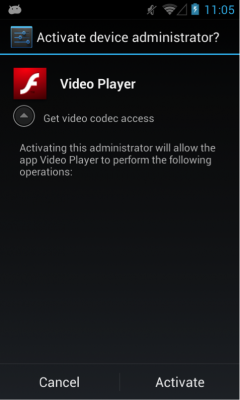

Además, el malware ahora pide permiso para ser instalado como administrador del dispositivo, lo que lo hace mucho más difícil de eliminar. Como de costumbre, el troyano intentará utilizar la ingeniería social para engañar al usuario y conseguir que lo instale. En la captura de pantalla que vemos a continuación vemos como intenta camuflarse como un reproductor de Flash vídeo.

De momento, la información estadística de la que disponemos sobre Android/Simplocker hasta ahora no parece indicar que esté ampliamente extendida en países de habla inglesa pero esto podría cambiar en cualquier momento.

Si has tenido la mala suerte de haberte infectado y encontrarte con tus ficheros cifrados por Android/Simplocker, puedes utilizar la aplicación ESET Simplocker Decryptor para restaurarlos, aplicación que hemos actualizado convenientemente para detectar esta nueva variante.

Como siempre decimos, la mejor forma de no infectarse es la prevención. Evita instalar apliaciones sospechosas desde sitios no habituales y, sobre todo, ten mucho cuidado cuando la aplicación que te acabas de descargar te pide disponer de permisos de administrador en el dispositivo.

SHA1 Hash de la muestra analizada: 72ec80b52ad38417240801dba1a730ab9804a2f9

Traducido y adaptado del post original en WeLiveSecurity escrito por Robert Lipovsky

Comentar

Lo siento, debes estar conectado para publicar un comentario.

el error mio fue dar en ok sin leer nunca mas me va a pasar horrible esperiencia

Hola Isaac,

Lo mejor para evitar que te vuelva a suceder es descargar las aplicaciones desde tiendas oficiales, revisar que se trata de la aplicación legítima, comprobar el nombre se sus desarrolladores y echar un vistazo a los comentarios de los usuarios (cuantos más, mejor). Si después puedes analizarla con un antivirus desde tu movil, mejor que mejor.

Saludos y esperamos que puedas disfrutar de tu smartphone de forma segura siguiendo estos consejos.