Nueva campaña del ransomware Locky que cifra los archivos con la variante Diablo6

Durante esta semana hemos visto como una nueva campaña del conocido ransomware Locky ha vuelto a propagarse por países de todo el mundo. Debido al número relativamente elevado de muestras detectadas, vamos a proceder a realizar un análisis de esta nueva variante de Locky (conocida también como Diablo6 por la extensión que asigna a los archivos cifrados), utilizando en gran medida información y herramientas públicas para que cualquiera que esté interesado pueda analizar este ransomware por su cuenta.

De nuevo el email como vector de ataque

Si algo funciona, no lo toques. Eso mismo deben de pensar los creadores de malware, especialmente los de ransomware, a la hora de elegir el vector de ataque para propagar sus códigos maliciosos. En pleno 2017, el correo electrónico sigue siendo uno de los principales vectores de ataque utilizados y los usuarios desprevenidos siguen picando en viejas trampas.

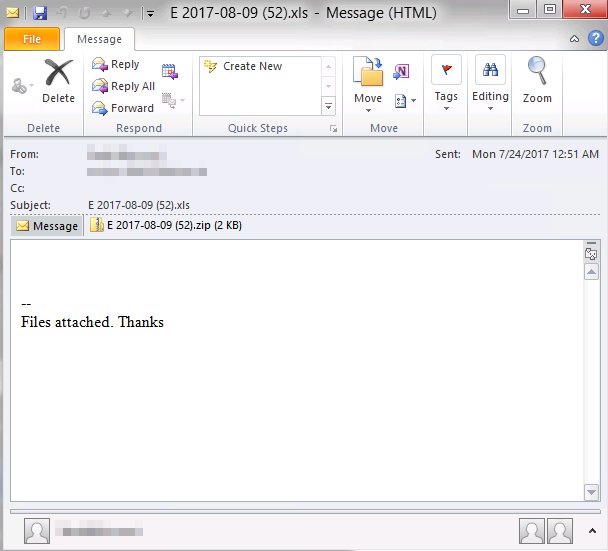

Ejemplo de correo utilizado por esta campaña de Locky – Fuente: Microsoft MMPC

Esta nueva variante de Locky sigue utilizando este vector de ataque y ni siquiera intenta convencer al usuario con un atractivo asunto o cuerpo del mensaje. Una simple frase indicando que hay archivos adjuntos y un supuesto nombre de una hoja de cálculo en el asunto son suficientes para que usuarios de todo el mundo muerdan el anzuelo.

El archivo adjunto viene comprimido, y en lugar de contener la prometida hoja de cálculo contiene un fichero con código Visual Basic Script, código que, en caso de que lo ejecutemos, comenzará todo el proceso preparado por los delincuentes para cifrar los archivos importantes del usuario y demandar un rescate para su recuperación.

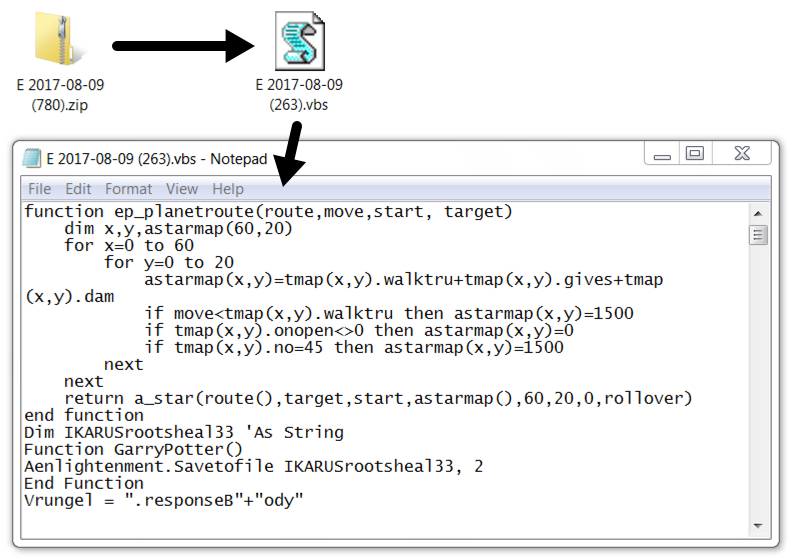

Contenido del fichero comprimido mostrando un archivo VBS – Fuente: Malware Traffic Analysis

Si el usuario ejecuta ese archivo VBS, el proceso de infección y cifrado comenzará y pocos segundos después se observará que la extensión de los ficheros cambia a la mencionada .diablo6 y el fondo de pantalla muestra el conocido mensaje usado por variantes anteriores del ransomware Locky.

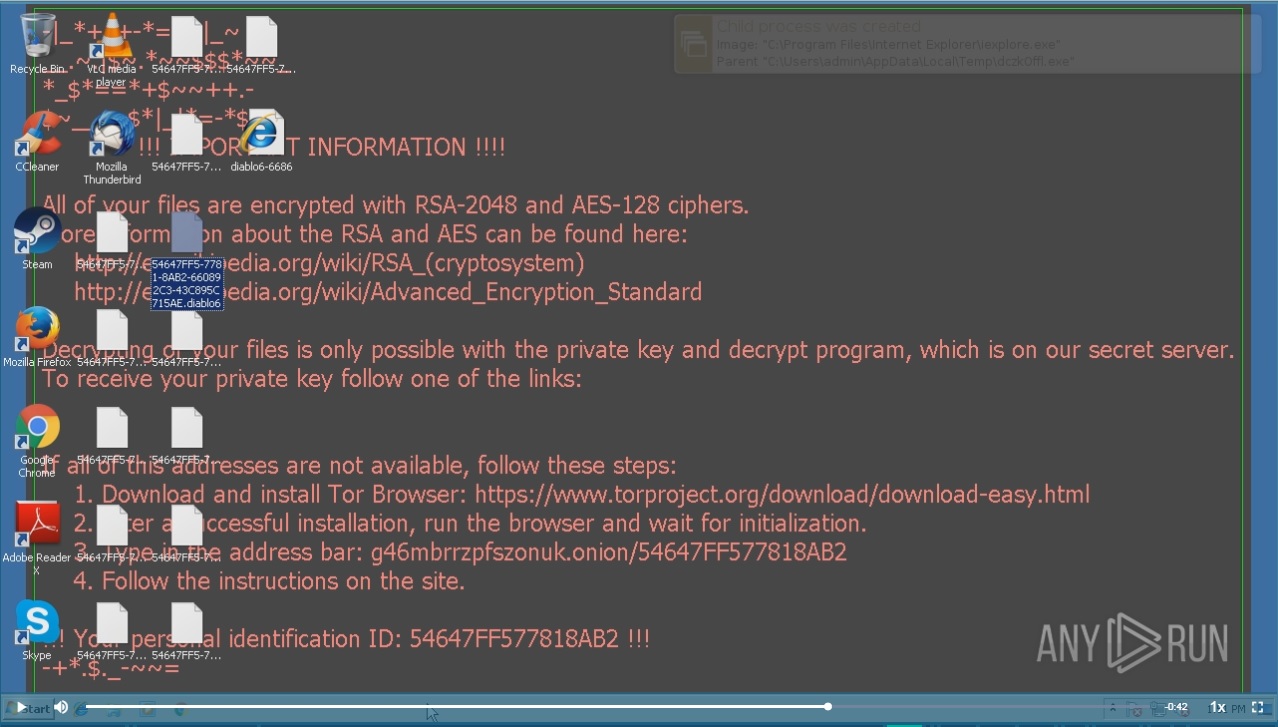

Ejemplo de infección en máquina virtual utilizando el servicio online Any Run

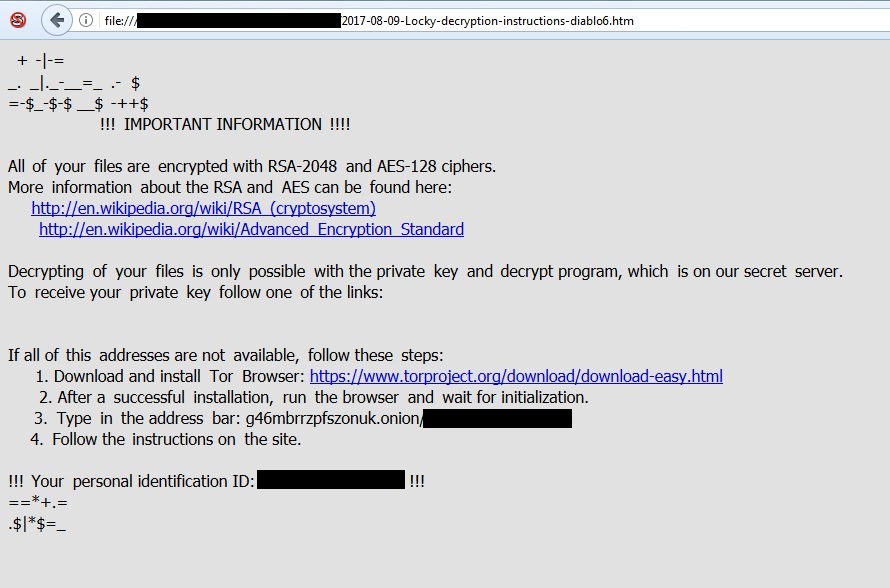

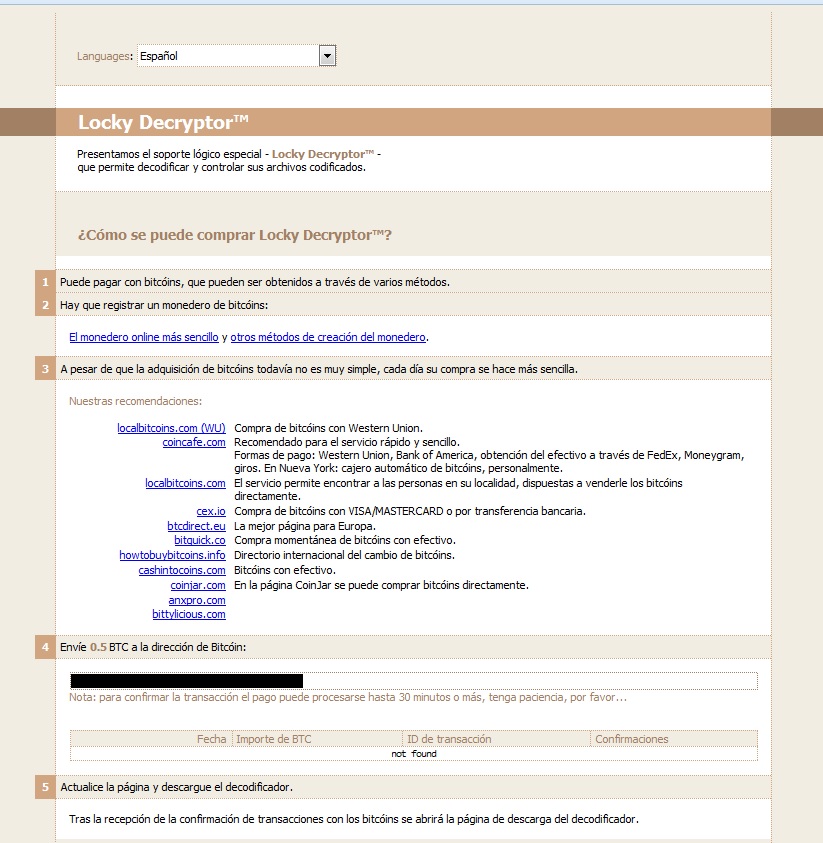

Como viene siendo habitual, en todas las ubicaciones donde se haya cifrado algún archivo se deja una nota en HTML que se abre en el navegador, recordando al usuario lo que acaba de suceder e indicando los pasos a seguir a continuación. Por defecto, cada víctima tiene un ID único y el enlace proporcionado está dentro de la red Tor para que sea más difícil localizar a los delincuentes.

Es en ese enlace donde se muestran las instrucciones para comprar bitcoins y realizar el pago en una cartera asignada a cada víctima. En esta ocasión el rescate solicitado es de 0.5 bitcoins (que en el momento de escribir este artículo equivale aproximadamente a 1500 €), y los delincuentes no han escatimado a la hora de proporcionar enlaces para que las víctimas paguen el rescate.

Como dato curioso, la nota se encuentra en varios idiomas, entre ellos el catalán, lo que demuestra que los delincuentes quieren llegar al mayor número de víctimas posibles.

Diseccionando la infección

Ahora que ya hemos visto cómo actúa esta variante de Locky, al menos en la parte que ve el usuario, vamos a revisar qué sucede en segundo plano, centrándonos especialmente en las conexiones que se realizan desde que se ejecuta el archivo VBS que viene comprimido en el adjunto del correo electrónico.

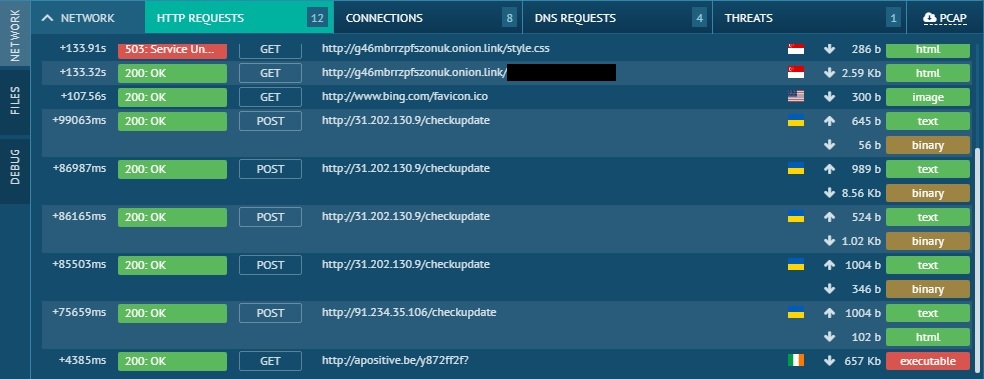

En primer lugar se realiza una petición GET para obtener un segundo archivo de nombre “y872ff2f?”, que puede estar ubicado en alguna de las muchas URL utilizadas por los delincuentes. La mayoría de estas URL pertenecen a páginas webs legítimas que han sido comprometidas y que ahora están siendo utilizadas por los delincuentes para propagar malware.

Conexiones realizadas a partir de la ejecución malware – Fuente: Any Run

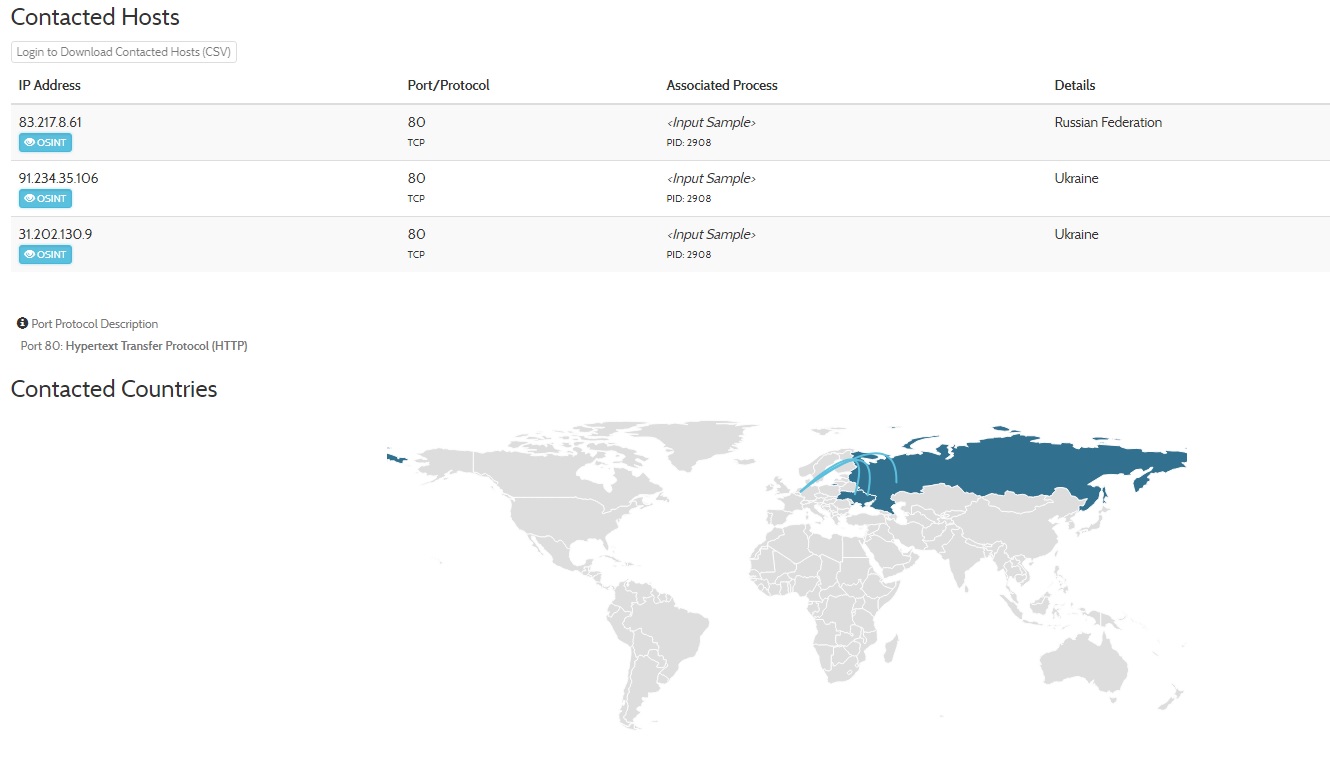

Tras obtener este segundo archivo y guardarlo en la carpeta de archivos temporales de Internet, observamos que se realizan peticiones POST a dos direcciones IP en concreto alojadas en Ucrania (aunque como veremos a continuación, hay más direcciones IP implicadas). En última instancia vemos cómo se realiza una conexión a una dirección en la red Tor que se corresponde con la de la web preparada por los delincuentes para explicar a sus víctimas cómo pagar el rescate.

Con respecto a las direcciones conectadas en primera instancia, es muy posible que sean utilizadas para enviar el identificador único de cada máquina infectada y, tratándose de este tipo de malware, es bastante frecuente encontrar direcciones que apunten a este país. Además, Rusia también aparece entre los países a los que se conecta según el análisis realizado en el servicio Hybrid Analysis.

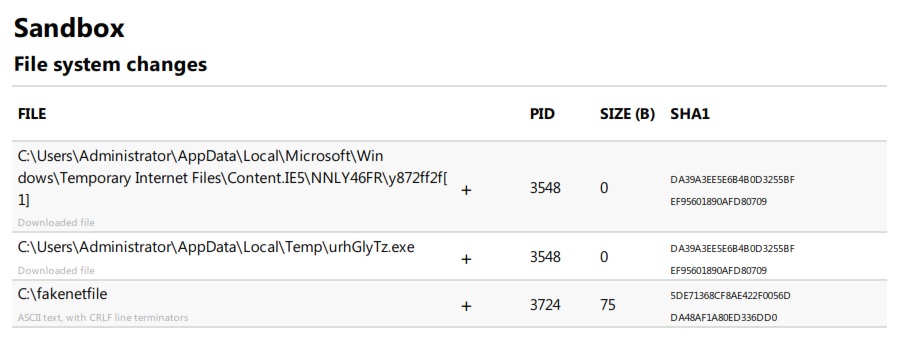

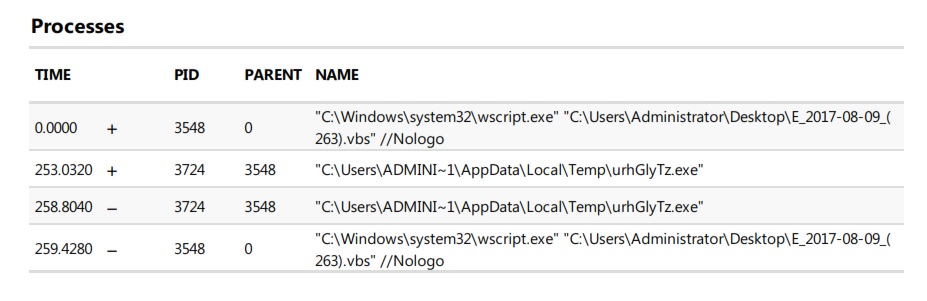

Al revisar los cambios en los archivos y en los procesos generados tras ejecutar el malware, vemos cómo, tras descargar el archivo “y872ff2f?”, se genera otro archivo de nombre “urhGlyTz.exe” en una carpeta temporal del sistema y que es el que comienza el proceso de cifrado de cierto tipo de archivos en el sistema.

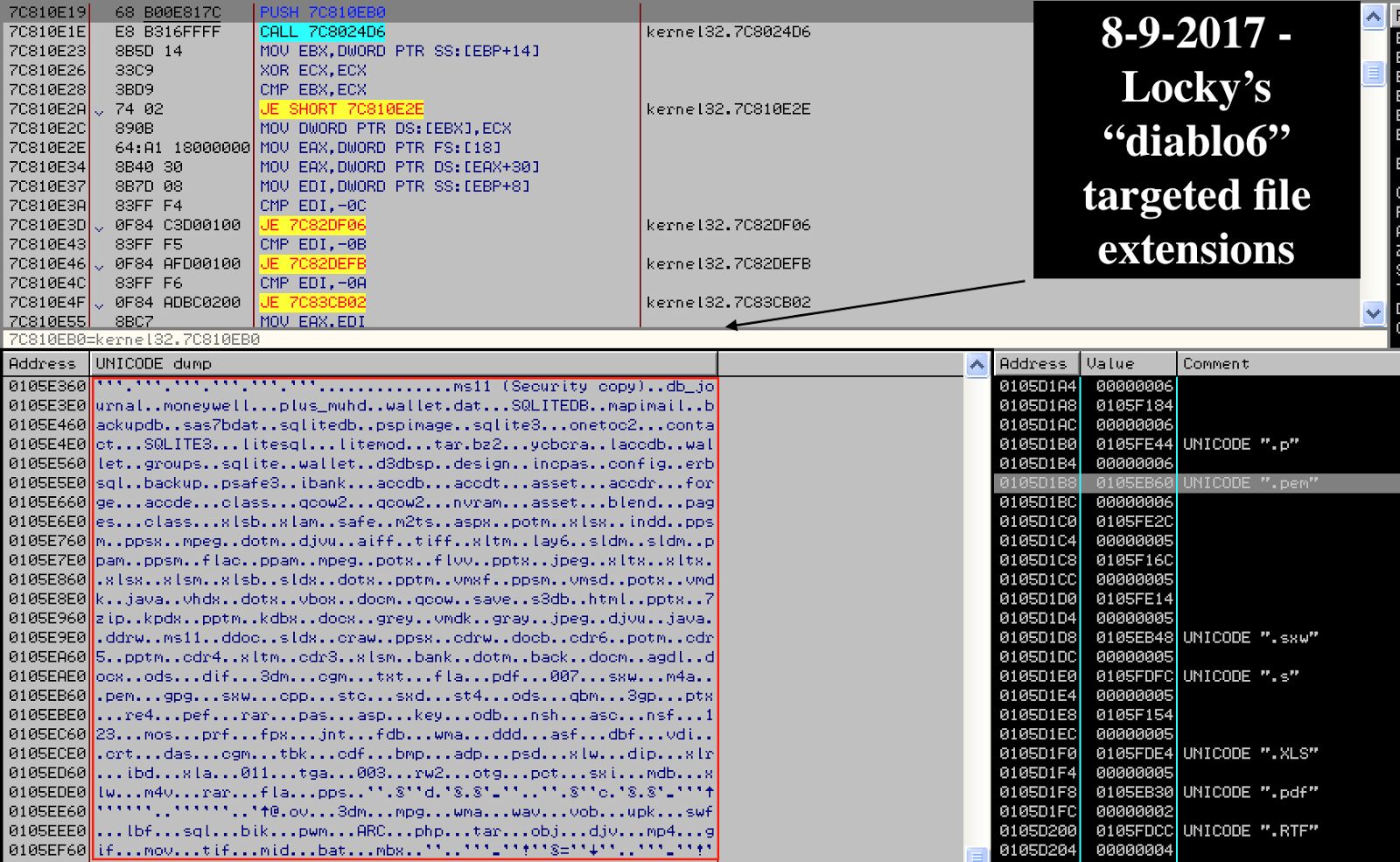

Hablando de ficheros cifrados, un análisis del código del ransomware revela numerosas extensiones de archivos que el ransomware tiene como objetivo, entre los que encontramos las más comunes utilizadas en documentos ofimáticos (.doc, .xls , .ppt, etc.) y las utilizadas a la hora de guardar imágenes y ficheros multimedia (como .jpg, .bmp, .png, .mp3, .avi, etc.) pero también las relacionadas con los archivos de carteras utilizados para almacenar criptomonedas (wallet).

Algunas extensiones cifradas por esta variante de Locky – Fuente: Vitali Kremez

Países más afectados

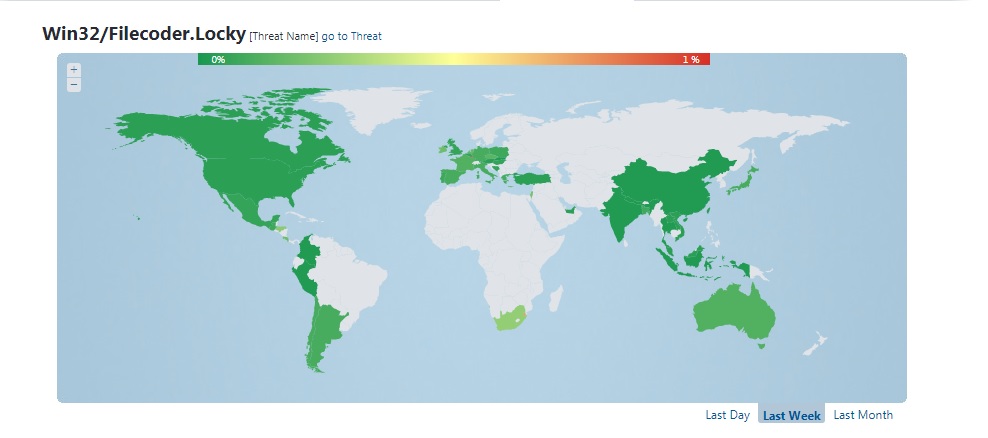

Si bien esta variante del ransomware Locky no es comparable a otras anteriores por la menor cantidad de sistemas afectados (al menos de momento), su propagación en varios países demuestra que ha tenido un alcance global. Vemos como desde Nueva Zelanda a Estados Unidos, pasando por Europa y Latinoamérica, son muchos los países en los que se han detectado archivos maliciosos con esta variante de Locky.

Detección de muestras con variantes de Locky durante la última semana – Fuente: Virus Radar

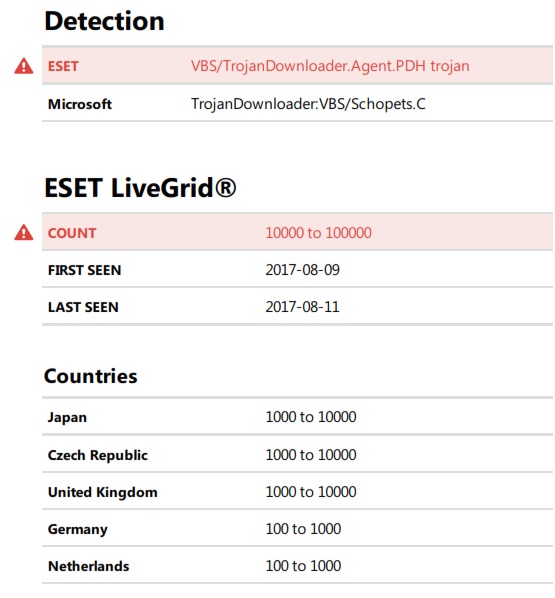

En lo que respecta a aquellos países en los que se han detectado más ficheros VBS maliciosos adjuntos a correos pertenecientes a esta campaña de Locky, destacan especialmente Japón, la República Checa y Reino Unido, con otros países como Holanda y Alemania con también un número importante de detecciones.

Conclusión

Esta nueva campaña demuestra que los responsables actuales de la creación y distribución del ransomware Locky siguen activos y desarrollando nuevas variantes. Por eso debemos tomar las precauciones necesarias para evitar ser infectados, precauciones que incluyen vigilar qué tipo de archivos descargamos y ejecutamos de los emails que recibimos, contar con una copia de seguridad actualizada de la información importante y contar con una solución de seguridad que sea capaz de detectar y eliminar este tipo de amenazas.

Indicadores de compromiso

Hash SHA256 de las muestras analizadas

F689391B0527FBF40D425E1FFB1FAFD5C84FA68AF790E8CC4093BCC81708C11B

788F28E498F32AAABED5D835627DFEA1E9894C275D4833EE83C823347E244FF3

4F3F5F29B94A9259EBD32E65B99270B8986233D35B95A6BE2D8B71C80CF8B804

A0034191437957BDBF16FE164F415C217A1E1EE893824F2A2479A1DB99D99ED2

Conexiones de red

POST http://31[dot]202.130.9/checkupdate 31. 202. 130. 9

POST http://91[dot]234.35.106/checkupdate 91. 234. 35. 106

Enlaces de descarga de ficheros maliciosos

http://dbr663dnbssfrodison[dot]net/af/y872ff2f U

http://binarycousins[dot]com/y872ff2f?

http://ambrogiauto[dot]com/y872ff2f?

http://adnangul[dot]av.tr/y872ff2f?

http://dbr663dnbssfrodison[dot]net/af/y872ff2f

http://willemshoeck[dot]nl/y872ff2f?

http://homeownersinsurance[dot]ca/y872ff2f?

http://jaysonmorrison[dot]com/y872ff2f

http://apositive[dot]be/y872ff2f?

http://aisp74[dot]asso.fr/y872ff2f

http://peluqueriacaninaencordoba[dot]com/y872ff2f?

http://boschettoristorante[dot]i t/y872ff2f?

http://aisp74[dot]asso.fr/y872ff2f?

http://searchlightcare[dot]com/y872ff2f?

http://azlinshaharbi[dot]com/y872ff2f?

Creación de procesos

«C:\Users\Administrator\Desktop\_00BF0000.exe»

cmd. exe /C del /Q /F «C:\Users\ADMINI~1\AppData\Local\Temp\sys3B0C.tmp»

C:\Users\Administrator\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content. IE5\NNLY46FR\y872ff2f

C:\Users\Administrator\AppData\Local\Temp\urhGlyTz.exe