Ataques a routers protagonizan algunos de los incidentes más destacados recientemente

Uno de los dispositivos más importantes en toda red, tanto doméstica como corporativa, es el router, ese aparato que, mientras funcione correctamente, “no hay problemas”. No obstante, pocos usuarios son los que se preocupan de configurar, proteger y actualizar un dispositivo tan crucial, y eso lo saben bien los delincuentes que se aprovechan de esto para infectar miles de routers de todo el mundo con acciones como las que vamos a ver a continuación.

Botnet de routers

El ataque de 2016 (y otros tantos posteriores), protagonizado por la botnet Mirai, supuso un duro golpe para muchos particulares y empresas cuando se dieron cuenta de que sus routers estaban siendo controlado por los atacantes. A pesar de que esto no es nada nuevo, la magnitud del ataque lanzó a la primera plana una problemática que, aún hoy, sigue sin resolverse.

Existen miles de routers vulnerables expuestos a Internet que no son configurados o actualizados de forma adecuada, o que presentan fallos que los fabricantes no han solucionado ni van a solucionar. Todos estos dispositivos son muy atractivos para cualquiera que quiera tomar su control o utilizarlos para realizar actividades maliciosas, tal y como hemos visto en los últimos años y, más recientemente, en una investigación detallada realizada por la empresa Akamai.

Utilización de routers infectados como proxies – Fuente: Akamai

Según esta investigación, un grupo de delincuentes se habría hecho con el control de aproximadamente 65.000 routers expuestos a Internet a través del protocolo UPnP (Universal Plug and Play). Estos dispositivos vulnerables habrían sido utilizados como piezas clave para configurar una botnet proxy que permitiera realizar todo tipo de actividades delictivas sin delatar las direcciones IP reales de los delincuentes.

Mientras los investigadores de Akamai se encontraban analizando miles de dispositivos con UPnP activado, relacionados con varios ataques a sus clientes, descubrieron que algunos dispositivos presentaban inyecciones NAT que estarían relacionadas con una campaña bien organizada y muy extendida.

Los routers afectados son de todo tipo, aunque predominan aquellos destinados al consumo doméstico e incluyen 400 modelos diferentes de 73 fabricantes distintos. Al aprovechar esta vulnerabilidad, los atacantes pueden controlar el tráfico que entra y sale de las redes a las que están conectados estos routers y, en este caso, convirtiendo a los dispositivos en proxies que son utilizados por los delincuentes.

Redirección DNS

Hace unas semanas se detectaron varios incidentes entre usuarios japoneses relacionados con la modificación de la configuración DNS de routers domésticos, modificación que redirigía a estos usuarios a sitios maliciosos. En estos sitios maliciosos se descargaban aplicaciones Android troyanizadas como facebook.apk o chrome.apk, y que contenían un troyano bancario.

Según podemos leer en el completo análisis de esta amenaza en Securelist, los investigadores detectaron que este secuestro de routers y posterior descarga de apps maliciosas se extendía a otros países asiáticos como Corea del Sur y Bangladesh. Se detectaron miles de conexiones diarias al centro de mando y control usado por los delincuentes, siendo la mayoría de ellas procedentes de usuarios coreanos.

Este dato y otros obtenidos en la investigación apuntan a que los objetivos iniciales eran ciudadanos coreanos, aunque posteriormente se añadió soporte para otros idiomas como el chino, japonés o inglés.

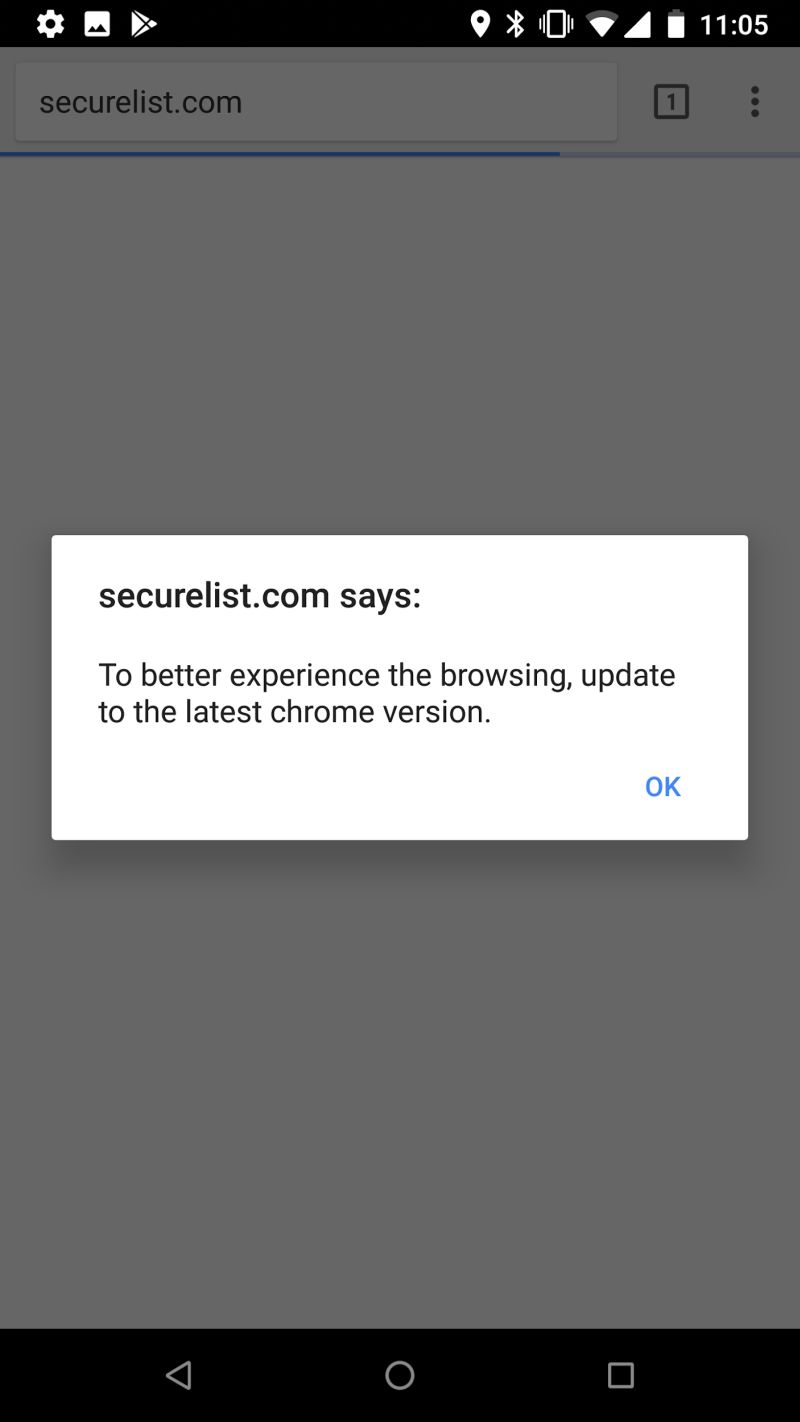

Si la víctima se conecta con su dispositivo Android a uno de los routers comprometidos e intenta acceder a una web, se le redigirá a una web maliciosa prácticamente idéntica en la que se le mostrará un mensaje invitándole a instalar la última versión del navegador Chrome. Si el usuario acepta, se descarga el archivo chrome.apk con el malware conocido como Roaming Mantis.

Mensaje desde la web maliciosa que invita a descargar la app infectada – Fuente: Securelist

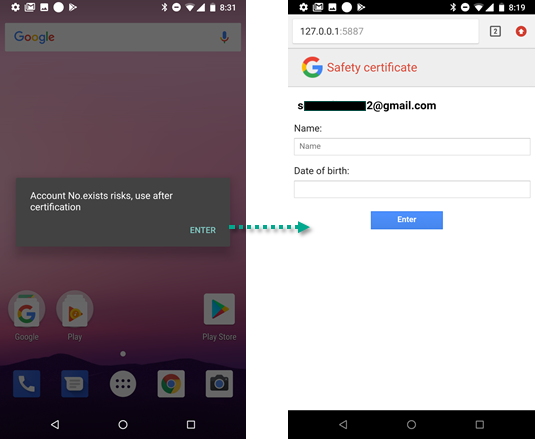

Este malware camuflado como navegador solicita varios permisos durante su instalación, permisos que incluyen la capacidad de superponerse a otras aplicaciones, acceder a la lista de contactos, recopilar información de su cuenta, enviar y recibir SMS, realizar llamadas o grabar audio, entre otros.

Estos permisos son utilizados para el malware para mostrar un mensaje de alerta que requiera su atención. Una vez el usuario pulsa el botón de aceptar, aparecerá una web falsa que simula pertenecer a Google, alojada en un servidor temporal. En esa web se muestra el ID de Gmail del usuario y se solicita el nombre del usuario y su fecha de nacimiento. Con esta información, el delincuente puede empezar a obtener información bancaria confidencial. Incluso si el usuario tiene activado el doble factor de autenticación con su entidad bancaria, la capacidad de este malware para interceptar los mensajes SMS permite saltarse esta medida de protección.

Redirección a web falsa para robar datos del usuario – Fuente: Securelist

La mayoría de usuarios no se darán cuenta de lo que está pasando hasta que vean cómo se empiezan a realizar operaciones en su cuenta bancaria sin su autorización. Por eso es importante configurar los routers de forma adecuada, tenerlos actualizados siempre que sea posible y revisar todas las aplicaciones que instalamos en nuestro dispositivo Android antes de instalarlas, especialmente si proceden de fuentes que no son de confianza.

Conclusión

A pesar de tratarse de un dispositivo crítico, los routers siguen sin recibir la atención necesaria por parte de los usuarios, y eso permite explotar numerosas vulnerabilidades a los delincuentes. Son tantas las posibilidades que incluso el US-CERT ha lanzado recientemente una alerta avisando de posibles campañas realizadas por grupos supuestamente apoyados por el gobierno ruso, y que buscan precisamente atacar dispositivos de red conectados a infraestructuras de todo tipo.

Tanto si somos un usuario con un router doméstico como una empresa con dispositivos más avanzados, hemos de asegurarnos de que estos se encuentran todo lo seguros que sea posible para hacer frente a este tipo de ataques, actualizándolos y configurándolos de manera que no sea fácil acceder a ellos remotamente si no se trata de un usuario actualizado o se puedan aprovechar vulnerabilidades existentes.