The Big Bang Theory, aplicaciones de citas, el mundial de fútbol y su relación con ataques dirigidos en Oriente Próximo

Con una serie de conflictos enquistados desde hace décadas, la situación en Oriente Próximo no es que sea precisamente tranquila. Eso se traslada también al escenario cibernético, donde, a pesar de la supremacía de Israel también en este terreno, parece que sus contrincantes también desarrollan amenazas capaces de robar información o causar problemas más serios, como vamos a ver hoy.

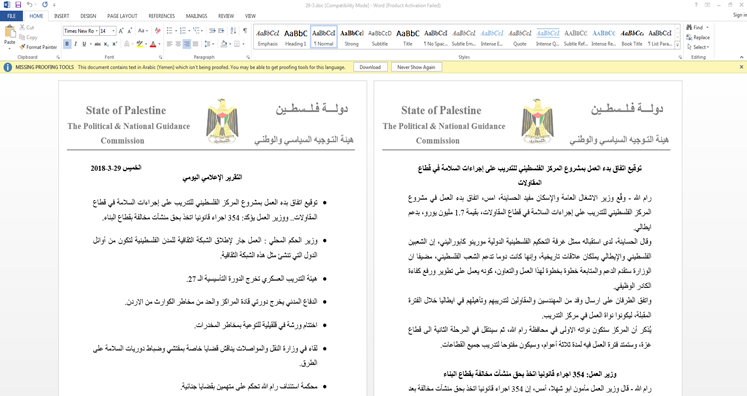

Amenazas dirigidas a la Autoridad Palestina

Investigaciones recientes realizadas por la empresa de seguridad Chek Point han demostrado que amenazas que anteriormente fueron dirigidas a las fuerzas de seguridad palestinas ahora apuntan a dirigentes del gobierno de Palestina. Estos ataques habrían comenzado el pasado mes de marzo, y la información obtenida hasta el momento apunta a que están realizados por el mismo grupo involucrado en incidentes anteriores en esa zona y que es conocido como Gaza Cybergang.

En los ataques dirigidos anteriormente detectados resultaba curioso el uso de cadenas dentro del código malicioso haciendo referencia a varias series de televisión conocidas, como Game of Thrones o The Big Bang Theory. En esta ocasión han vuelto a utilizar algunas de estas referencias, añadiendo además una serie de televisión turca de nombre Resurrection: Ertugrul.

En lo que respecta al funcionamiento del malware, este es básicamente un backdoor que permite acceder remotamente al sistema infectado y tiene la capacidad de añadir nuevos módulos en fases posteriores. Entre las capacidades de este nuevo backdoor se encuentra la de recopilar información del sistema infectado para luego identificar documentos ofimáticos y enviarlos al servidor controlado por el atacante.

Correos usados como vector de ataque – Fuente: Chek Point

En el caso de que los atacantes logren infectar un objetivo que sea considerado como valioso, se procede a descargar módulos adicionales en el sistema que amplíen las capacidades operativas de este malware. Las investigaciones indican que existirían hasta 13 módulos diferentes preparados por los atacantes, de los cuales hay algunos cuya función no ha sido descubierta todavía.

| Nombre del módulo | Funcionalidad |

| Penny | Realiza una captura de pantalla de la máquina infectada y la envía al servidor. |

| Wolowitz_Helberg | Lista los procesos en ejecución, guarda sus nombres y sus IDs en el fichero “sat.txt” y envía el archivo al servidor. |

| Celal_Al | Envía un listado de documentos con ciertas extensiones: doc, docx, odt, xls, xlsx, ppt, pptx, accdb, accde, mdb, pdf, csv |

| Runfile | Ejecuta un archivo, recibe un nombre de proceso y un tipo de fichero desde el servidor. |

| Nayyar_Sonmez | Descarga un archivo con una extensión .txt desde una URL predefinida, cambia la extensión a .exe y lo ejecuta. |

| Koothrappali | Registra los detalles del sistema y los envía al servidor. |

| Bialik_Gokhan | Reinicia el sistema. |

| Hofstadter | Elimina un proceso por su nombre. |

| Parsons_Sheldon | Elimina el payload de la carpeta de inicio y borra el fichero actual. |

| Reshad_Strik | Envía un listado de las particiones encontradas en la máquina infectada. |

| Pinar8 | Módulo no disponible en la muestra analizada |

| Mehmet7 | Módulo no disponible en la muestra analizada |

| Bahar6 | Módulo no disponible en la muestra analizada |

Todos los indicios apuntan a que el objetivo de esta amenaza son los miembros de la Autoridad Nacional Palestina, ya que el vector de ataque está compuesto por correos electrónicos dirigidos que se hacen pasar por informes mensuales de prensa que son realizados por la Comisión de la Dirección Nacional y Política de Palestina.

Soldados de Israel como objetivos del malware

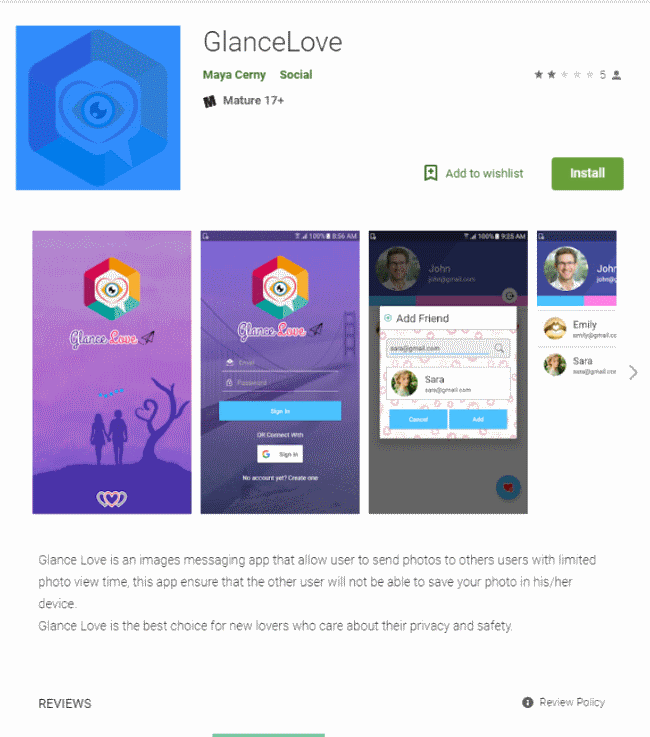

Recientemente también hemos conocido la existencia de una campaña de propagación de amenazas para dispositivos Android que tiene como objetivos a soldados del ejército israelí. Al parecer, los atacantes estarían camuflando el malware en aplicaciones que se harían pasar por apps de citas y relacionadas con el mundial de fútbol, distribuidas a través de la tienda oficial de Google Play.

Las aplicaciones identificadas responden a los siguientes nombres:

WinkChat – com.winkchat.apk

GlanceLove – com.coder.glancelove.apk

Golden Cup – anew.football.cup.world.com.worldcup.apk

Al parecer, esta campaña habría empezado en enero con la creación de perfiles falsos en Facebook con fotografías de mujeres atractivas. Tras un primer contacto, los atacantes detrás de estos perfiles intentaban convencer a los soldados para que instalasen una de estas aplicaciones maliciosas camuflada como app de contactos.

App de citas maliciosa usada para engañar a soldados del ejercito de Israel – Fuente: IDF

Este caso tuvo bastante repercusión en los medios de comunicación de la zona y es probable que, tras la alerta generada, los atacantes cambiaran de estrategia usando el mundial de fútbol como incentivo para descargar las aplicaciones maliciosas. Entre las posibilidades de estas amenazas encontramos las de grabar las conversaciones del usuario, hacer una fotografía cuando se recibe una llamada, robar los contactos, mensajes SMS, imágenes y vídeos almacenados en el dispositivos (así como sus metadatos), obtener la ubicación GPS del usuario y grabar el sonido de los alrededores.

A pesar de las continuas alertas que se envían a las fuerzas armadas de Israel, se cree que cientos de soldados podrían haber mordido el anzuelo. Respecto a los responsables, todo apunta a que las amenazas han sido desarrolladas por miembros de Hamas, que podrían estar vinculados al grupo Gaza Cybergang mencionado anteriormente.

Conclusión

El uso de este tipo de amenazas no es algo nuevo en una región que vive en tensión constante. Es incluso probable que algunos grupos terroristas prefieran este tipo de ataques a otros más convencionales viendo que, en este terreno, se estrecha la diferencia entre los contendientes y se pueden obtener resultados satisfactorios sin apenas exponerse. Es trabajo de las fuerzas de seguridad y de los servicios de inteligencia descubrir a tiempo estas campañas y ataques dirigidos contra sus intereses estratégicos para evitar males mayores en un futuro, ya que la información obtenida podría ser usada para realizar ataques con un impacto mayor que el que hubieran tenido de no disponer de la información robada.