Turla: un vistazo a su funcionalidad única de backdoor a través de Outlook

Investigadores de ESET han descubierto un interesante backdoor utilizado por el grupo APT Turla (también conocido como Snake o Uroboros) usado para obtener información confidencial perteneciente a gobiernos de, al menos, tres naciones europeas. Este grupo ha estado utilizando esta herramienta durante años y ahora sabemos que la lista de víctimas de alto perfil que se han visto afectadas es más elevada de lo que se pensaba.

Entre las víctimas se encuentra el Ministerio de Asuntos Exteriores de Alemania, donde Turla introdujo su backdoor en varios sistemas y los utilizó para el robo de datos durante la práctica totalidad de 2017. De hecho, los operadores de Turla comprometieron primero la red del Instituto Federal de Administraciones Públicas alemán, utilizándola como punta de lanza para acceder a la red del ministerio en marzo de 2017. No fue hasta finales de año que el servicio de seguridad alemán detectó la intrusión, la cual no se hizo pública hasta marzo de 2018.

Es importante destacar que la investigación realizada por ESET ha determinado que, además del incidente de seguridad hecho público, el grupo criminal ha utilizado la misma táctica para acceder a las oficinas de asuntos exteriores de otros dos países europeos, así como también a la red de un fabricante de la industria de la defensa. Estas organizaciones son las últimas que se incorporan al listado de víctimas de este grupo APT que ha tenido como objetivos a gobiernos, personal gubernamental, diplomáticos y autoridades militares desde, al menos, 2008.

Diseccionando el backdoor

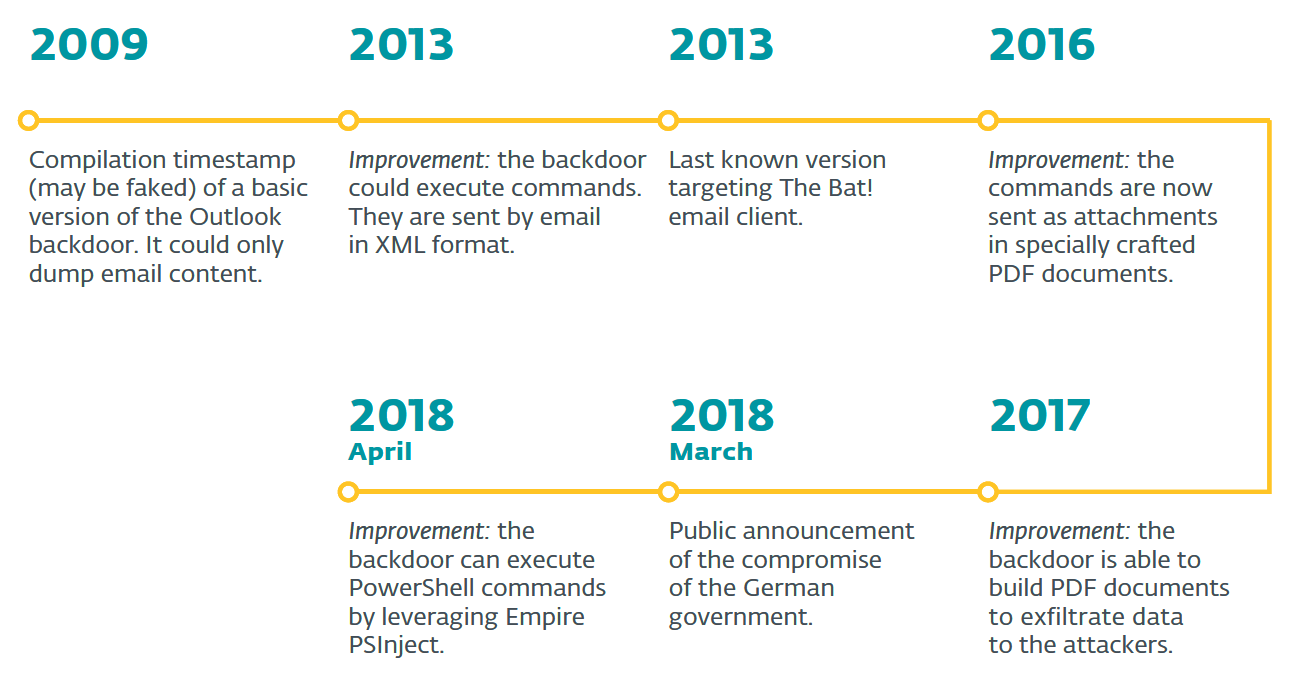

La puerta trasera objetivo del análisis de los investigadores ha sufrido numerosas modificaciones desde que fue creada, muy probablemente en el lejano 2009. Durante estos años, sus autores han ido añadiendo numerosas funcionalidades a esta herramienta y otorgándole capacidades de camuflaje y supervivencia frente a los intentos de eliminarla. La versión descubierta más recientemente y que data de abril de 2018 incorpora la habilidad para ejecutar scripts maliciosos de PowerShell directamente en la memoria del ordenador, una táctica que los ciberdelincuentes vienen empleando en los últimos años.

Imagen 1 – Línea temporal del backdoor de Turla para Outlook

Las versiones más recientes del backdoor tienen como objetivo a Microsoft Outlook, aunque sus versiones anteriores también se dirigían a The Bat! (usado principalmente en Europa del Este). Es destacable el hecho de que los operadores de Turla no aprovecharan ninguna de las vulnerabilidades existentes tanto en lectores de PDF como en Microsoft Outlook como vectores de ataque. De forma inusual, este backdoor utiliza la interfaz MAPI legítima de Microsoft Outlook para acceder a los buzones de correo de sus objetivos.

En lugar de utilizar una infraestructura convencional de centro de mando y control (C&C), como una basada en HTTP(S), este backdoor es controlado mediante mensajes de correo y, más específicamente, mediante archivos PDF especialmente modificados adjuntos a emails. La máquina infectada puede ser instruida para llevar a cabo toda una serie de comandos, incluyendo aquellos con la capacidad de robar información, así como los que permiten descargar ficheros adicionales y la ejecución de nuevos programas y comandos. El robo de información también se produce mediante los archivos PDF.

El backdoor (que se presenta en la forma de un módulo de DLL y puede ser colocado en cualquier parte del disco duro) se instala utilizando una utilidad legítima de Windows (RegSvr32.exe). Mientras tanto, este malware consigue la persistencia en el sistema mediante la modificación del registro, algo bastante frecuente cuando un sistema Windows resulta infectado. En este caso, Turla utiliza una técnica de eficacia sobradamente demostrada conocida como “Secuestro de objeto COM” para asegurarse de que cada vez que se ejecuta Microsoft Outlook, se activa el backdoor.

Robo de información confidencial

Cada vez que la víctima recibe o envía un correo electrónico, el malware genera un registro que contiene metadatos sobre ese mensaje, incluyendo información acerca de su remitente, destinatario, asunto y el nombre de los ficheros adjuntos. De forma periódica, estos registros se unen con otro tipo de datos y son enviados a los operadores de Turla usando un archivo PDF especialmente modificado que se adjunta a un mensaje de correo.

Adicionalmente, en cada correo entrante el backdoor revisa si hay algún fichero adjunto en formato PDF que pueda contener comandos de los atacantes. De hecho, es capaz de aceptar comandos de cualquiera que pueda codificarlos en un fichero PDF. Para terminar, los operadores de Turla son capaces de retomar el control del backdoor tan solo enviando un comando desde cualquier dirección de correo, en el caso de que las que están establecidas por defecto (que también son actualizables) sean bloqueadas. La capacidad de supervivencia de este backdoor a los intentos de deshacerse de él es comparable a la de los rootkits que, revisando las comunicaciones entrantes, están a la espera de recibir comandos de sus operadores.

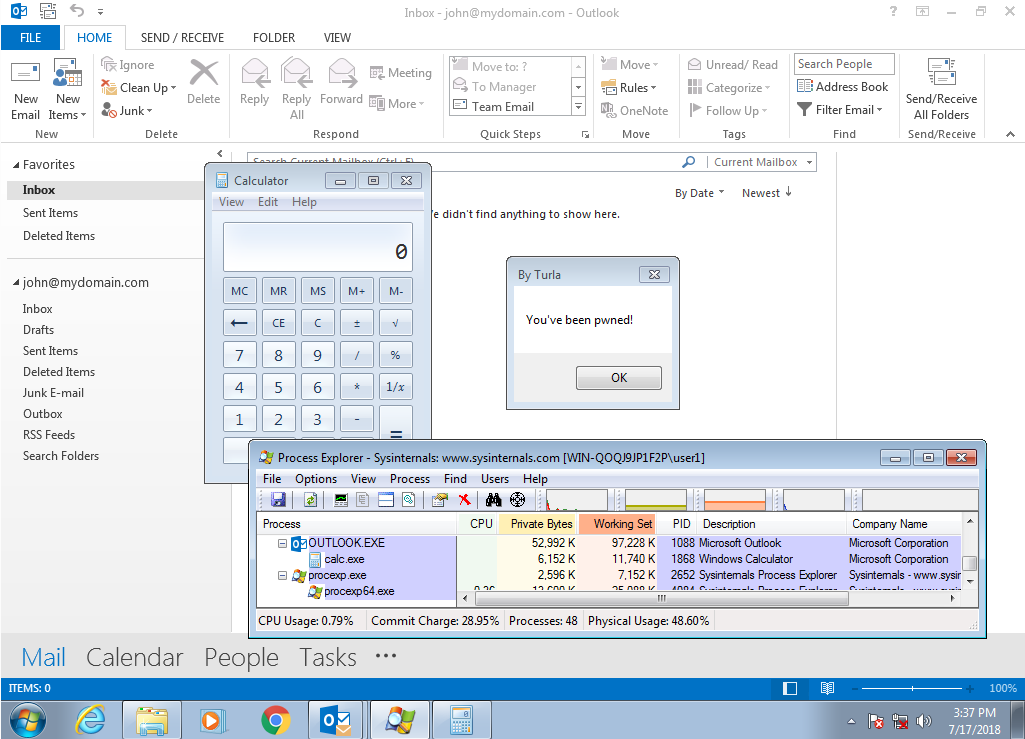

A pesar de que los investigadores de ESET no han obtenido una muestra de uno de estos PDF que contenga los comandos para el backdoor, el conocimiento de su funcionamiento les ha permitido generar un documento (ver imagen 2) con órdenes que el backdoor puede interpretar y ejecutar.

Imagen 2 – Ejecución de los comandos especificados en el documento PDF

Mientras tanto, todos los emails enviados por la víctima son redirigidos a los operadores del backdoor al mismo tiempo que son enviados a sus destinatarios legítimos. Así se asegura que no existe tráfico fuera del horario habitual de trabajo de la víctima, reduciendo así el riesgo de levantar sospechas.

Este malware se preocupa bastante de permanecer fuera de la vista en las máquinas que infecta. Por ejemplo, siempre que es posible se evita mostrar los correos recibidos por los atacantes, tanto en la bandeja de entrada de la víctima como en el contador de mensajes no leídos. Además, el malware bloquea cualquier notificación de recepción de mensajes enviados por los atacantes.

Conclusión

Esta no es, ni de lejos, la primera vez que los investigadores de ESET han documentado la tenacidad de los operadores de Turla para conseguir sus objetivos mientras permanecen sin ser detectados el mayor tiempo posible. Tal y como recientes análisis de otras amenazas del mismo grupo han mostrado, como las del backdoor Gazer y su campaña con diplomáticos de Europa del Este entre sus objetivos, se continúan empleando técnicas avanzadas en un intento de espiar a sus objetivos y conseguir que el malware permanezca el mayor tiempo posible en los equipos infectados.

Este backdoor del grupo Turla es una amenaza muy completa que utiliza técnicas propietarias y personalizadas, que puede trabajar independientemente o con otros componentes de Turla y se controla completamente usando el email. De hecho, los investigadores de ESET no conocen otro grupo de espionaje que esté utilizando actualmente un backdoor controlado completamente por correo electrónico y, específicamente, mediante adjuntos en formato PDF.

Para obtener un detallado análisis del backdoor se puede consultar el white paper preparado para la ocasión.

Traducido y adaptado por Josep Albors