Un phishing que simula ser de Dropbox intenta robarte las credenciales

Durante las últimas semanas hemos visto como se están propagando grandes cantidades de correo no solicitado con diferentes campañas preparadas por los delincuentes. A los ejemplos dirigidos a España e Italia se suman otros casos de phishing como los que se vieron la semana pasada que suplantan al servicio de transferencia de ficheros WeTransfer. Ahora hemos detectado envíos de forma masiva de emails de phishing pero esta vez haciéndose pasar por DropBox.

Suplantación del remitente

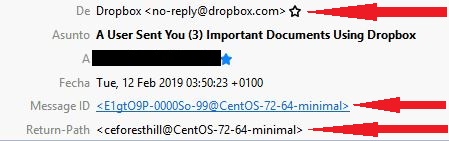

Cuando recibimos un email como el de la imagen que vemos a continuación, lo sensato es sospechar de él. Es más que probable que no estemos esperando recibir ningún documento desde un remitente anónimo, por lo que el asunto del mensaje ya debería hacernos desconfiar. Sin embargo, hay mucho usuario que no tiene demasiada concienciación en ciberseguridad que, ante un correo así, no duda en pulsar sobre alguno de los enlaces proporcionados, sobre todo si solamente echa un vistazo al remitente y todo parece en orden al aparecer Dropbox en ese campo.

Los más concienciados seguramente eliminarán este mensaje o buscarán más indicios para asegurarse de que es fraudulento. Un método rápido que suele funcionar la mayoría de las veces consiste en revisar la cabecera del mensaje, donde se nos muestran más datos además del email del supuesto remitente.

Si utilizamos este caso como ejemplo y procedemos a revisar la cabecera del correo veremos como, a pesar de que el remitente parece estar correcto ya que usa un dominio legítimo de Dropbox, en realidad estamos ante un caso de suplantación de identidad (spoofing). Lo vemos claramente al revisar el Message ID (Identificador del mensaje) y el Return-Path (ruta de retorno), donde no se hace mención a Dropbox por ningún lado e incluso encontramos indicios de que se ha utilizado un servicio comprometido para enviar estos mensajes. Concretamente, en el campo Return-Path observamos una referencia a un posible dominio o dirección de correo que puede servirnos como pista para corroborar que estamos ante un email fraudulento.

En este caso en concreto hemos podido sacar más información de la cabecera y comprobar como, efectivamente, los delincuentes están utilizando un complemento de envío de correo implementado en un sitio web gestionado con un WordPress. Por el nombre del dominio, todo apunta a que se trata de la web de una congregación religiosa que ha sido comprometida por los delincuentes.

Acceso a la web maliciosa

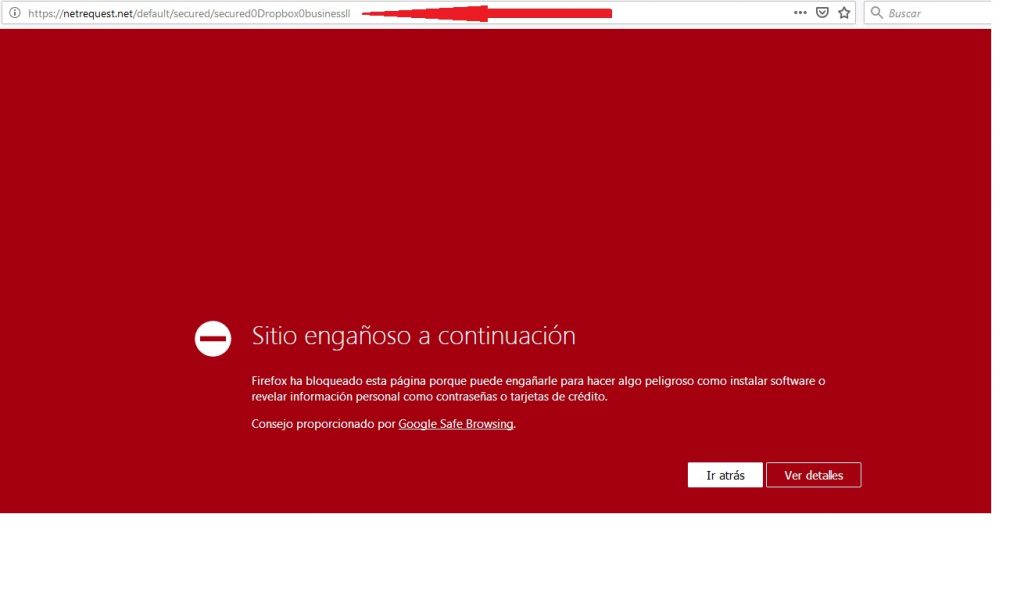

Si el usuario que recibe uno de estos emails muerde el anzuelo y pulsa sobre alguno de los enlaces proporcionados será redirigido a la web preparada por los atacantes. Por suerte, en este punto pueden activarse varias medidas de seguridad que son de mucha ayuda para evitar males mayores. Por un lado tenemos a la solución de seguridad que tengamos instalada en nuestro sistema, ya que esta puede alertarnos de que nos encontramos ante un caso de suplantación de identidad. Aun en el caso de que no se activase esta medida de seguridad, nuestro navegador puede actuar a modo de barrera alertándonos de que estamos a punto de acceder a un sitio catalogado como engañoso, tal y como vemos en la imagen a continuación.

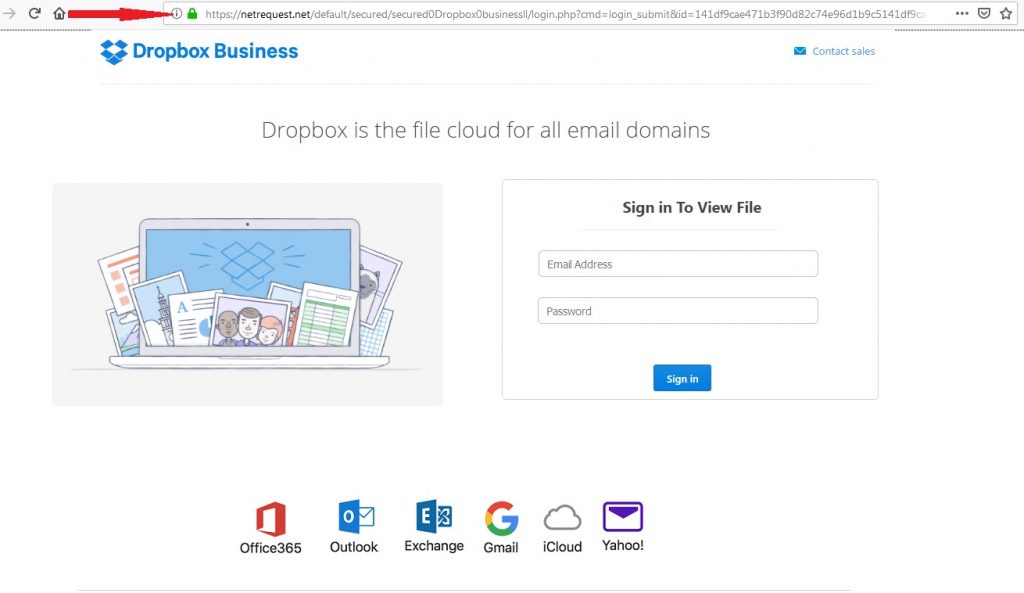

En este punto, la mayoría de usuarios deberían reconocer que no es una buena idea visitar esa web y, ahora sí, muchos de ellos procederán a eliminar el mensaje de correo. No obstante, puede que haya otros usuarios que quieran seguir accediendo al enlace a pesar de todo o que no dispongan de la última versión del navegador y por eso no se les muestre esta alerta. En cualquier caso, si finalmente se accede a la web preparada por los delincuentes nos encontraremos algo tal que así:

A simple vista todo apunta a que estamos ante un sitio web legítimo, e incluso se ha cuidado el detalle de colocar un certificado para que la conexión aparezca como segura y se muestre el famoso candado de color verde en el navegador. Sin embargo, esta medida de seguridad solo garantiza que los datos que vamos a introducir se van a enviar de por un canal cifrado por lo que, si la web está controlada por un atacante, estos van a ser comprometidos de igual forma.

Conclusión

Como ya hemos dicho en tantas otras ocasiones, siempre debemos estar alerta ante este tipo de emails y hay que revisarlos a fondo antes de pulsar sobre alguno de los enlaces o adjuntos proporcionados. En caso de que conozcamos al remitente, siempre viene bien asegurarse de que realmente nos ha enviado el mensaje que hemos recibido y, ante la duda, mejor eliminarlo de nuestra bandeja de entrada que lamentarnos posteriormente por haber regalado nuestras credenciales a los delincuentes.