Troyanos bancarios para Android aumentan su propagación en las últimas semanas

Los troyanos bancarios orientados a infectar dispositivos móviles Android han experimentado un crecimiento importante desde hace meses, especialmente desde que empeoró la crisis sanitaria provocada por el Covid-19 y empezó el confinamiento en diferentes partes del mundo. Los delincuentes saben que ahora hay mucha gente que prefiere no acudir a su entidad bancaria y ha empezado a usar la banca online por primera vez y además camuflan sus amenazas con aplicaciones con temática del coronavirus, una combinación que parece estar dándoles buenos resultados.

Cerberus como máximo exponente

A pesar de que son varias las familias de troyanos bancarios que operan en Android, ha sido Cerberus la que ha experimentado un incremento de su actividad más notable. Este malware comenzó su actividad en junio de 2019 y empezó a propagarse por España y Latinoamérica en septiembre de ese mismo año.

De hecho, la actividad del malware bancario para Android experimento un importante crecimiento durante todo el año pasado, crecimiento que se ha seguido produciendo en lo que llevamos de 2020. Algunas delincuentes como los desarrolladores de Cerberus han visto una oportunidad de oro con la situación actual de crisis sanitaria y no han dudado en aprovecharla.

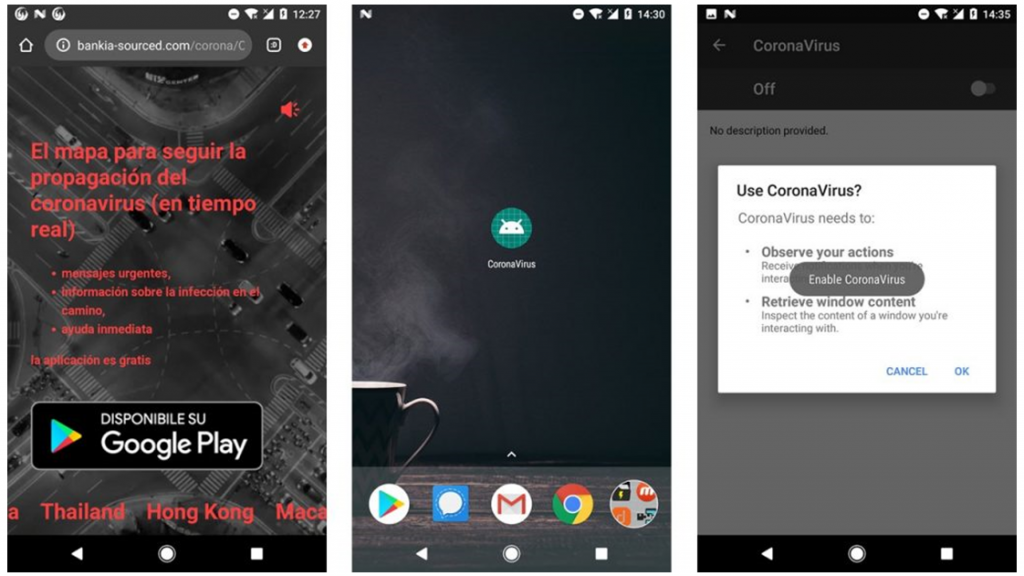

Así pues, desde mediados de marzo venimos observando como una de las técnicas favoritas usadas por los delincuentes utilizan falsas aplicaciones para, por ejemplo, ver que personas están infectadas por coronavirus a nuestro alrededor.

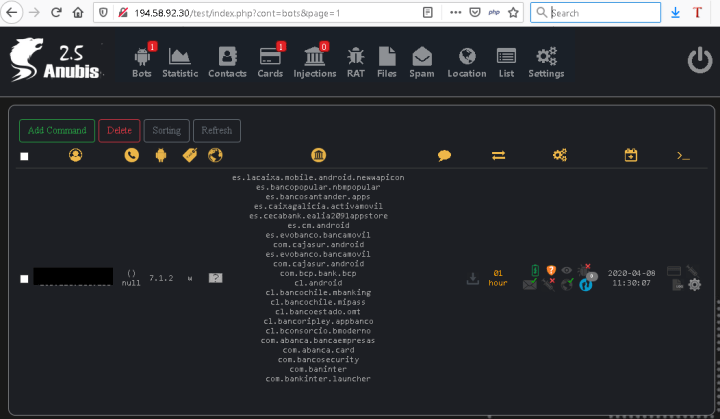

Hemos mencionado Cerberus por ser el máximo exponente durante los últimos meses pero otras familias de troyanos bancarios para Android como Anubis o Ginp también han utilizado técnicas similares.

Propagación y funcionamiento

La mayoría de estos troyanos funcionan de forma similar ya que intentan engañar al usuario para descargar una aplicación maliciosa usando temáticas de todo tipo. Normalmente, estas aplicaciones se encuentran ubicadas fuera de Google Play, por lo que lo usuarios primero deberían permitir instalar las apps desde fuentes no confiables en su dispositivo.

Esto no es algo recomendable y, de hecho, la opción viene desactivada por defecto en el sistema Android pero los usuario pueden activarlo de forma manual y, si los delincuentes consiguen preparar un gancho lo suficientemente atractivo, la probabilidad de que terminen infectando el sistema es elevada entre aquellos usuarios menos prevenidos.

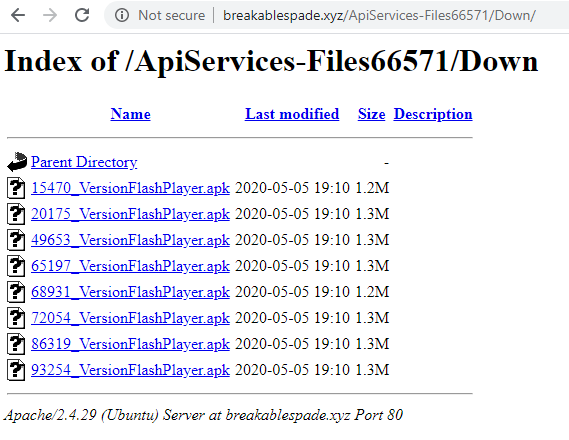

Sobre el alojamiento de las aplicaciones maliciosas, al no poder distribuirlas a través de Google Play, los delincuentes las cuelgan en servidores propios o que han sido comprometidos. En numerosas ocasiones vemos como los delincuentes utilizan el nombre e incluso el icono de Flash Player en la app maliciosa.

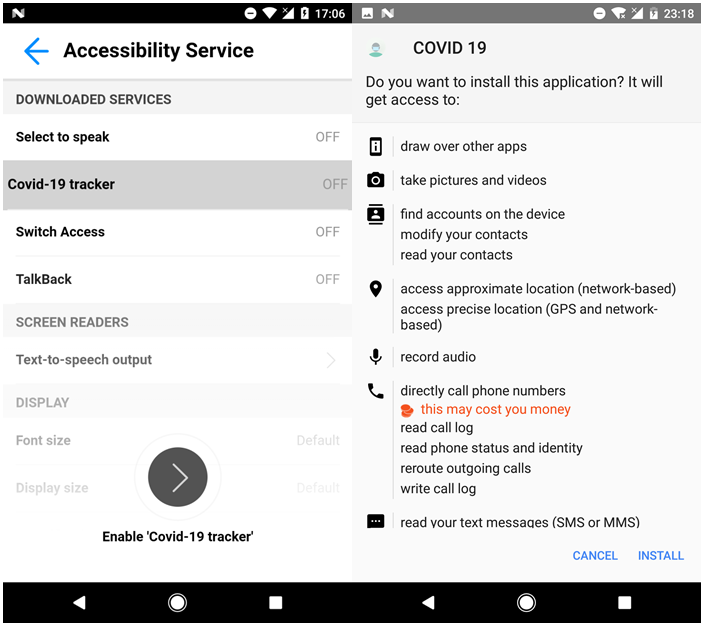

Una de las acciones que se realizan nada más instalar este tipo de aplicaciones maliciosas es solicitar permisos de accesibilidad. Gracias a ellos, el troyano puede acceder a los eventos que generan otras aplicaciones que se ejecutan en primer plano. Otro método menos elaborado pero que también puede utilizarse consiste en solicitar una gran cantidad de permisos al usuario. Esto puede hacer que los usuarios sospechen que la aplicación está tratando de hacer algo extraño en su dispositivo, aunque no son pocos los que conceden todos estos permisos sin pensárselo dos veces.

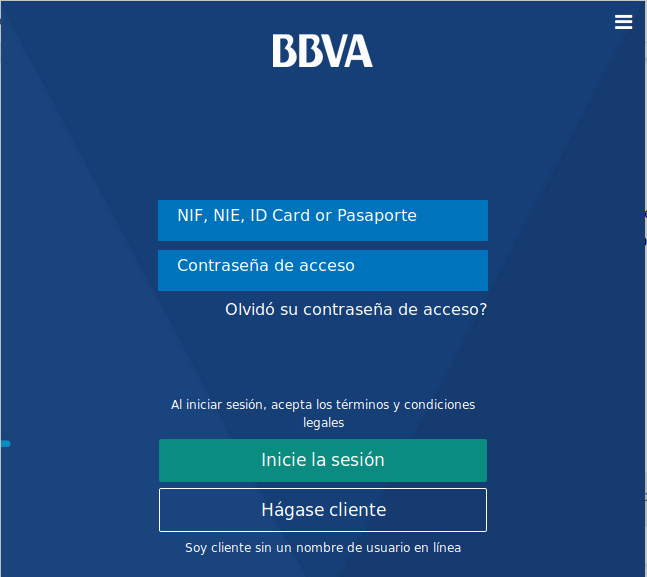

Los permisos de accesibilidad también permiten otras acciones como evitar su desinstalación de forma sencilla, simular ciertos eventos como la pulsación de botones y detectar si el usuario está navegando por ciertos ajustes del sistema. Una vez conseguidos estos permisos, el código malicioso se pone en contacto con el centro de mando y control (C&C) gestionado por los atacantes para iniciar la segunda parte de ataque, que consiste en detectar cuando el usuario ejecuta alguna de las aplicaciones de banca online de las entidades que los delincuentes están monitorizando para, seguidamente, realizar sus ataques de inyección basados en lo que se conoce como «overlays».

Estas inyecciones consisten en superponer pantallas preparadas por los delincuentes a la aplicación de banca online legítima, de forma que cuando se introduzcan los datos de acceso estos vayan a parar a los criminales. El usuario no notaría nada extraño salvo el hecho de tener que volver a acceder con su usuario y contraseña en el caso de que tuviese la app configurada para recordar las credenciales.

Sin embargo, como muchos usuarios de estas aplicaciones sabrán, para realizar operaciones como las transferencias hace falta un doble factor de autenticación, ya sea a través de mensajes SMS enviados por la entidad, aplicaciones como Google Authenticator u otros métodos. Cerberus y otros troyanos bancarios consiguen evadir esta medida adicional de seguridad gracias a que incluyen módulos capases de interceptar los mensajes SMS cuando son enviados por el banco o incluso pudiendo capturar los códigos generados por las aplicaciones como Google Authenticator.

Tomando medidas

Este tipo de troyanos bancarios son analizados constantemente por las empresas de seguridad por lo que se tienen información de cada nueva variante al poco tiempo de que esta aparezca y la capacidad de detección por parte de las soluciones de seguridad para Android es elevada. Sin embargo, este hecho no debe hacernos bajar la guardia puesto que los delincuentes siguen innovando y solo basta que el usuario se despiste un momento para que terminen infectando su dispositivo.

Por ese motivo se deben tomar ciertas medidas de precaución como las que detallamos a continuación:

- Descargar las aplicaciones que deseemos instalar en nuestro dispositivos siempre de fuentes oficiales.

- No pulsar sobre enlaces ni abrir adjuntos que se nos proporcionen a través de emails, mensajes SMS o de mensajería instantánea (WhatsApp, Telegram, etc.) si no los hemos solicitado y aunque se hagan pasar por nuestra entidad bancaria.

- Revisar que tipo de permisos otorgamos a las aplicaciones a la hora de instalarlas en nuestro dispositivo, evitando dar más permisos de los necesarios.

- Instalar y mantener actualizada una solución de seguridad en nuestro dispositivo móvil como ESET Mobile Security.

Además, conviene mantenerse informado ya sea a través de las comunicaciones que periódicamente realizan las entidades bancarias avisando de estas y otro tipo de amenazas como el phishing o mediante blogs y otro tipo de medios que analicen las noticias de ciberseguridad más relevantes.

Conclusión

Acabamos de revisar el estado actual de los troyanos bancarios orientados a dispositivos Android, un tipo de malware que ha experimentado un notable crecimiento desde hace unos meses y que pueden causar importantes problemas si los usuarios no se andan con cuidado. Los consejos proporcionados sirven para detectar y eliminar la gran mayoría de casos con los que nos podamos topar pero hemos de tener en cuenta que el malware evoluciona constantemente por lo que es recomendable estar al día respecto a las noticias relacionadas con la ciberseguridad.