“Recibo de pago” nuevo caso de amenaza que roba información

El uso del correo electrónico para propagar según qué amenazas está bastante extendido y, por desgracia, sigue teniendo el suficiente éxito como para que los delincuentes sigan empleándolo como uno de sus vectores principales a la hora de esparcir malware. Entre estas amenazas encontramos aquellas que se han especializado en el robo de información y que con tanta prevalencia venimos detectando desde hace meses.

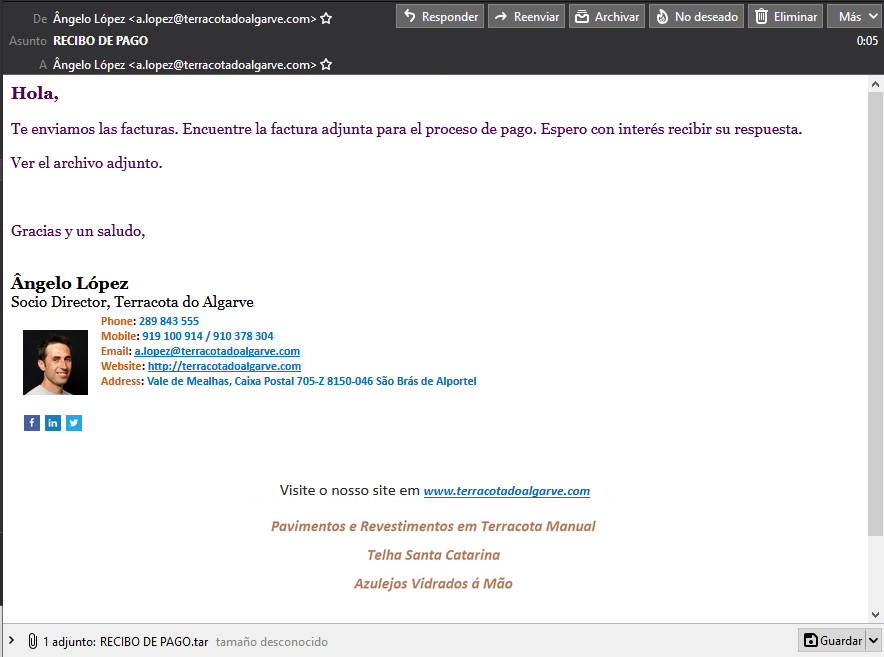

Correo con factura adjunta

Siguiendo una terndencia observada ya hace tiempo, los delincuentes están utilizando desde hace días una oleada de envío de correos, especialmente dirigidas a correos corporativos. Estos emails están siendo enviados desde servidores de correo comprometidos que pertenecen a empresas reales y que los delincuentes están usando para propagar ilicitamente sus amenazas.

Al pertenecer a empresas legítimas, estos correos no suelen contar con mala reputación cuando pasan por los servidores de correo de las empresas a los que van dirigidos y no suelen saltar las alertas de spam al revisar las cabeceras. Sin embargo, en este tipo de emails que llevan un fichero adjunto malicioso sí es posible detectar estos adjuntos como amenazas potenciales si, por ejemplo, disponemos de una solución de seguridad en el servidor de correo o en las estaciones de trabajo.

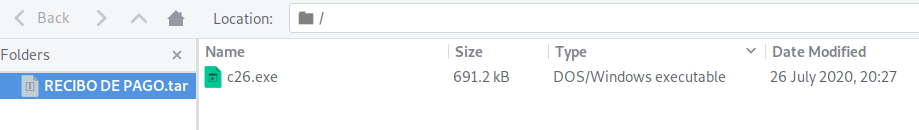

Como vemos, el mensaje viene supuestamente remitido desde una empresa portuguesa y se menciona una supuesta factura adjunta al correo. Esta temática tan genérica puede hacer que no pocos departamentos de ventas y administración caigan en la trampa y procedan a abrir el fichero adjunto. Este fichero, de nombre “RECIBO DE PAGO.tar” es un archivo comprimido que, a su vez, contiene en su interior el fichero ejecutable “c26.exe”.

Lo lógico es pensar que, si estamos esperando abrir un fichero con una factura, este sea en un formato ofimático tipo Word, Excel o PDF, y al ver un archivo ejecutable, se activen todas las alarmas. No obstante, muchos usuarios, o bien no tienen activada aún la opción de ver las extensiones de los ficheros en sus sistemas Windows o directamente ignoran esta advertencia y ejecutan el archivo malicioso igualmente.

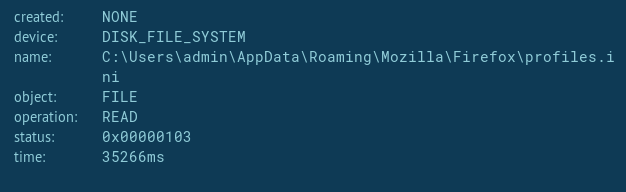

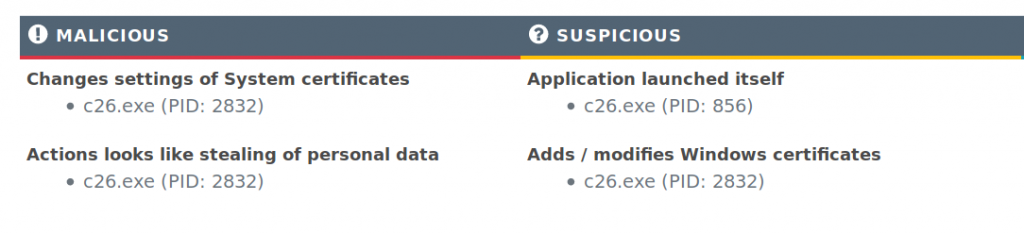

En este caso, volvemos a estar frente a una amenaza especializada en el robo de información personal del usuario, tal y como ya hemos visto en varias ocasiones durante los últimos meses. Los delincuentes buscan esta información en forma de credenciales y cookies principalmente en clientes de correo, navegadores de Internet y clientes FTP.

En el siguiente resumen de las actividades maliciosas y sospechosas realizadas por este malware podemos observar como, además de realizar este robo de información, el malware también modifica los certificados del sistema.

Impacto de la amenaza

Todo este proceso tiene una cadena de infección bastante sencilla si la comparamos con otras amenazas que se están propagando en la actualidad. Al ejecutarse el archivo c26.exe, vemos como se realiza una comunicación con una IP que corresponde al servicio de correo web de una empresa de Terrassa, en la provincia de Barcelona.

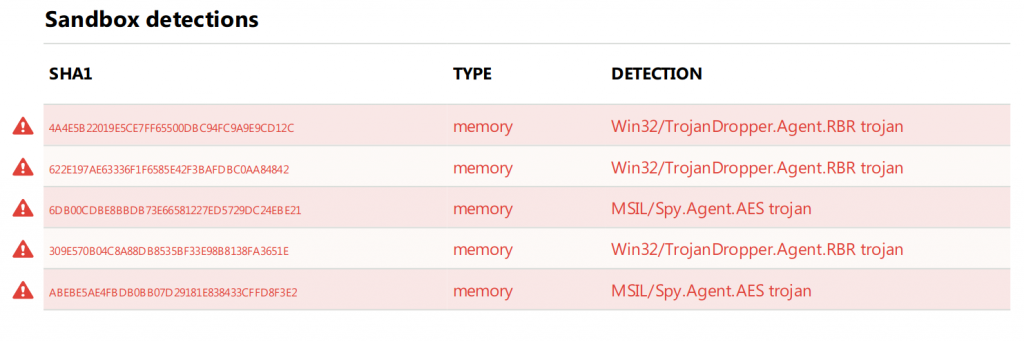

El archivo c26.exe es detectado por las soluciones de seguridad de ESET como el troyano Win32/Injector.EMUW pero también se detectan otras amenazas ejecutándose en memoria como las que podemos observar a continuación.

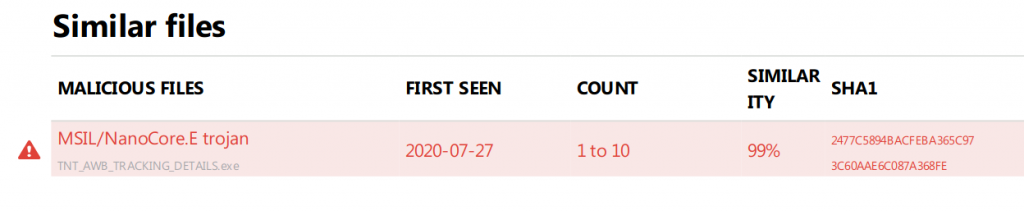

De hecho, si revisamos la similitud de esta muestra con otras amenazas previamente analizadas, vemos como hay un 99% de coincidencia con la herramienta maliciosa de control remoto conocida como Nanocore.

En cuanto a la incidencia por países, tras unos días desde que se empezara a propagar esta amenaza podemos observar que el porcentaje de detecciones detectado en España supera con creces el de otros países como Portugal o México.

Conclusión

Estamos ante una campaña más de propagación de amenazas especializadas en robo de información, tal y como hace meses que venimos observando. La situación provocada por la crisis sanitaria de la COVID-19 sigue siendo aprovechada por los delincuentes, buscando nuevas víctimas entre aquellos usuarios que se encuentran teletrabajando desde casa y accediendo a la red corporativa en remoto. De ahí su interés de obtener credenciales de acceso que permitan acceder a información confidencial perteneciente a todo tipo de empresas o, simplemente, acceder a su red interna.

Por tanto, no debemos minimizar el posible impacto de este tipo de amenazas, ya que en ocasiones suelen formar parte de la primera fase de un ataque más elaborado (como el ransomware) que pueden poner en serios apuros a muchas empresas. Por ese motivo, debemos estar alerta ante este tipo de correos sospechosos y contar con soluciones de seguridad capaces de detectar amenazas de todo tipo.