El troyano bancario Grandoreiro regresa con una factura falsa de Endesa

Las familias de troyanos bancarios brasileños siguen con sus campañas de propagación, intentando conseguir nuevas víctimas y repitiendo tácticas que ya hemos visto con anterioridad. Una de estas tácticas consiste en suplantar la identidad de una empresa de suministro eléctrico y adjuntar una supuesta factura con una cantidad elevada pendiente de pago, tal y como vamos a revisar a continuación.

Factura de Endesa

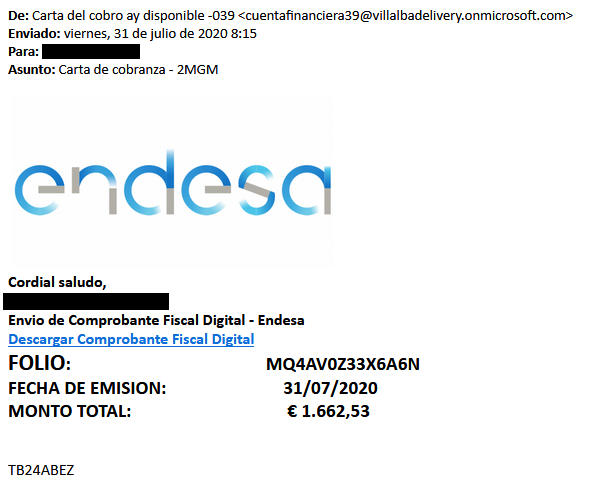

En esta ocasión vemos como los delincuentes han vuelto a utilizar el nombre de la compañía eléctrica Endesa para enviar un email con la excusa de una supuesta factura pendiente de cobro. Hay varios aspectos de este correo que deberían ser sospechosos incluso para aquellos usuarios más descuidados, por lo que vamos a repasarlos.

Para empezar, el remitente no parece tener vinculación alguna con la empresa suplantada, enviándose desde un dominio perteneciente a una cuenta de correo asociada a Office 365. También podemos observar varios errores de ortografía y una redacción propia de alguien que no tiene por nativo el idioma español. Podemos encontrar este tipo de redacción sospechosa, por ejemplo, en el remitente “Carta del cobro ay disponible” o en el asunto del mensaje “Carta de cobranza”.

En lo que respecta al cuerpo del mensaje, este resulta ser muy breve y tan solo indica un número de referencia, la fecha, la cantidad a abonar y el enlace. Posiblemente los delincuentes lo hayan preparado así a propósito, pensando que el receptor de este correo se preocupará al ver la cantidad solicitada y pulsará sobre el enlace sin pensar que puede estar ante una trampa.

Descarga del malware

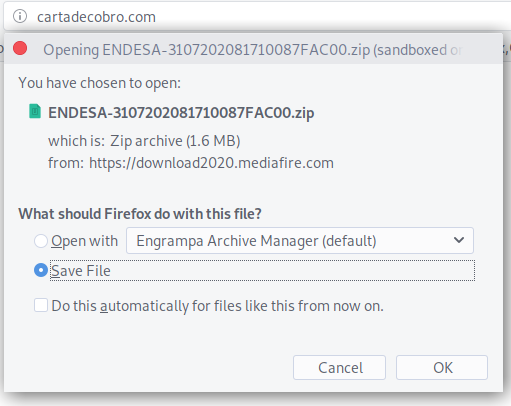

Si el usuario que recibe este correo pulsa sobre el enlace será dirigido a un dominio creado recientemente por los delincuentes desde donde, a su vez, se le redirigirá a la descarga de un archivo zip alojado en el servicio de alojamiento MediaFire. Existen varios de estos enlaces funcionando a la vez, por lo que los delincuentes se aseguran por un tiempo de que sus amenazas están disponibles, aun si uno de los enlaces es denunciado como malicioso y se desactiva.

Con respecto al dominio registrado por los delincuentes para redirigir a la descarga del malware, vemos como este apenas tiene un día de antigüedad. La utilización de este tipo de dominios recientes les permite a los delincuentes intentar evadir ciertos sistemas de detección basados en reputación, aunque no siempre lo consiguen. A pesar de eso, al ser una técnica sencilla y barata de realizar se sigue usando con bastante frecuencia.

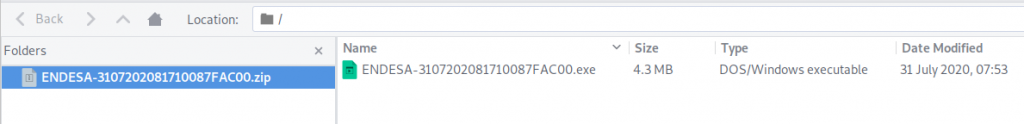

Dentro del fichero comprimido descargado vemos que en lugar de una factura se encuentra un fichero ejecutable, encargado de iniciar la cadena de infección del troyano bancario Grandoreiro.

Ejecución del malware

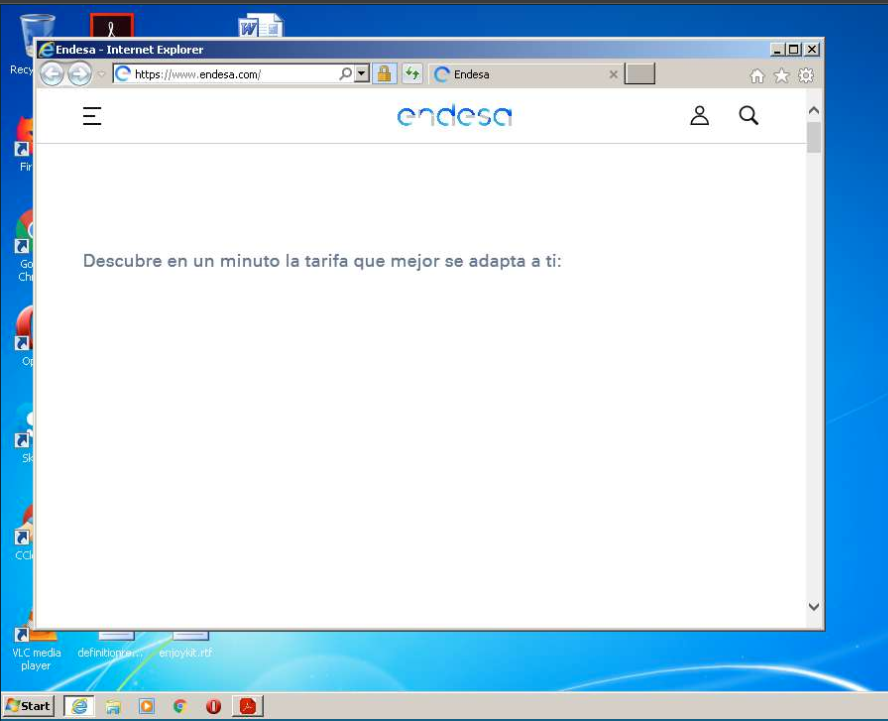

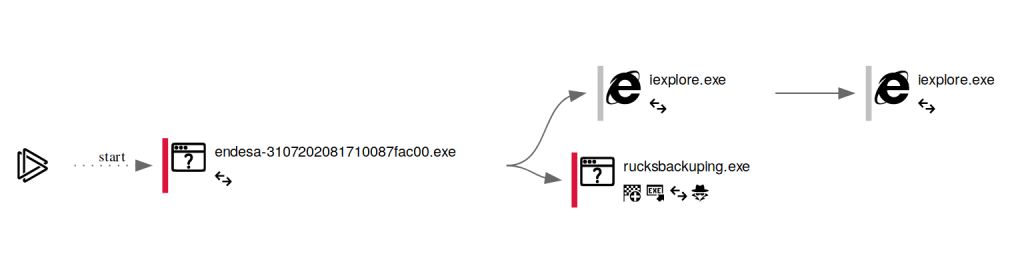

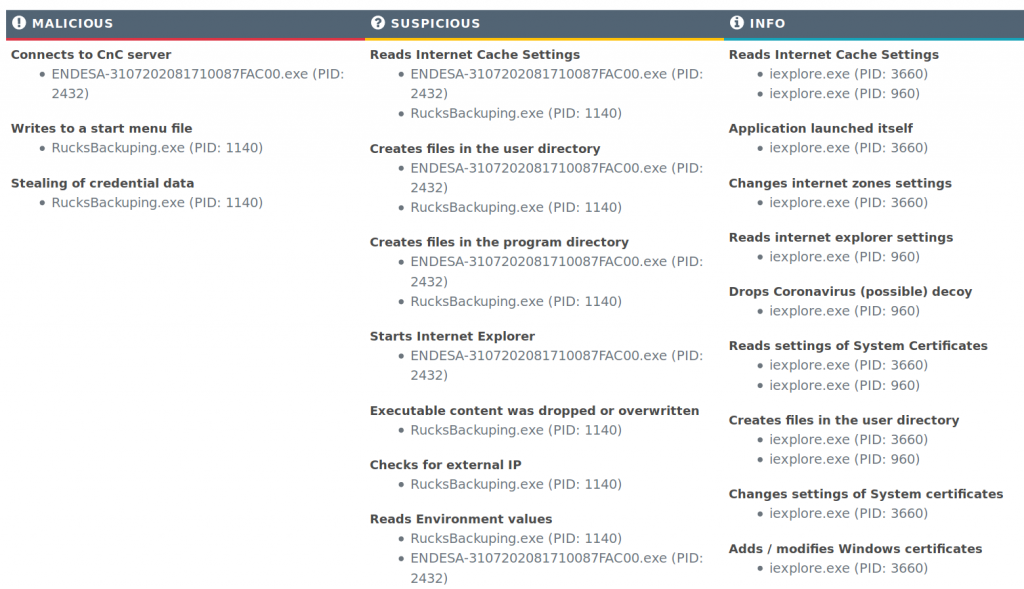

Al ejecutarse el fichero anterior se inicia todo el proceso de infección vinculado a esta amenaza, aunque en esta ocasión encontramos algunas novedades con respecto a las muestras analizadas anteriormente. Lo primero que nos llama la atención es que, nada más abrir el archivo malicioso, se iniciará el navegador de Internet y se conectará a la web de la empresa eléctrica suplantada.

Es muy probable que este comportamiento haya sido incluido como maniobra de despiste, de la misma forma que hemos visto en anteriores campañas con supuestas facturas en formato PDF. De esta forma, mientras la víctima está entretenida viendo la web mostrada, el malware se ejecuta en segundo plano, volcando en una carpeta temporal del disco el archivo malicioso “RucksBackuping.exe”.

Con respecto a la actividad maliciosa que realiza esta amenaza, está centrada en el robo de credenciales bancarias cada vez que el usuario accede a la web de alguna de las entidades que Grandoreiro tiene almacenadas en su configuración. Esta lista es bastante extensa e incluye incluso a pequeñas entidades de varios países de Latinoamérica y Europa, entre los que se encuentra España.

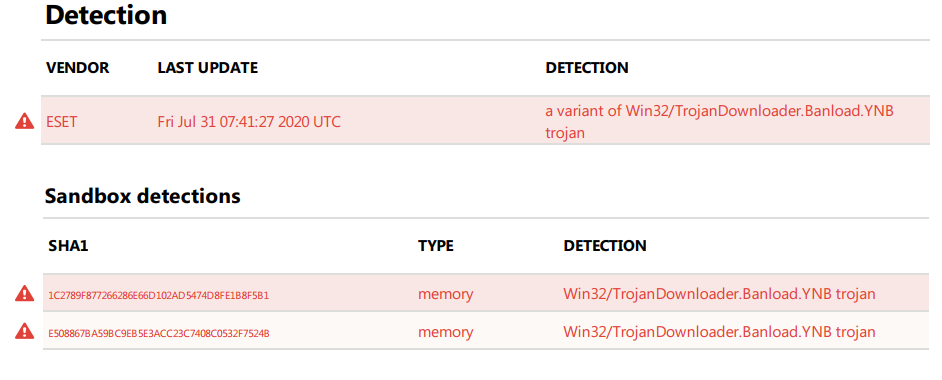

Con respecto a su detección, el fichero descargado desde el enlace proporcionado en el correo es reconocido por las soluciones de ESET como una variante del troyano Win32/TrojanDownloader.Banload.YNB, tanto al descargar el fichero como al intentar ejecutarse y ubicarse en la memoria del sistema.

Conclusión

En las últimas semanas parece que Grandoreiro se ha convertido en el líder de los troyanos brasileños, al menos en lo que representa el número de campañas de propagación. Sin embargo, no debemos olvidar otras amenazas similares como Mispadu o Mekotio, que también tienen a España en su punto de mira. Por ese motivo es importante protegerse con soluciones que sean capaces de detectar y neutralizar estas amenazas de forma efectiva.