“Descarga el historial de Whatsapp”: Correos usados para propagar el troyano bancario Mekotio

El uso de diferentes plantillas de correo electrónico para propagar amenazas y su reutilización, especialmente en las campañas protagonizadas por los troyanos bancarios provenientes de Latinoamérica que venimos observando desde principios de año, es algo que ya no nos sorprende. Durante los últimos meses hemos visto como se han suplantado empresas privadas y administraciones públicas para tratar de conseguir nuevas víctimas, aunque a veces los delincuentes utilizan servicios más personales.

Correo de WhatsApp

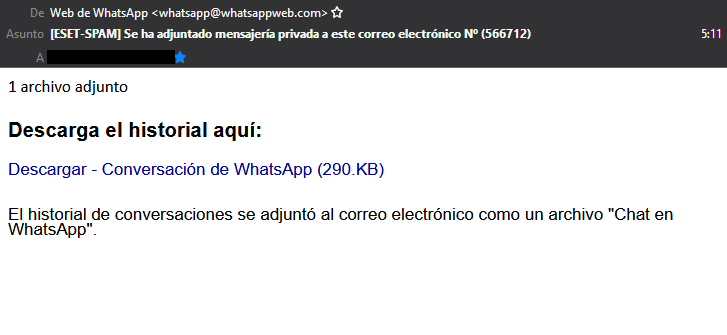

El caso que vamos a analizar hoy utiliza una plantilla aparentemente proveniente de WhatsApp. Son numerosos los correos con este asunto que hemos visto propagarse durante la madrugada del 10 de septiembre, a pesar que esta plantilla había sido relativamente poco utilizada en campañas anteriores.

En este escueto correo podemos observar como el remitente es aparentemente el servicio de mensajería instantánea WhatsApp y, más concretamente su versión web. Sin embargo, si revisamos más a fondo la cabecera de correo comprobaremos que el correo se envía realmente desde otro dominio que no tiene nada que ver con Whatsapp.

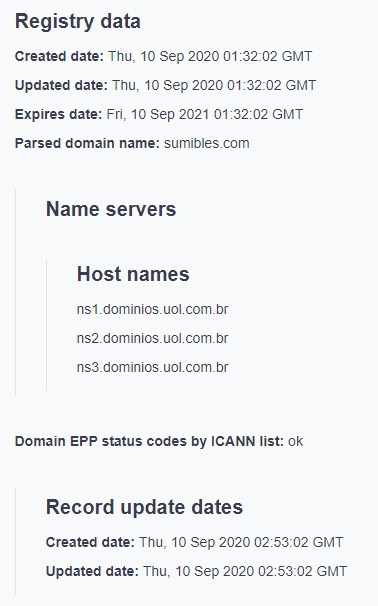

Si revisamos la información de los dominios utilizados comprobaremos como han sido creados recientemente y, de hecho, algunos solo tienen unas horas de antigüedad en el momento de escribir estas líneas.

Son precisamente estos dominios a donde apunta el enlace incluido dentro del mensaje y que nos invita a descargar nuestro historial de conversaciones de Whatsapp. También se nos indica que hay un fichero adjunto con ese mismo historial, aunque en realidad se trata de un fichero HTML que redirige al mismo sitio web.

Descarga y ejecución del malware

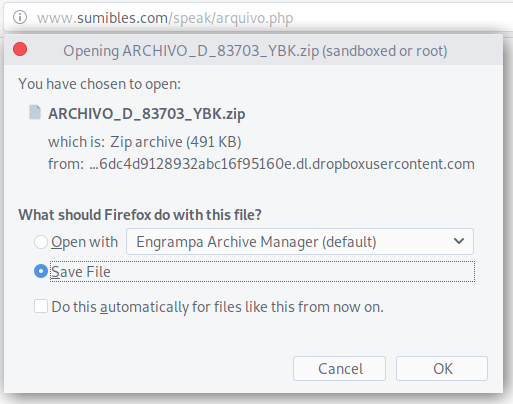

Si el usuario pulsa sobre el enlace que se proporciona en el correo o abre el fichero adjunto será redirigido a uno de los sitios webs registrados y controlados por los delincuentes. Es allí donde se procederá a la descarga de un archivo comprimido ZIP que contiene los ficheros responsables de la primera fase de este ataque.

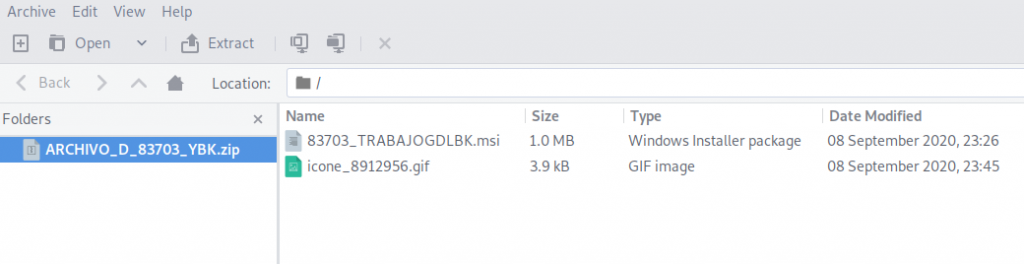

Como viene siendo habitual en este tipo de amenazas, el archivo comprimido contiene a su vez otros dos ficheros, un MSI de nombre 83703_TRABAJOGDLBK.msi y un GIF llamado icone_8912956.gif. El MSI actúa como descargador del payload que contiene el troyano bancario en sí y es reconocido por las soluciones de seguridad de ESET como el troyano JS/TrojanDownloader.Banload.ZM.

En caso de que el usuario caiga en la trampa y ejecute este fichero MSI se realizará una conexión con otro dominio controlado por los delincuentes donde se procederá a la descarga de un archivo u otro dependiendo de si el sistema operativo del usuario es de 32 o de 64 bits. Esta es una técnica que viene realizando durante las últimas semanas el troyano bancario Mekotio y, en esta ocasión se confirma también que estamos ante una campaña encargada de propagar esta amenaza.

Conclusión

Nos encontramos ante otra de las campañas protagonizadas por la dupla Mekotio/Grandoreiro que tanto ha dado que hablar durante los últimos meses por su intensa actividad en España y otros países. Para evitar verse afectados por este código malicioso, además de contar con una solución de seguridad que sea capaz de identificar amenazas, debemos aprender a desconfiar de aquellos correos no solicitados, por mucho que parezcan legítimos, siempre tratando de verificar el envío del mensaje por parte del remitente.

Josep Albors

Indicadores de compromiso

————-Correo Registro Whatsapp——————–

Correo de: Web de WhatsApp <whatsapp@whatsappweb.com>

Asunto: Se ha adjuntado mensajería privada a este correo electrónico Nº (566712)

Fecha: Thu, 10 Sep 2020 05:11:50 +0200 (CEST)

Message ID: <20200910031727.8B33A4B385@qwe7.sumibles.com>

Return Path: <root@qwe7.sumibles.com>

Enlaces descarga:

hxxp://www.lemarperianez[.]com/expected?WhatsApp_Historico_de_Conversas?whatsapphistorico/index.html?visualizar=c06e8cf10aeaf00c33360d2b2bfb6792

hxxp://www.lifevestunder[.]com/delpuerto?WhatsApp_Historico_de_Conversas?whatsapphistorico/index.html?visualizar=c06e8cf10aeaf00c33360d2b2bfb6792

hxxp://www.sumibles[.]com/speak?WhatsApp_Historico_de_Conversas?whatsapphistorico/index.html?visualizar=c06e8cf10aeaf00c33360d2b2bfb6792

Archivos descargados:

ARCHIVO_D_83703_YBK.zip

82f5a685af2e259adeeb5c931efffb5867b5d29d340c5c7ac0fa00d958d87fd7

Contiene archivos MSI y GIF:

83703_TRABAJOGDLBK.msi

811a118c011fec0e0918741bbdab0ffea2f74e5e4f78119d03d553c54d186f25

icone_8912956.gif

78f683ca8175e2cf5b4a8101e0f5db3522674177d22fafd1d6ecac69406b6b5c

Contacta con:

hxxp://seguridadactualizada[dot]southcentralus[dot]cloudapp[dot]azure[dot]com/32bits[dot]php

hxxp://seguridadactualizada[dot]southcentralus[dot]cloudapp[dot]azure[dot]com/64bits[dot]php