Burofax electrónico: Nueva plantilla usada para propagar el troyano bancario Mekotio

El ingenio de los delincuentes detrás de campañas de propagación de malware como las que estamos observando desde hace meses y que propagan troyanos bancarios no deja de sorprendernos. A lo largo de todo este tiempo hemos visto como se han utilizado numerosas plantillas de correo para tratar de engañar a los usuarios y conseguir que pulsen sobre un enlace o descarguen un archivo adjunto. Sin embargo, es la primera vez que vemos utilizar un burofax como el que analizamos hoy como plantilla en un correo de este tipo.

Burofax con “Comunicaciones fehacientes”

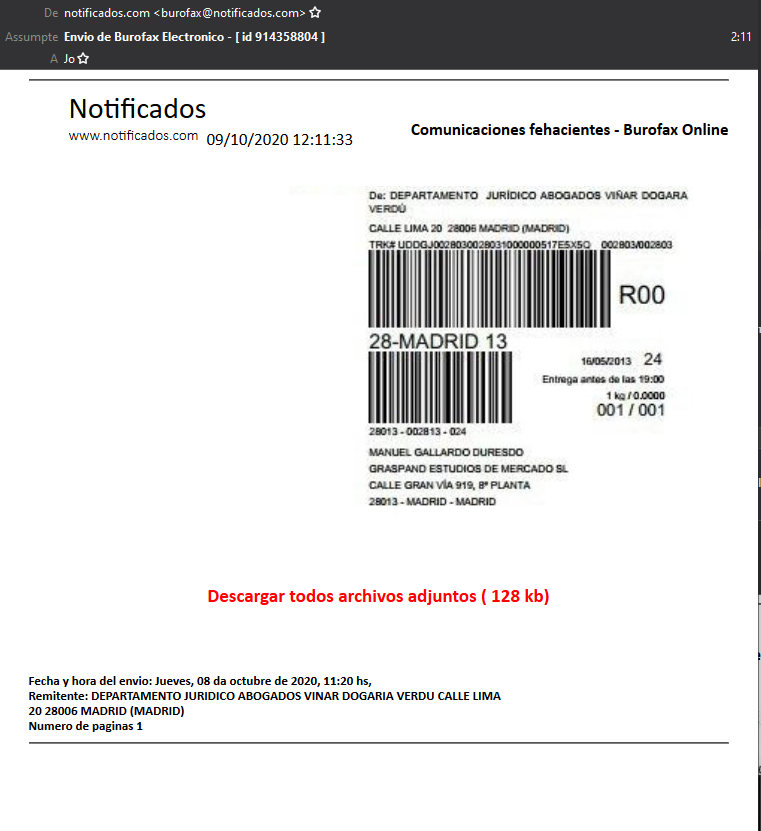

El caso que analizamos tiene similitudes y también novedades con respecto a los analizados hasta la fecha y que han sido empleados por las campañas de propagación de troyanos bancarios con origen en Latinoamérica. En esta ocasión, los delincuentes intentan suplantar un servicio legítimo de envío de burofax online para comunicar una supuesta comunicación proveniente de un departamento jurídico.

Si el receptor de este correo solo se fija en la dirección que aparece como remitente puede pensar que esta comunicación es correcta y pulsar sobre el enlace proporcionado en el cuerpo del mensaje. Sin embargo, solo con revisar la cabecera podemos darnos cuenta rápidamente de que el remitente real es un servidor ubicado en Rusia y que suele ser utilizado habitualmente por los delincuentes responsables de estas campañas.

Descarga y ejecución del malware

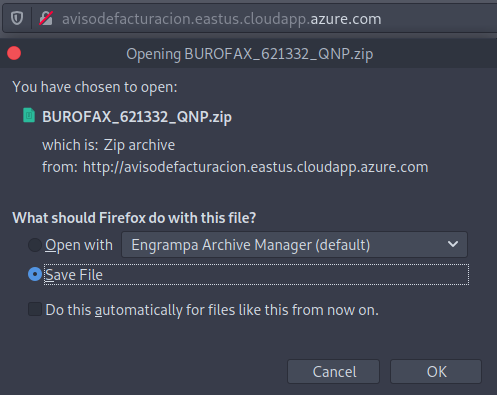

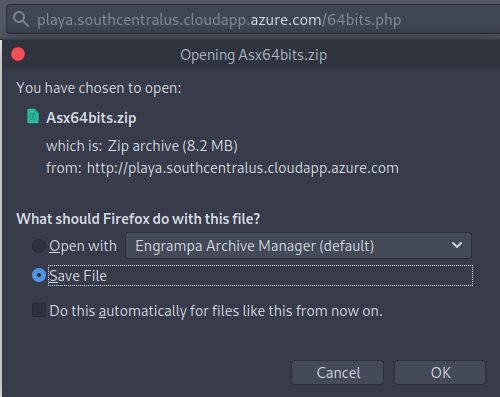

En lo que respecta al enlace proporcionado en el correo, vemos como se vuelve a utilizar Azure, la nube de Microsoft, para alojar el fichero comprimido que se encarga de ejecutar la primera fase de la cadena de infección.

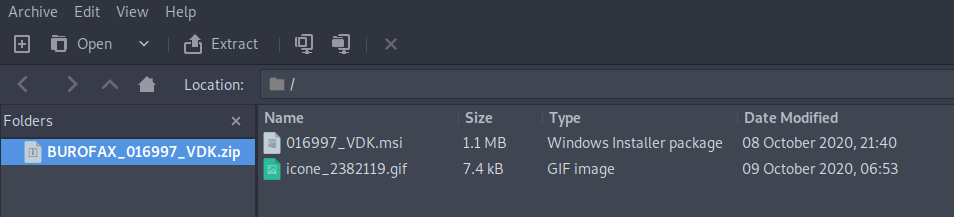

Dentro de este archivo comprimido encontramos, como ya es habitual, un fichero MSI y otro GIF, siendo el primero el responsable de descargar el troyano bancario propiamente dicho en el sistema de la víctima.

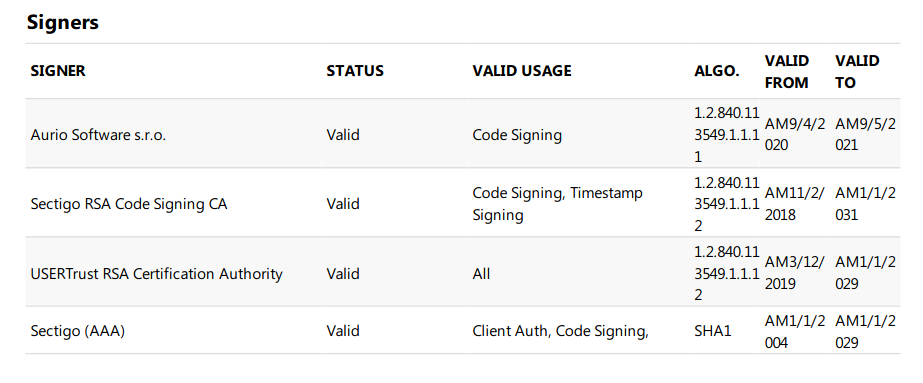

Como apunte interesante que venimos observando en muestras recientes, el fichero MSI está firmado con un certificado válido, muy probablemente robado a la empresa Aurio Software s.r.o. Esto permite otorgarle algo de legitimidad al archivo malicioso para tratar de pasar desapercibido por las soluciones de seguridad, aunque ESET lo sigue detectando como el troyano JS/Kryptik.BIK tan pronto como el malware intenta ubicarse en la memoria del sistema.

La segunda fase del ataque se inicia si el archivo MSI malicioso consigue ejecutarse en el sistema y consiste en la descarga y ejecución de forma transparente para la víctima de otro archivo comprimido. Seguimos observando como los delincuentes preparan un fichero diferente dependiendo de si el sistema de la víctima es de 32 o 64 bits, para así tratar de infectar un número mayor de equipos, independientemente de la versión del sistema operativo Windows que utilicen.

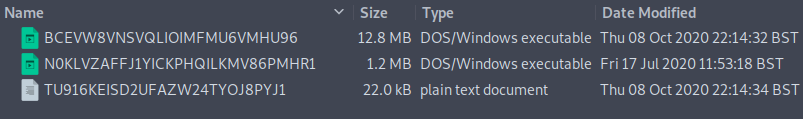

Cada uno de estos archivos comprimidos (tanto el de 32 como el de 64 bits) contienen en su interior otros 3 ficheros. De ellos, uno es el instalador de AutoHotkey, lenguaje de programación que los delincuentes utilizan para la ejecución de sus amenazas, mientras que el archivo más grande contiene el troyano bancario detectado por las soluciones de ESET como Spy.Mekotio.H propiamente dicho.

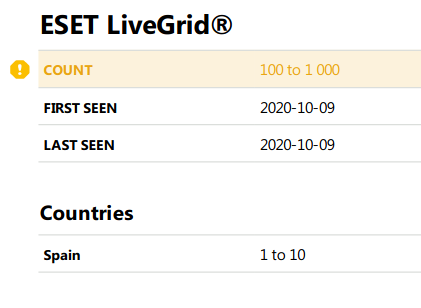

Esta campaña ha estado centrada en obtener víctimas entre usuarios españoles, tal y como indican los datos de la telemetría de ESET. En esta ocasión hemos observado un aumento en el número de correos enviados por los delincuentes y seguimos monitorizando la amenaza para ver si también está presente en campañas lanzadas en otros países en el día de hoy.

Conclusión

El uso de una nueva plantilla y algunos cambios más demuestran que los creadores de estos troyanos bancarios siguen haciendo evolucionar sus amenazas. Tal vez no sean tan sofisticadas como las desarrolladas por delincuentes en otras regiones del mundo pero, aun así, siguen siendo efectivas y han mejorado considerablemente las tácticas, técnicas y procedimientos que observábamos hace tan solo unos años.

Por ese motivo, es muy importante estar informados acerca de la evolución de las amenazas, aprender a reconocerlas para evitar su propagación y contar con soluciones de seguridad capaces de detectar y eliminar todo tipo de amenazas.

Indicadores de compromiso

———–Correo Burofax——————

De: notificados.com burofax[at]notificados.com

Asunto: Envio de Burofax Electronico – [ id 914358804 ]

Fecha: Fri, 9 Oct 2020 02:11:33

Message ID: 20201009001133[.]48A7B6C092E3@194-67-110-131.ovz[.]vps.regruhosting[.]ru

Return Path: www-data@194-67-110-131[.]ovz.vps.regruhosting[.]ru

Enlace descarga:

hxxp://informarburofax[.]eastus[.]cloudapp[.]azure[.]com/

Descarga:

BUROFAX_016997_VDK.zip

Contiene:

016997_VDK.msi

SHA-256 C204B90A3A6A2ED5B966865A65D7897C7BAEF9DA20D07C93FABEDB482708A435

JS/Kryptik.BIK trojan

Contacta con:

playa[.]southcentralus[.]cloudapp[.]azure[.]com/32bits[.]php

playa[.]southcentralus[.]cloudapp[.]azure[.]com/64bits[.]php

Descarga:

BCEVW8VNSVQLIOIMFMU6VMHU96

SHA-256 F3A09F1C80A8752602686E7C1855660ADD220FAAC8B7ED15F64A9C554E568DD1

Comentar

Lo siento, debes estar conectado para publicar un comentario.

Justo me llegó en la madrugada del 9 y lo he visto hoy, muchas gracias por la información, me ha resultado muy útil.

Buenos dias:

Hemos recibido 2 emails de este tipo primero una notificación y después un segundo aviso de notificación , gracias a webs como esta hemos estado atentos de no descargar nada , muchas gracias por vuestra ayuda

Hola Josep,

Nos alegra comprobar que la información que proporcionamos en este blog os ha sido de ayuda. Seguiremos trabajando investigando amenazas para ayudar a evitar caigan en las trampas de los delincuetnes.

Saludos.

Muchas gracias por la información tan bien expuesta.

Yo lo he recibido hoy, pinché en el enlace y abrí la primera carpeta ZIP, ya me atreví a abrir ningún archivo más.

Me habrá infectado con eso?

Gracias

Hola Alex,

Si no has ejecutado el archivo MSI incluido dentro del ZIP puedes estar tranquilo puesto que no se ha podido iniciar la cadena de infección.

Saludos.