Aviso de pago: correo suplanta a Caixabank para robar información

En un nuevo ejemplo de cómo los delincuentes no tienen ningún problema en emplear la misma estrategia una y otra vez cuando ven que esta les da resultado, en las últimas horas hemos observado y analizado una campaña de emails fraudulentos que suplantan a una importante entidad bancaria española para tratar de infectar a sus víctimas con un spyware.

El aviso de pago

El correo que se empezó a recibir durante la madrugada del jueves 28 de enero nos recuerda a otros vistos hace unas semanas y también a alguno analizado hace un par de meses, además de otras campañas anteriores en las que se usaban supuestas facturas de otras empresas. La suplantación de las entidades bancarias como gancho para tratar de conseguir nuevas víctimas es algo que varias familias de malware han empleado desde hace tiempo, y parece que los delincuentes detrás de estos correos quieren también su parte del pastel.

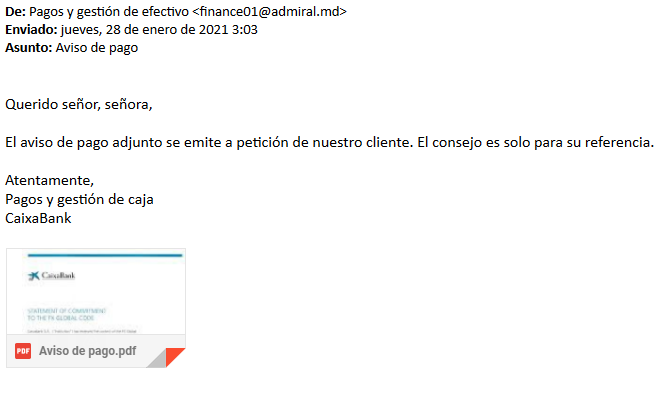

El email recibido durante las últimas horas tiene una redacción escueta y sencilla, tal y como podemos ver a continuación:

Como podemos observar, el remitente de este mensaje no guarda relación con la entidad bancaria suplantada. Esto es así en esta campaña, pero también podemos encontrarnos casos en los que los delincuentes también cuidan este detalle y los usuarios que no revisen las cabeceras de los correos pueden pensar que el mensaje es legítimo. En esta ocasión, las referencias a CaixaBank aparecen en el propio cuerpo del mensaje y en la imagen incorporada que simula ser un fichero PDF, pero que, en realidad, contiene un enlace incrustado.

Descarga y ejecución del malware

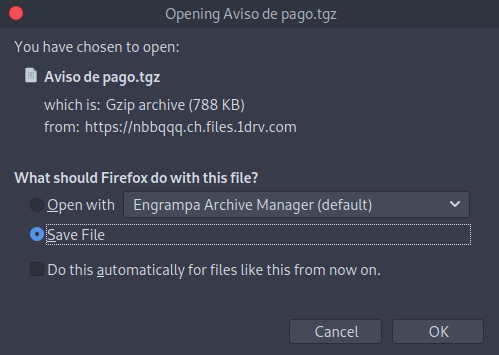

Al pulsar sobre la imagen del supuesto aviso de pago con el enlace incorporado, el usuario será redirigido a una web preparada por los delincuentes desde donde se descarga el fichero comprimido “Archivo de pago.tgz”. El nombre de este archivo puede hacer pensar a muchos usuarios que se trata de algún tipo de comprobante bancario y que no sospechen de su contenido malicioso.

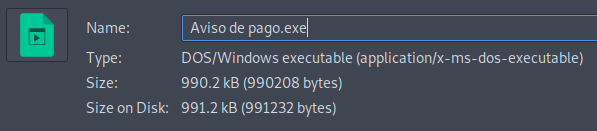

Sin embargo, al descomprimir este fichero podemos comprobar como, en lugar de encontrarnos un archivo PDF, nos topamos con un ejecutable de Windows. Esto debería hacer sonar todas las alarmas, pero por desgracia aún a día de hoy son pocos los usuarios que revisan la extensión de los archivos antes de abrirlos.

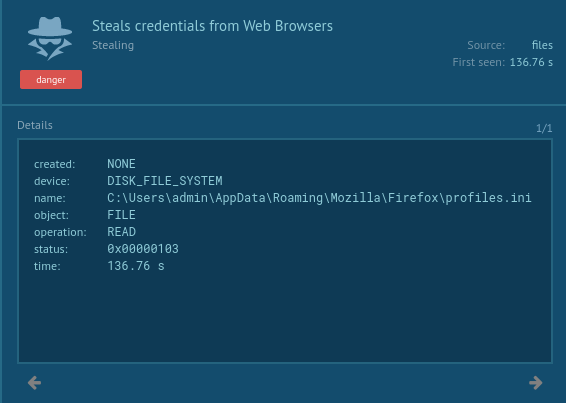

En el caso de que se intente abrir este fichero en el sistema, se ejecutará un código malicioso que tratará de obtener las credenciales almacenadas en el navegador de Internet. Estas credenciales pueden servir para acceder a servicios de todo tipo, tanto en el ámbito personal (email, redes sociales) como corporativo (correo de empresa, accesos a servicios internos, etc.).

En cualquier caso, una vez los delincuentes han obtenido estas credenciales las posibilidades son variadas, y pueden ir desde acceder a información privada de la víctima para realizarle algún tipo de chantaje hasta incluso acceder a la servicios y aplicaciones corporativas, lo que podría derivar en acciones más peligrosas que impliquen el robo o cifrado de la información confidencial de la empresa.

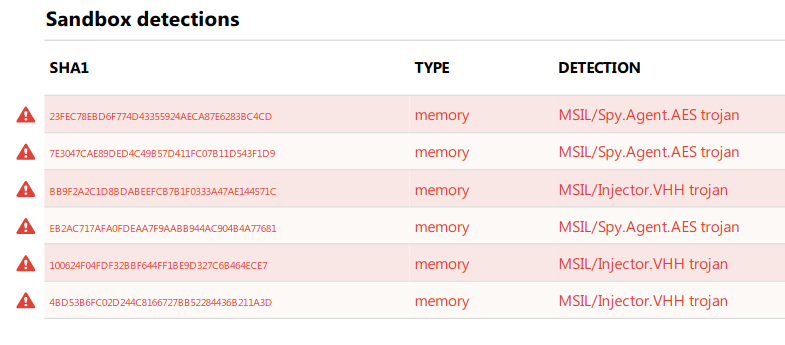

Las soluciones de seguridad de ESET detectan el fichero malicioso “Archivo de pago.exe” como una variante del troyano MSIL/Kryptik.ZLL, mientras que, tras ejecutarse, se detectan en memoria varias instancias de la amenaza especializada en el robo de información MSIL/Spy.Agent.AES.

Conclusión

Tal y como hemos comprobado en este y otros ejemplos analizados recientemente, la suplantación de entidades bancarias es un gancho que suele funcionar bastante bien a la hora de conseguir nuevas víctimas, y por ese motivo es usado por los delincuentes en numerosas campañas. Debemos andarnos, pues, con pies de plomo cuando recibamos emails de este estilo y contar con una solución de seguridad capaz de detectar y bloquear estas amenazas.