Flubot, el troyano bancario para Android suplanta ahora la identidad de MRW

El troyano bancario Flubot continúa siendo una de las amenazas más peligrosas a las que puede enfrentarse un usuario de Android actualmente. Esta amenaza lleva protagonizando numerosas campañas desde que fue detectado por primera vez a mediados del diciembre pasado y ya tiene a usuarios de varios países europeos como objetivos. Además, en las últimas horas los delincuentes han empezado a suplantar a la empresa MRW para tratar de conseguir nuevas víctimas.

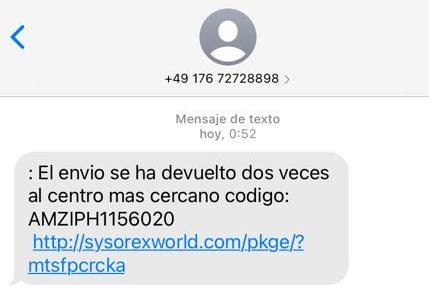

Un SMS desde Alemania

Lo primero que observamos en esta nueva campaña es que el vector de ataque inicial no ha cambiado con respecto a casos analizados anteriormente. Los delincuentes siguen utilizando el SMS como medio para propagar los enlaces que redirigen a los usuarios a las webs fraudulentas preparadas para tratar de convencer a los usuarios de la necesidad de descargar una aplicación para realizar el seguimiento de un pedido.

Sin embargo, en esta ocasión vemos como el mensaje recibido por un móvil español es enviado originalmente desde un móvil alemán. Esto demostraría que estas campañas ya están consiguiendo un considerable éxito también en ese país y que a los delincuentes no les importa (al menos de momento) que teléfonos de diferentes países sean utilizados para el envío de estos mensajes. No sería extraño pues, que usuarios alemanes estuvieran recibiendo mensajes similares desde teléfonos españoles.

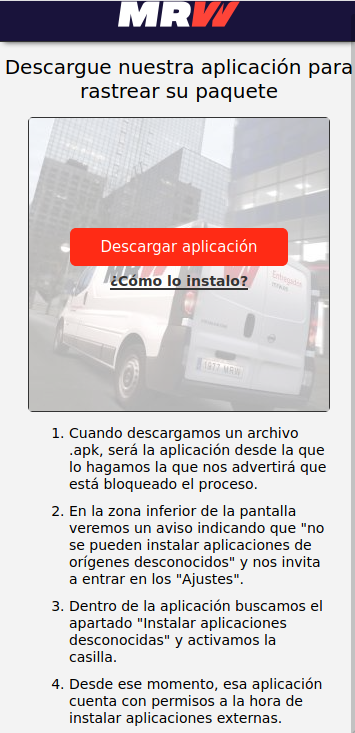

Además, si pulsamos sobre el enlace proporcionado en ese mensaje vemos como la web a la que nos envía ya no utiliza la conocida plantilla de FedEx sino que ahora se estaría tratando de suplantar a otra conocida empresa de logística como es MRW. El diseño de esta web es idéntico a las anteriores, con el logo de la empresa, una imagen de fondo relacionada con ella, el botón para descargar la app maliciosa y unas breves instrucciones que explican como instalarla.

Para alojar esta web fraudulenta, a la que solo se nos redirige si se detecta que el navegador pertenece a un dispositivo móvil, los criminales han vuelto a comprometer un sitio web legítimo. Esta es ya una táctica habitual en este tipo de campañas y parece que les resulta más cómodo que generar dominios nuevos que se parezcan a los legítimos ya que los usuarios pulsan igualmente sin revisar este punto. También es importante destacar que si se accede a esa web desde un dispositivo iOS de Apple, lo que se muestra es una web con supuestos premios ofrecidos por Amazon y que lo único que pretenden es obtener los datos de nuestra tarjeta de crédito.

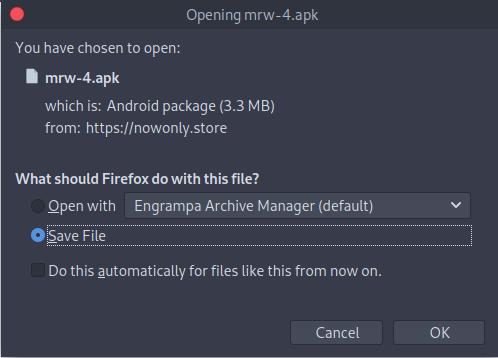

Cuando se pulsa sobre el botón “Descargar aplicación” que encontramos en esa web empieza la descarga de esta app maliciosa. Podemos observar como los delincuentes han nombrado esta app con el nombre de la empresa suplantada y un número que va cambiando, lo que les ayuda a identificar esta campaña.

La utilización de esta nueva plantilla que utiliza el nombre de MRW era algo que esperábamos desde que se dio el aviso recientemente por parte del investigador MalwareHunterTeam y donde se alertaba de una nueva versión de este malware (la 3.8).

Instalación y ejecución del troyano

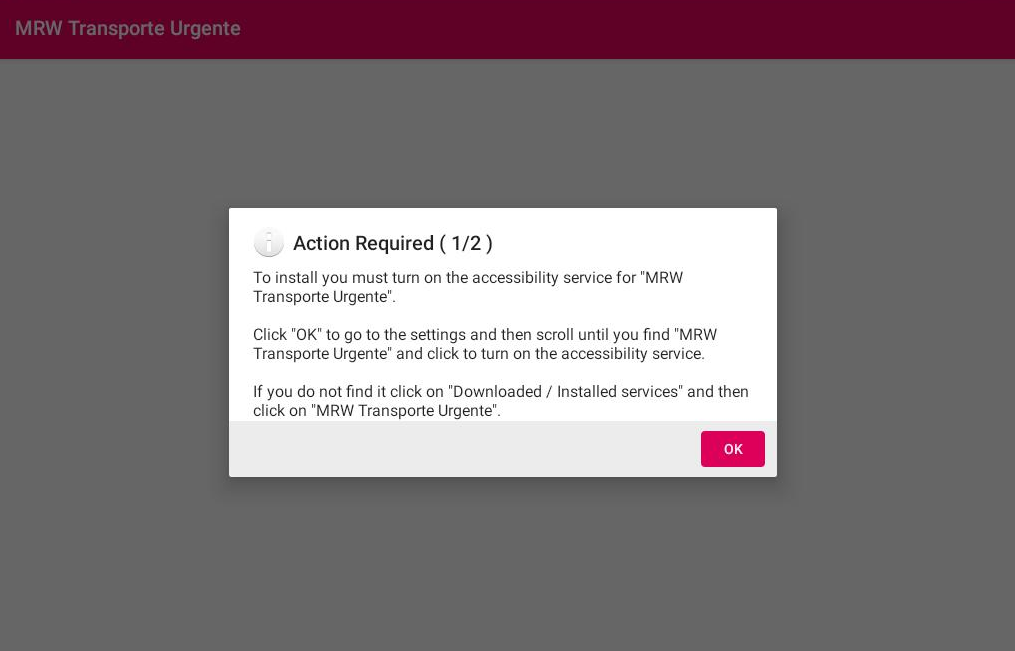

El proceso de instalación de esta app maliciosa sigue el mismo patrón que las versiones anteriores, necesitando que el usuario active la opción de instalar aplicaciones desde orígenes desconocidos (algo que viene desactivado por defecto). Además, durante la instalación, se solicita que se conceda el permiso de Accesibilidad a la app.

La obtención de este permiso es importante ya que permite a los delincuentes realizar ciertas acciones para conseguir su objetivo. Les permite, por ejemplo, desactivar Play Protect (el sistema de revisión de aplicaciones de Google), establecerse como la aplicación por defecto para gestionar SMS, lo que permite recibir los mensajes con los códigos de verificación para realizar transferencias bancarias y enviar nuevos mensajes a la lista de contactos de la víctima.

Además, este permiso especial también permite realizar el ataque de superposición de pantallas para robar las credenciales cuando se maliciosa detecta que la víctima intenta acceder a una app bancaria. Si el usuario que descarga esta aplicación maliciosa termina concediendo este permiso especial, la app quedará instalada en el sistema y presentará el siguiente icono.

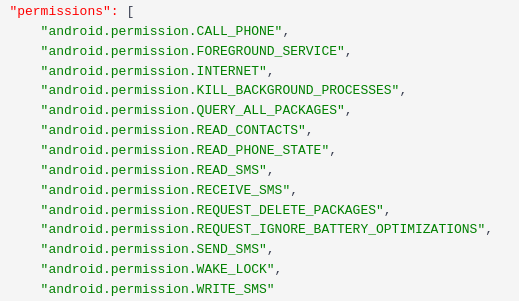

Con respecto a los permisos obtenidos por esta aplicación una vez queda instalada, podemos ver como son similares a las últimas versiones analizadas de este malware. De hecho, el punto más destacable observado en las versiones 3.7 y la 3.8 es que se ha añadido el húngaro como lenguaje soportado, algo que coincide con otra campaña reciente detectada en Hungría por los compañeros del laboratorio de ESET.

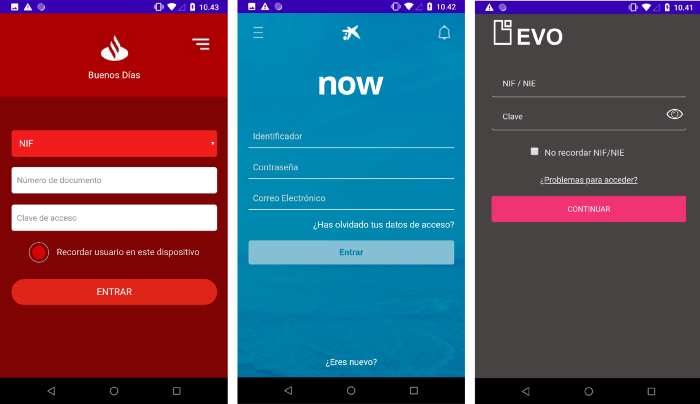

En lo que respecta a la forma de obtener las credenciales bancarias de sus víctimas, ya hemos indicado que se utiliza la técnica de overlay o superposición de pantalla. Esto es algo que venimos observando desde hace tiempo, incluso antes de la aparición de Flubot y que se ha ido perfeccionando con el tiempo, siendo usada actualmente por varias familias de malware. Las pantallas mostradas por Flubot suelen estar bien realizadas y resultar los suficientemente convincentes como para que muchos usuarios introduzcan sus credenciales.

Una vez obtenidos estos datos de acceso, los delincuentes pueden acceder cuando quieran a las cuentas bancarias de sus víctimas y, debido a que la aplicación maliciosa se encarga de gestionar los mensajes SMS, los delincuentes pueden interceptar los códigos de verificación enviados por las entidades bancarias para autorizar las transferencias de dinero.

En caso de verse visto afectado por este malware lo primero es avisar a nuestra entidad bancaria para bloquear posibles transferencias de dinero no autorizadas. Seguidamente, podemos proceder a desinstalar la app maliciosa siguiendo alguna de las guías existentes para, a continuación, instalar una aplicación de seguridad que impida que nos vuelva a pasar algo similar.

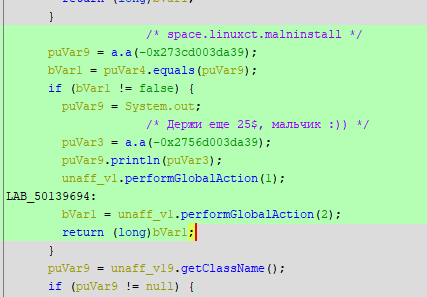

Cabe destacar que en la última versión de este malware los delincuentes han añadido una detección para la herramienta space.linuxct.malninstall, por lo que esta utilidad deja de poder usarse para desinstalar la aplicación maliciosa.

Conclusión

Tras observar esta y otras campañas similares desde hace varios meses y comprobar como se van expandiendo por otros países no cabe duda de que los delincuentes están haciendo su agosto. De nosotros depende evitar caer en este tipo de trampas ignorando mensajes SMS no solicitados, revisando las webs a las que dirigen los enlaces incluidos, evitando descargar aplicaciones desde fuera de repositorios conocidos como Google Play y no dando más permisos de los necesarios a las aplicaciones que instalamos.