“Google advierte sobre los peligros del malware”: alerta fraudulenta que infecta dispositivos Android

Si revisamos las amenazas más reincidentes durante los últimos meses en España seguro que los troyanos bancarios para Android estarían entre las más destacadas. Ya desde el inicio de la pandemia notamos cierto incremento en la detección de estas aplicaciones maliciosas, incremento que se siguió manteniendo durante el resto del año y ha aumentado desde finales de 2020 con varias campañas protagonizadas por este tipo de malware.

Advertencia suplantando a Google

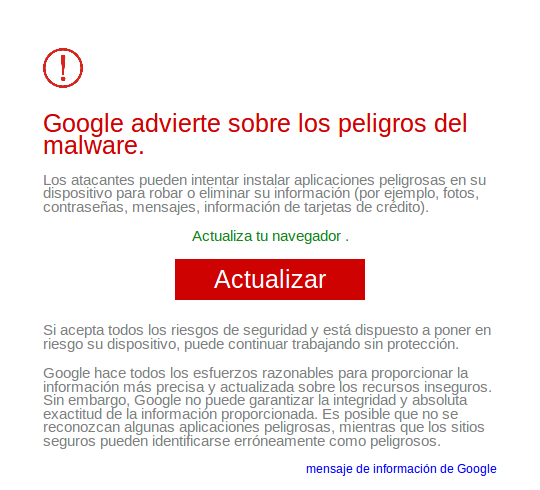

Una de las campañas que los delincuentes han utilizado para propagar estas amenazas ha sido la que utiliza una falsa alerta supuestamente emitida por Google y que, paradójicamente, alerta de los peligros del malware. En esta alerta se invita al usuario a actualizar el navegador de Internet para protegerse de los “riesgos de internet” y para ello proporciona un botón desde donde supuestamente se puede realizar esta actualización.

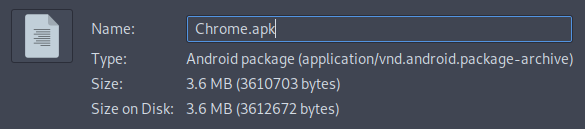

Si el usuario que accede a esta web muerde el anzuelo terminará descargando una aplicación maliciosa en su dispositivo. Debemos recordar que, hasta este punto, aun no se ha producido la infección del sistema ya que, para ello, el usuario debe primero instalar la app maliciosa. Primero deberá permitir en su sistema Android la instalación de aplicaciones desconocidas, algo que viene desactivado por defecto.

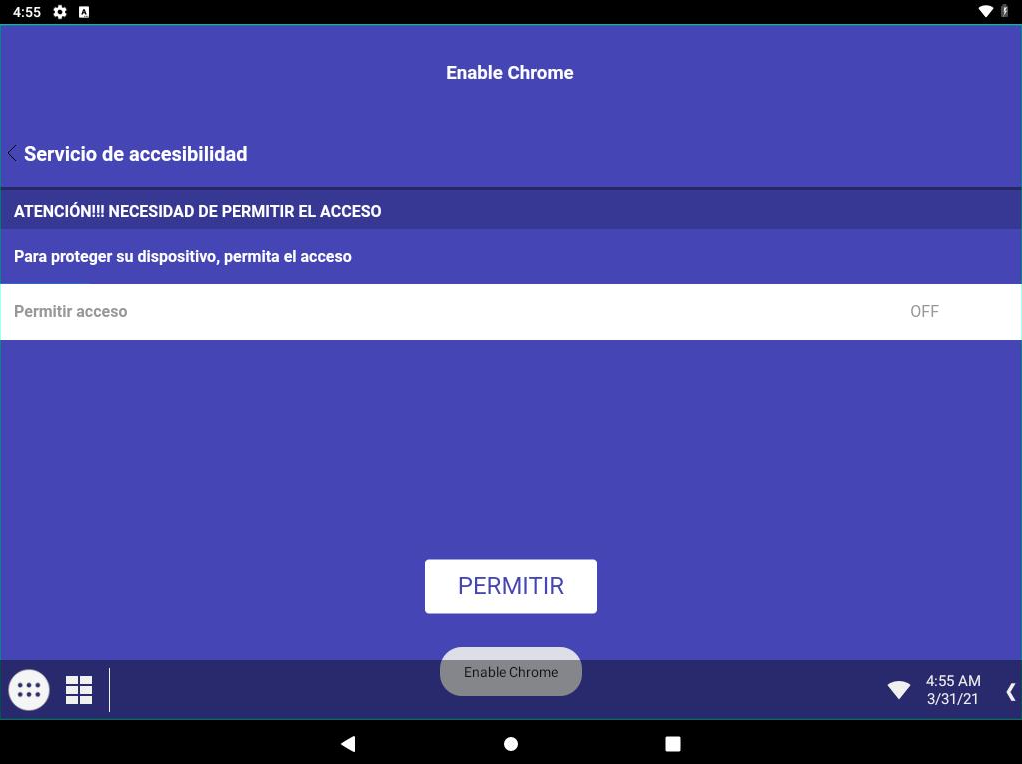

Si aun a pesar de tener que activar la posibilidad de instalar aplicaciones desconocidas descargadas desde webs de dudosa procedencia el usuario termina instalando la aplicación en su dispositivo veremos como, en el siguiente paso, se solicitan permisos especiales de accesibilidad para completar la instalación. Esta es una técnica que se está usando mucho últimamente por troyanos similares como Flubot y que resulta especialmente peligrosa tanto por las posibilidades que permite a los delincuentes como por la dificultad añadida que supone a la hora de desinstalar estas apps maliciosas.

Obtener este permiso es especialmente importante ya que permite a los delincuentes realizar ciertas acciones en el dispositivo infectado para conseguir sus objetivos. Entre otras opciones, les permite desactivar Play Protect (el sistema de revisión de aplicaciones de Google) y establecerse como la aplicación por defecto para gestionar SMS, lo que permite recibir los mensajes con los códigos de verificación para realizar transferencias bancarias y enviar nuevos mensajes a la lista de contactos de la víctima.

Además, este permiso especial también permite realizar el conocido como “ataque overlay” o de superposición de pantallas para robar las credenciales cuando se detecta que la víctima intenta acceder a una app bancaria. Si el usuario que descarga esta aplicación maliciosa termina concediendo este permiso especial, la app quedará instalada en el sistema y presentará el siguiente icono.

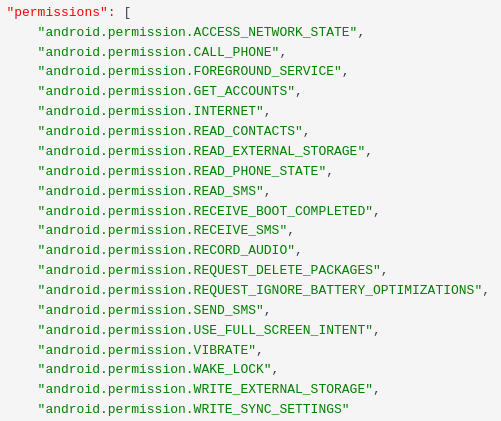

Con respecto a los permisos que obtiene esta aplicación una vez queda instalada en el sistema, observamos algunos interesantes además de los ya comentados. Entre ellos vemos el que permite llenar la pantalla completa con una notificación, muy útil para mostrar las pantallas fraudulentas de registro cuando el usuario accede a una aplicación de banca online. Además hay otros permisos interesantes como el que permite grabar audio o el de leer y escribir almacenamiento externo, algo que podría ser usado de forma maliciosa por los delincuentes para espiar a sus víctimas.

Las soluciones de seguridad de ESET detectan este archivo antes de que pueda infectar el sistema como una variante del troyano Android/Spy.Cerberus.G.

Siguiendo el rastro a los delincuentes

A la hora de analizar estas campañas de propagación de malware siempre es interesante tratar de averiguar quien está detrás. En el caso de Cerberus, en la actualidad esta atribución resulta especialmente difícil ya que, tras la publicación gratuita del código fuente a mediados del año pasado son muchos los delincuentes que pueden utilizar este malware para su propio beneficio, adaptándolo a sus necesidades y propagándolo por varios países.

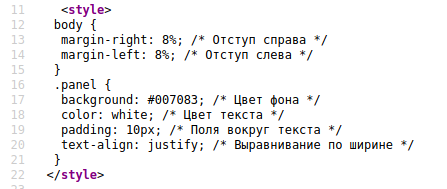

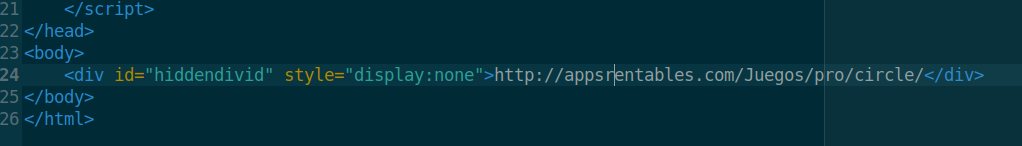

Si revisamos el código fuente de la web donde se muestra la supuesta alerta de Google y se nos proporciona la descarga de la aplicación maliciosa vemos como aun existen comentarios en ruso, muy probablemente heredados del kit de creación original.

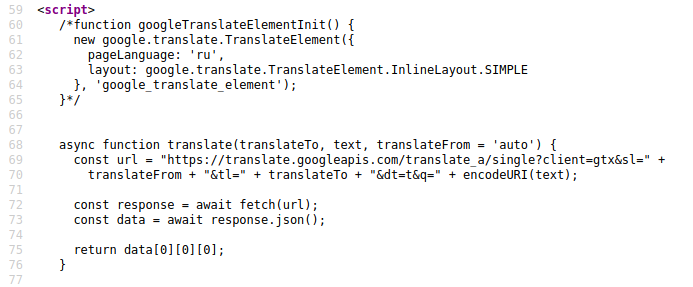

En lo que respecta al idioma usado para mostrar este aviso, este varía dependiendo del idioma en el que está configurado el sistema desde el que se accede a esta web. Para ello utiliza una función que se aprovecha de Google Translate para generar el mensaje en el idioma adecuado. Además, vemos como el valor de lenguaje de la página sigue establecido en ruso, lo que podría ser otro indicativo del origen de esta campaña.

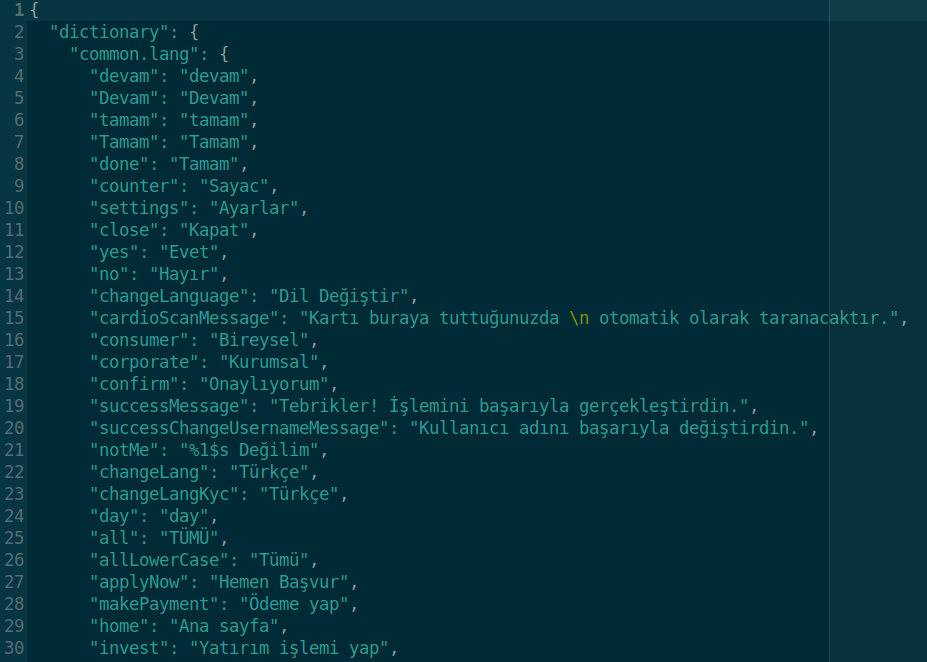

Sin embargo, si revisamos todos los archivos que se encuentran dentro del fichero apk descargado encontramos otras referencias que nos hacen dudar de la procedencia real de esta campaña en concreto. Para empezar, tenemos archivos language_pack que hacen referencia al idioma turco, lo que coincidiría con campañas recientes protagonizadas por este troyano bancario en ese país.

Por otro lado, observamos también otros ficheros con su nombre en español, tal y como podemos ver a continuación. Esto podría ser una pista interesante que nos podría indicar si hay algún delincuente de procedencia española pero no es concluyente y no se puede asegurar con un nivel mínimo de garantía.

Además, en algunos ficheros HTML que se pueden encontrar dentro de la aplicación también hemos encontrado referencias a una web en español desde la cual se descargan imágenes e incluso pequeñas aplicaciones.

Todo esto son pistas que pueden, o no, ayudar a tratar de identificar a los responsables de estas campañas. Si bien es cierto que con el código fuente de Cerberus liberado cualquiera con no demasiados conocimientos puede lanzar una campaña similar, lo cierto es que, desde la telemetría de ESET se están observando últimamente un mayor número de detecciones de Cerberus en España con respecto a otros países.

Conclusión

Estamos ante un nuevo caso de troyano bancario dirigido a usuarios de Android en España y, con este ya son varios los ejemplos de este tipo de malware que hemos observado durante las últimas semanas y meses. Por ese motivo, conviene estar alerta y evitar descargar aplicaciones no solicitadas desde fuentes que no sean de confianza como Google Play y proteger nuestro dispositivo Android con una solución de seguridad capaz de detectar y eliminar estas y muchas otras amenazas.