El troyano bancario Mekotio añade capas de ofuscación para dificultar su análisis

Siguiendo con la saga de troyanos bancarios con origen en Latinoamérica, y más concretamente con su mayor exponente por estos lares, Mekotio, en el artículo de hoy vamos a analizar una muestra reciente que incorpora algunas novedades en las técnicas de ofuscación utilizadas por los delincuentes para tratar de dificultar su detección y análisis.

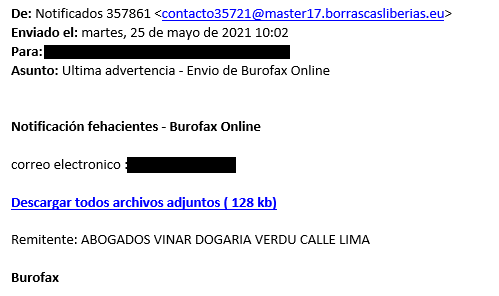

Un sospechoso burofax

Si repasamos los análisis realizados en este blog de muestras anteriores del troyano Mekotio, observaremos como el envío de emails con supuestos burofaxs online es, junto con las supuestas multas, facturas electrónicas o avisos de envío, una de las plantillas preferidas por los delincuentes.

Por ese motivo, no es de extrañar que el correo detectado el 25 de mayo en esta nueva campaña del troyano bancario utilizase de nuevo esta plantilla, con un escueto mensaje y adjuntando un enlace desde donde descargar el supuesto burofax.

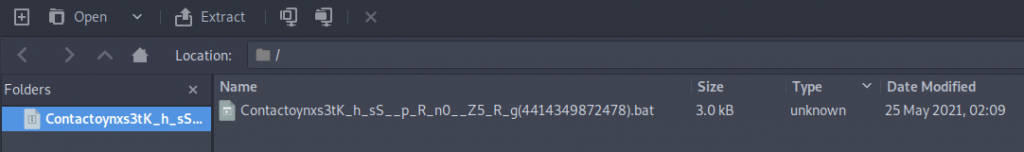

Sabemos por experiencia que este enlace descarga realmente un archivo comprimido desde un sitio web controlado por los delincuentes y que, a su vez, contiene el fichero que inicia la cadena de ejecución del malware. Sin embargo, en esta ocasión vemos como el habitual archivo MSI ha sido sustituido por un fichero BAT, algo que no es la primera vez que observamos pero que tampoco es demasiado frecuente, al menos en las campañas de Mekotio observadas en España.

Descarga del malware

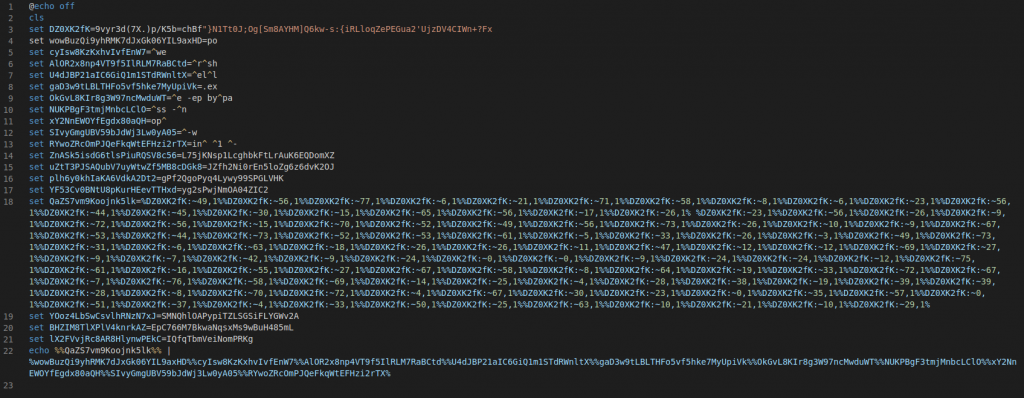

Si revisamos el archivo BAT vemos como este se encuentra ofuscado para no poder determinar qué acciones realiza a simple vista. No obstante, tras desofuscarlo vemos como se está ejecutando un comando de PowerShell encargado de descargar la siguiente fase de la infección desde otra URL controlada por los delincuentes.

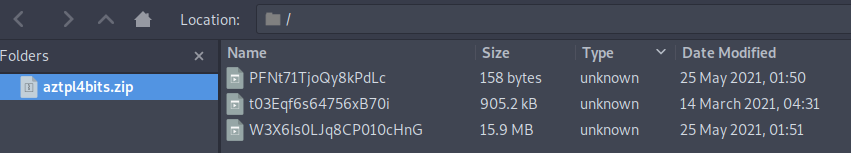

La siguiente fase consiste en un nuevo script PowerShell encargado de descargar el payload desde otra URL y contenido dentro del archivo aztpl4bits.zip. Dentro de este archivo observamos otros tres ficheros que nos resultan familiares de campañas anteriores protagonizadas por este troyano bancario.

Entre estos ficheros encontramos el intérprete del lenguaje de programación AutoHotkey, un script de AutoHotkey que se encarga de cargar el troyano bancario y, finalmente, el propio troyano bancario en sí en el fichero de mayor tamaño y que las soluciones de ESET detectan como una variante del troyano Win32/Spy.Mekotio.DV.

Un aspecto destacable observado en muestras recientes de Mekotio es que los delincuentes han empezado a cifrar el código con 2 algoritmos. Como primer algoritmo de cifrado se sigue utilizando uno propio empleado por la mayoría de troyanos bancarios de Latinoamérica, mientras que el recientemente añadido es el popular AES. La clave de descifrado de estos algoritmos es la misma para ambos, aunque esta clave se almacena en la sección de recursos empaquetados de VMProtect, por lo que no resulta fácil descifrar el código.

Contador de posibles víctimas

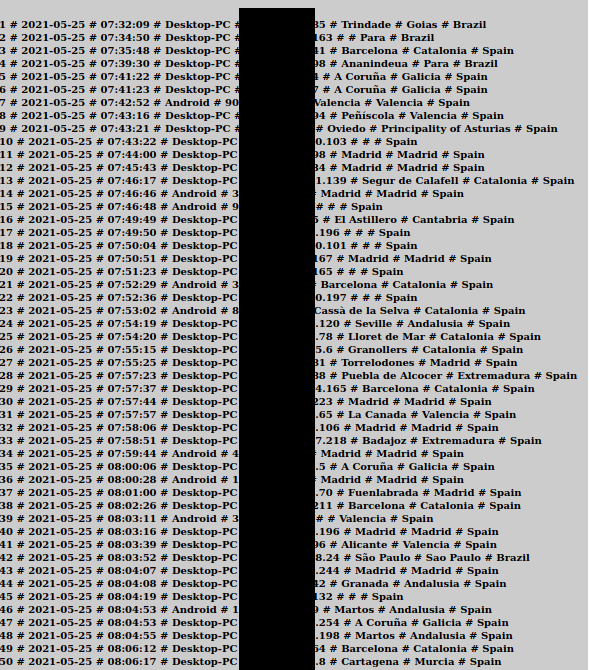

Al analizar esta nueva campaña de Mekotio hemos conseguido acceder al contador de víctimas que los delincuentes tienen preparado para ver cuántos usuarios y desde qué ubicación han pulsado sobre el enlace desde el cual se descarga el fichero ZIP perteneciente a la primera fase de la cadena de infección.

Esto no significa que esos usuarios se hayan infectado, sino que han pulsado sobre el enlace para descargar el fichero preparado por los delincuentes. Además, hay bastantes conexiones realizadas desde dispositivos móviles, por lo que, aun descargando el fichero, no podrían ejecutar su contenido, puesto que esta amenaza está diseñada para sistemas Windows.

En el registro hemos observado más de 650 conexiones durante el día 25 de mayo al enlace proporcionado en el correo que hemos analizado, y si tenemos en cuenta que en este tipo de campañas suelen cambiarse bastante frecuentemente los enlaces utilizados para la descarga de los archivos, es posible que el número de usuarios que hayan accedido a la descarga sea bastante mayor.

Conclusión

Tras más de un año analizando variantes del troyano bancario Mekotio, hemos comprobado como los delincuentes detrás de su desarrollo siguen innovando para conseguir nuevas víctimas, algo que parece confirmar el éxito que están teniendo estas amenazas fuera de su área de actuación tradicional en países de América Latina. No obstante, sigue siendo bastante fácil detectar este tipo de amenazas al ver cómo se repiten las plantillas de correo utilizadas, más aún si contamos con una solución de seguridad como las de ESET, capaces de detectar estas y muchas otras amenazas.