“Entrega urgente”: Siguen llegando SMS suplantando a empresas de logísticas que instalan troyanos bancarios

La utilización de mensajes SMS como vector de ataque inicial en campañas de propagación de troyanos bancarios se ha intensificado durante los últimos meses. Buena prueba de ello son los numerosos casos en los que los delincuentes han suplantado a empresas de logística con un supuesto paquete pendiente de entrega, algo que sigue siendo eficaz tras más de medio año analizando este tipo de amenazas.

Otro paquete de Correos

Como decíamos, a pesar de que rara es la semana en la que no vemos una campaña de este tipo, los delincuentes siguen consiguiendo nuevas víctimas repitiendo tácticas ya conocidas. En este caso, la muestra reciente ha sido detectada por los investigadores españoles Alberto Segura y Daniel López. En la siguiente captura de pantalla podemos ver como el mensaje SMS enviado desde Alemania adjunta un enlace y hace mención a la entrega de un paquete enviado por Correos.

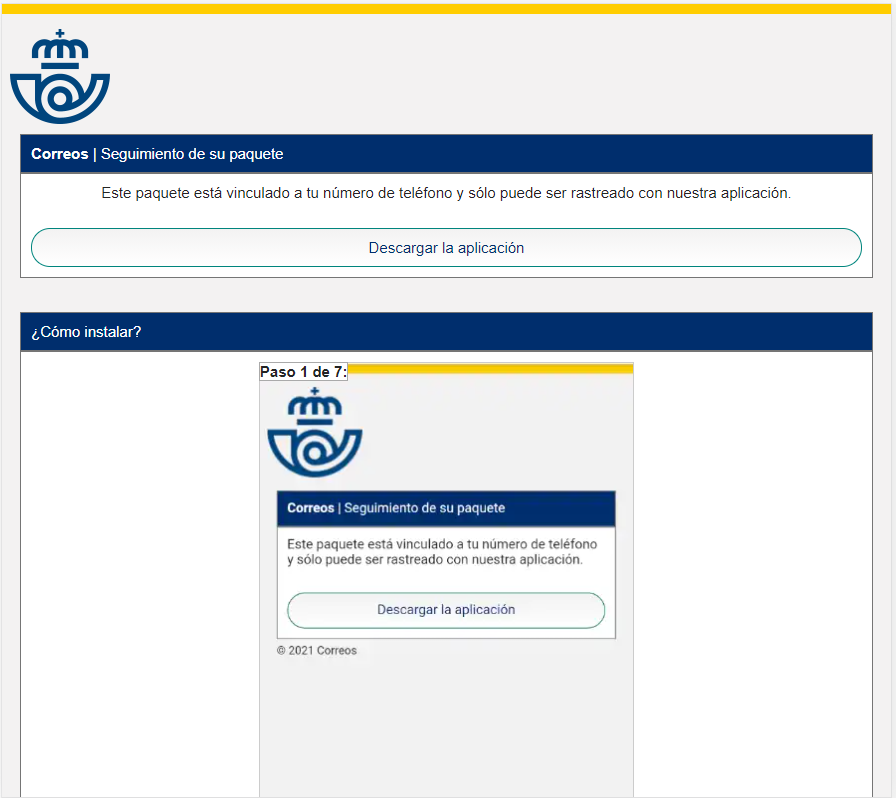

Tal y como hemos observado en ocasiones anteriores, al pulsar sobre ese enlace se nos redirige a una web preparada por los delincuentes que suplanta la identidad de la empresa de logística (Correos en este caso), y le indica al usuario que debe descargar una aplicación para hacer un seguimiento de su paquete pendiente de entrega.

En estas webs se suelen proporcionar instrucciones detalladas sobre cómo descargar e instalar la aplicación, de forma que hasta el menos hábil de los usuarios pueda hacerlo. Los delincuentes ponen tanto esmero en este punto debido a que la app maliciosa no se descarga desde una tienda oficial, lo que provoca que se tengan que activar opciones en el sistema que permitan la instalación.

También, tal y como viene siendo habitual con este tipo de amenazas, la aplicación utiliza el icono de la empresa suplantada para que el usuario no sospeche nada hasta que sea demasiado tarde.

Permisos y funcionamiento de la aplicación

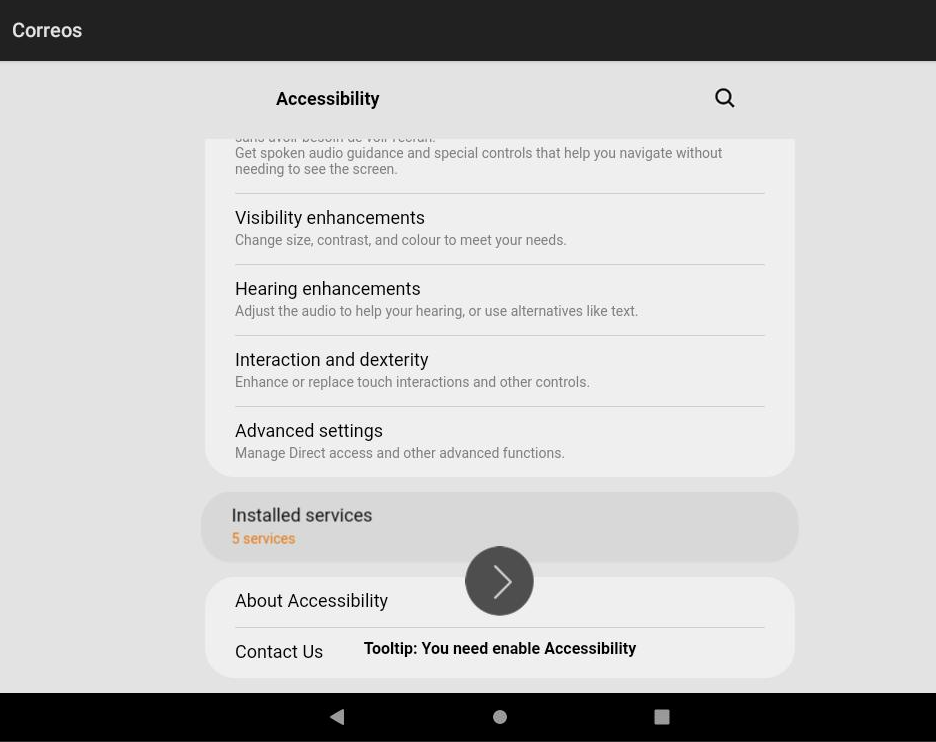

El objetivo principal de la app maliciosa durante la instalación es conseguir que el usuario le conceda los permisos necesarios para tomar el control del dispositivo. Para ello los delincuentes suelen configurarlas para que obtengan el permiso especial de Accesibilidad, lo que les permite aprobar una serie de permisos adicionales de forma automática que son muy útiles para realizar las acciones para las cuales está diseñada esta app.

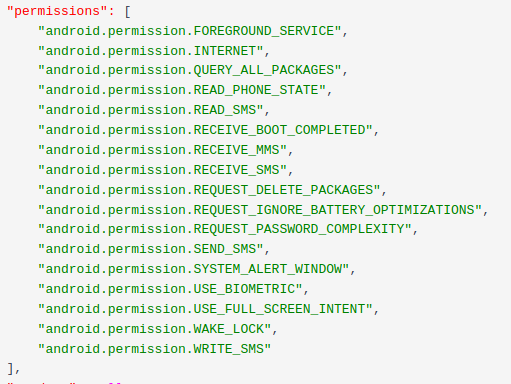

En concreto, esta aplicación obtiene un total de 17 permisos, de los cuales hay algunos que permiten a la app interceptar los mensajes SMS enviados como doble factor de autenticación por las entidades bancarias, enviar SMS a los contactos de las víctima o permanecer en segundo plano esperando a que la víctima acceda a una aplicación que esté entre los objetivos de los delincuentes (principalmente las relacionadas con la banca online o las criptomonedas) para superponer una pantalla que solicite las credenciales de acceso.

Sin embargo, a pesar de que alguno de los permisos solicitados coincide con los solicitados por el malware para Android FluBot, en esta ocasión estamos ante uno de sus imitadores, conocidos por nombres como NotFlubot, Toddler, Anatsa o Teabot, entre otros.

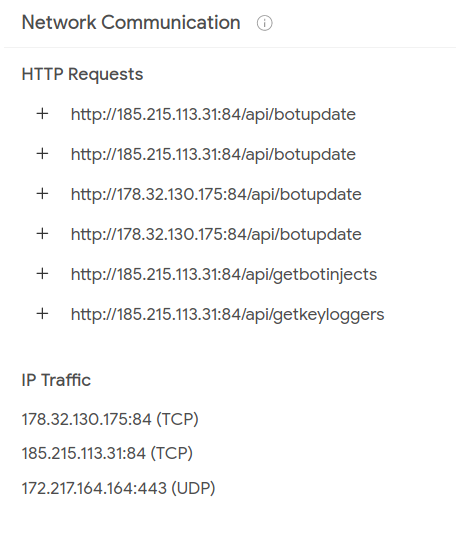

Al revisar las conexiones realizadas por este malware vemos como, una vez instalado en el dispositivo de la víctima, trata de conectarse con los centros de mando y control gestionados por los delincuentes para recibir actualizaciones, comandos o las pantallas que se utilizan para superponerse sobre las apps legítimas y robar las credenciales de acceso.

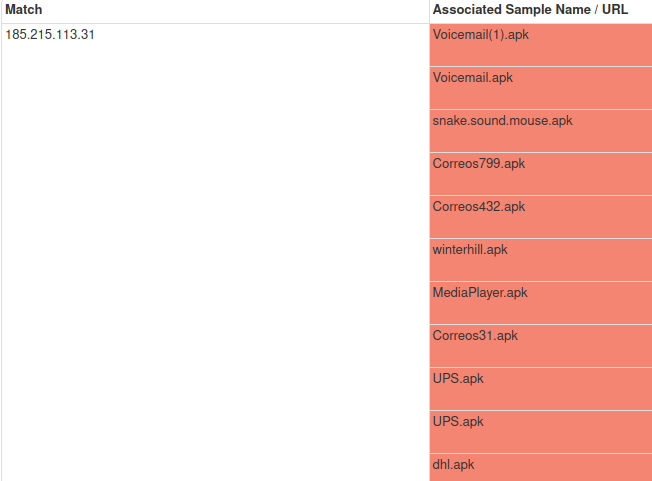

Si revisamos estas IPs comprobaremos como hay varias muestras asociadas a alguna de estas IP y que utilizan diversos ganchos para atraer la atención de los usuarios y conseguir instalarse en sus dispositivos. Además de la tradicional suplantación de empresas de logística, también vemos otros ejemplos como el de la aplicación que permite escuchar mensajes de voz, también usado en campañas recientes de FluBot.

La aparición de otro tipo de apps que no están relacionadas con las entregas de paquetes puede ser un indicio de que los delincuentes estén probando nuevos ganchos para engañar a los usuarios, bien porque los anteriores ya son demasiado conocidos o simplemente porque creen que pueden obtener más víctimas cambiando el asunto del SMS.

Conclusión

A pesar de que estamos ante campañas maliciosas conocidas y de los numerosos avisos realizados durante estos meses, los delincuentes siguen consiguiendo nuevas víctimas a las que robar sus ahorros mediante la instalación de troyanos bancarios en sus smartphones Android. Además de ser precavidos a la hora de pulsar sobre enlaces no solicitados, no debemos olvidar que siempre podemos contar con la ayuda de una solución de seguridad que sea capaz de detectar y eliminar estas amenazas.