Nuevo caso de troyano bancario para Android camuflado de campaña fraudulenta de Correos

Tras varios meses analizando amenazas dirigidas a usuarios de Android, y más concretamente, analizar una gran cantidad de troyanos bancarios dirigidos a esta plataforma, seguimos observando como los delincuentes detrás de estas amenazas no cesan en su empeño de conseguir nuevas víctimas. Buena prueba de ello es la campaña que se encuentra activa durante esta semana y que trata de engañar a usuarios españoles.

Fallo en la entrega del paquete

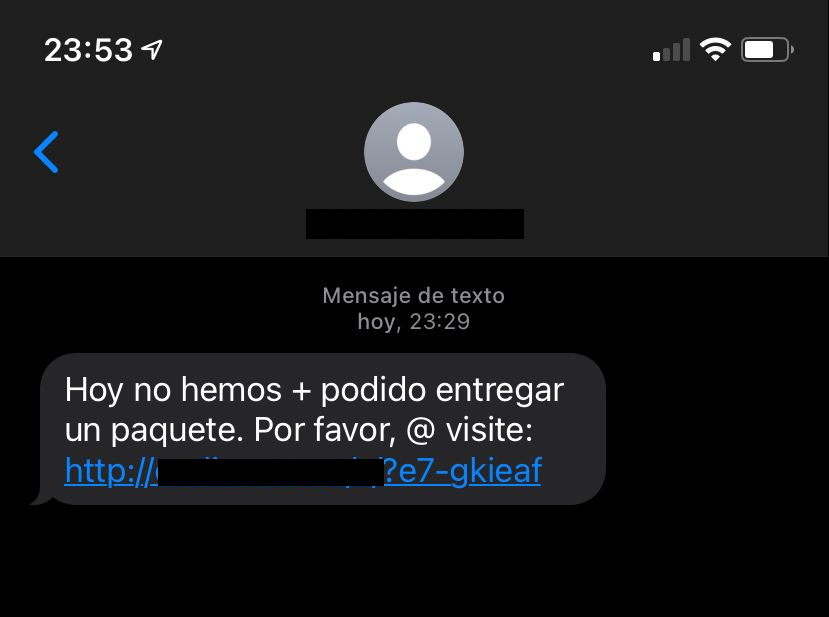

La táctica principal que siguen usando los delincuentes para tratar de llamar la atención de los usuarios sigue siendo el envío de mensajes SMS. Entre los mensajes utilizados durante los últimos meses, probablemente el que mejor les ha funcionado es el que alerta de la recepción de un paquete o, como en esta ocasión, de un problema en la entrega.

Estos mensajes son enviados por usuarios que han sido previamente infectados por uno de estos troyanos bancarios y que utilizan sus teléfonos para enviarlos a otros usuarios sin que las víctimas sean conscientes de ello. Además de enviarlos a contactos que estén en sus libretas de direcciones, estos mensajes también pueden ser enviados a usuarios que la víctima no conozca o incluso a teléfonos del extranjero, ya que los delincuentes cuentan con una importante base de datos de contactos obtenidos de las libretas de direcciones de víctimas anteriores.

Normalmente, estos mensajes contienen un enlace acortado que no deja ver a dónde se nos redirige. Lo habitual es que sea a una web preparada por los delincuentes para ofrecer la descarga de una app que, en esta ocasión, puede ayudarnos a resolver un problema con el envío o seguimiento de un paquete.

Infección del dispositivo

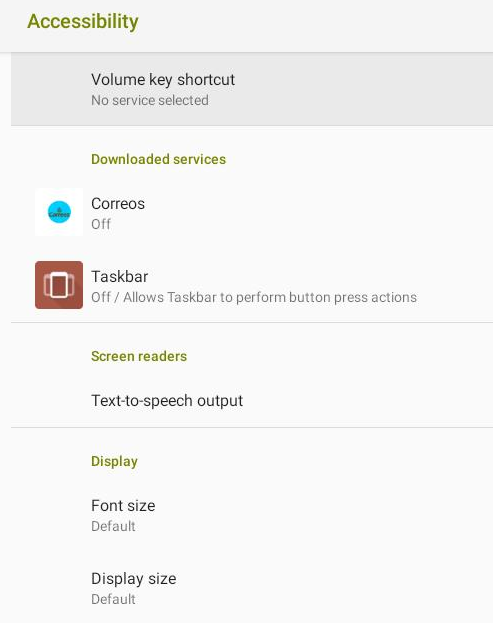

Hemos de tener en cuenta que, en estos casos, la infección del dispositivo Android se produce solamente si se instala la aplicación maliciosa y no por acceder a la web fraudulenta preparada por los delincuentes o descargar la app. Ahora bien, si tras la descarga de esta app se procede a su instalación (activando para ello la opción de instalación desde orígenes desconocidos que viene por defecto desactivada en las últimas versiones de Android) y se le conceden los permisos que solicita, entonces nuestro dispositivo quedará infectado. Entre los permisos solicitados por la app encontramos el de Accesibilidad, algo común en este tipo de malware, puesto que les permite prácticamente controlar el dispositivo para poder realizar las acciones maliciosas para las que están programadas.

Entre estas acciones maliciosas encontramos la superposición de pantallas para suplantar las aplicaciones de banca online, carteras de criptomonedas o incluso cuentas de correo electrónico y redes sociales que el usuario pueda tener instaladas en su smartphone. Además, estás apps también cuentan con la capacidad de interceptar los SMS de confirmación que aún utilizan la mayoría de entidades bancarias como método de verificación a la hora de realizar transferencias.

De esta forma, los delincuentes pueden acceder a la cuenta bancaria de la víctima, comprobar el saldo disponible y realizar transferencia controladas por ellos o por muleros sin que la víctima se dé cuenta hasta que revise de nuevo el saldo disponible y vea que le han robado cantidades que pueden llegar a ser de varios miles de euros.

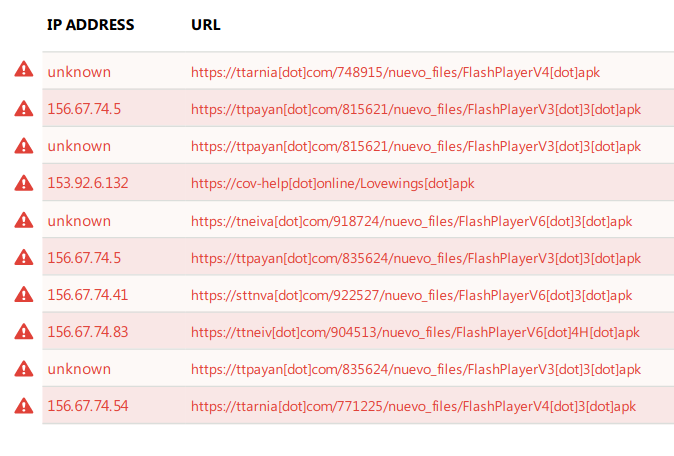

A la hora de analizar esta amenazas que las soluciones de ESET detectan como una variante del troyano Android/TrojanDropper.Agent.IVA (una de las muchas amenazas similares derivadas de otros tantos troyanos bancarios como Flubot que han ido apareciendo durante los últimos meses), tanto nosotros como otros investigadores hemos detectado que también se están propagando usando la vieja plantilla de una supuesta actualización de Flash Player, algo que no deja de resultar curioso ya que esta aplicación dejó de ser soportada por Adobe de forma definitiva a principios de 2021.

Conclusión

Tal y como acabamos de comprobar, este tipo de amenazas no cesa en su empeño de conseguir nuevas víctimas, a pesar de repetir tácticas que ya hemos visto en ocasiones anteriores. Esto demuestra que los delincuentes confían en que aún haya usuarios que no estén al tanto de estas amenazas y sus métodos de propagación, por lo que resulta necesario informar a nuestros conocidos de estas campañas de propagación e instalar una solución de seguridad en nuestro dispositivo Android que sea capaz de detectarlas y eliminarlas.