Nueva campaña del malware Agent Tesla se hace pasar por una orden de compra para robar contraseñas

A pesar de haber cambiado de año, los delincuentes no parecen muy dispuestos a abandonar algunos de los tipos de malware que más han predominado durante todo el año pasado. Un buen ejemplo de esto podría ser el malware catalogado como infostealers o ladrones de información, una categoría en la que podemos englobar a aquellos malware dedicados a sustraer, por ejemplo, credenciales almacenadas en aplicaciones instaladas, tal y como vamos a analizar a continuación.

Una sospechosa orden de compra

A pesar de estar acostumbrados a analizar periódicamente campañas protagonizadas por malware como Agent Tesla o Formbook, siempre revisamos las nuevas muestras que detectamos por si hay novedades tanto en los métodos de propagación como en las técnicas utilizadas por los delincuentes.

En esta ocasión, nos ha extrañado que el mensaje estuviese redactado en inglés y fuese enviado supuestamente desde una dirección de email turca, puesto que en varias de las últimas campañas analizadas los delincuentes se molestaban en enviar los correos desde direcciones de correos comprometidas de empresas españolas y redactaban los mensajes en castellano.

Aun a pesar de lo comentado en el párrafo anterior, el asunto del mensaje, el hecho de que no pocas empresas tengan relaciones comerciales internacionales con países como Turquía o, simplemente, la curiosidad del empleado que reciba este correo electrónico hacen que sea perfectamente posible que quien recibe el mensaje pulse sobre la imagen de la supuesta orden de compra, lo que iniciaría el proceso preparado para la descarga del malware.

La técnica de adjuntar una imagen al cuerpo del mensaje haciéndola pasar por un fichero PDF adjunto es algo que ya hemos visto en numerosas ocasiones anteriormente y, sin embargo, sigue utilizándose. Esto es un claro indicador de que a los delincuentes les sigue funcionando para conseguir nuevas víctimas, por lo que no esperamos que dejen de usarla a corto plazo.

Alojando el malware en OneDrive

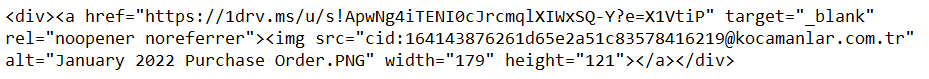

En este tipo de correos maliciosos la imagen adjunta contiene un enlace incrustado que redirige a una URL donde los delincuentes suelen guardar el malware. En esta ocasión, este se encuentra almacenado en el servicio OneDrive de Microsoft, tal y como podemos comprobar al revisar el código fuente del mensaje.

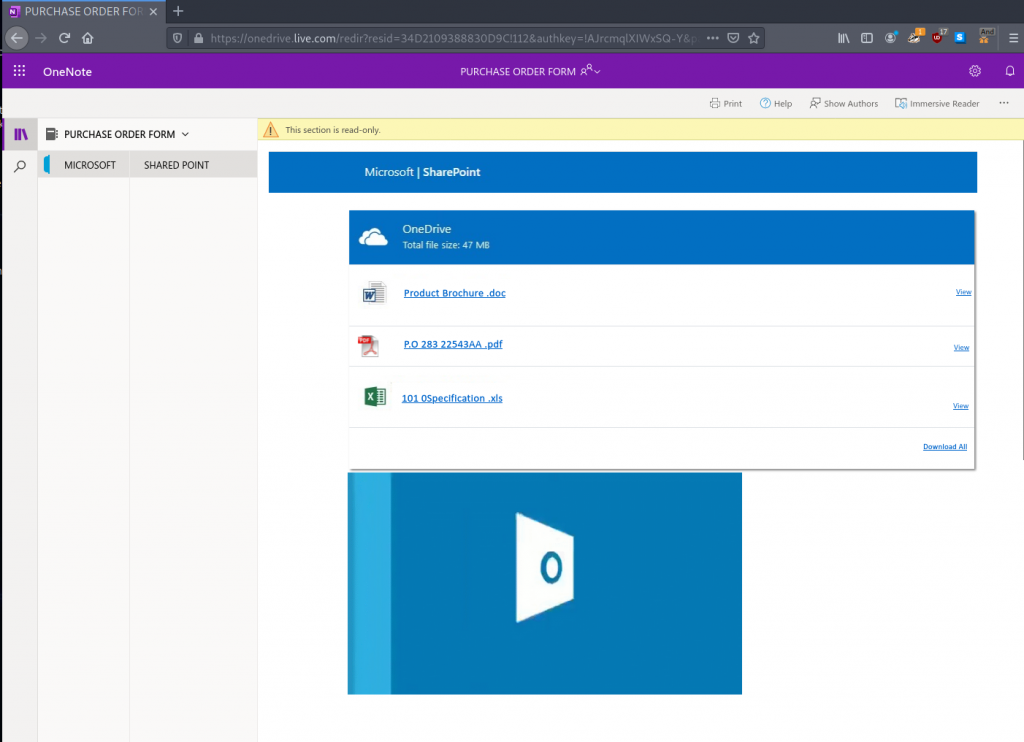

Si el usuario que recibe el correo pulsa sobre la imagen incrustada, será redirigido a una web preparada por los delincuentes y que está alojada en el servicio OneDrive, pero que contiene tres supuestos archivos ofimáticos en diferentes formatos con la supuesta orden de compra.

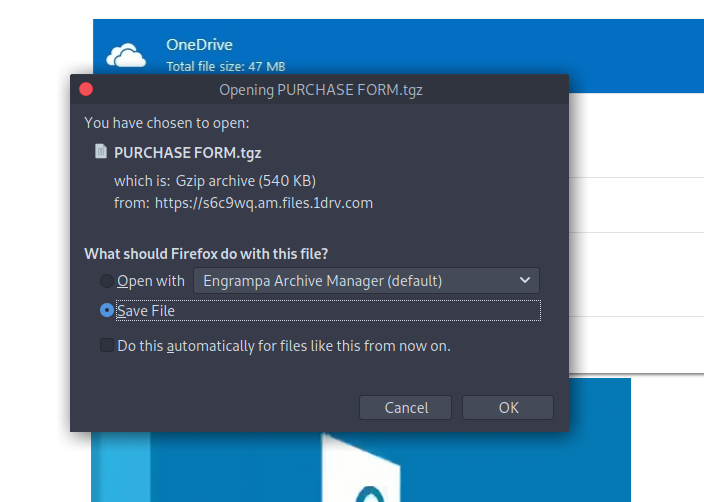

El hecho de ser redirigido a un servicio de compartición de ficheros legítimo puede hacer que algunos usuarios bajen la guardia y piensen que se encuentran ante ficheros inofensivos. Sin embargo, al pulsar sobre cualquiera de las opciones disponibles para la descarga de los archivos siempre se nos muestra la misma opción para abrir o descargar un archivo comprimido en formato TGZ.

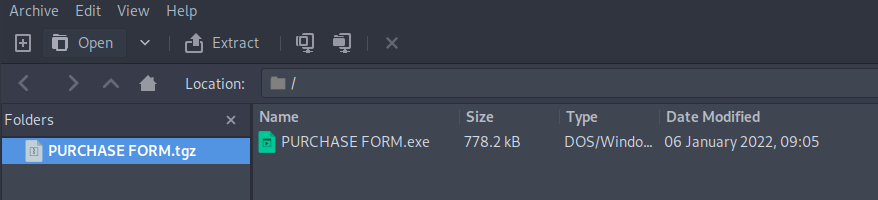

Pese a todo, al abrir el archivo comprimido descargado vemos que, en lugar de un documento ofimático en formato WORD, EXCEL o PDF, lo que nos encontramos es un fichero ejecutable en formato EXE. Esto debería ser un claro aviso para todos aquellos usuarios que llegasen a este punto, aunque muchos lo obviarán y otros ni siquiera tendrán habilitada la opción de ver la extensión del fichero que están a punto de abrir.

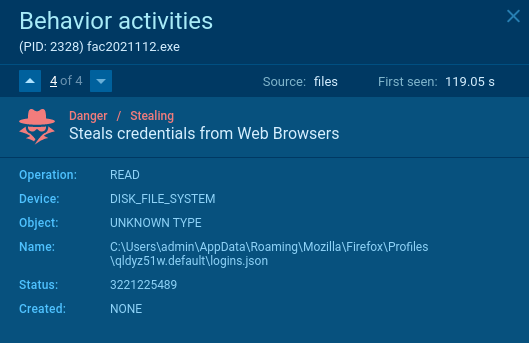

Si el fichero termina ejecutándose en el sistema, este realizará sus acciones maliciosas, centradas en detectar y obtener credenciales almacenadas en algunas de las aplicaciones instaladas en el sistema, como, por ejemplo, los navegadores de Internet.

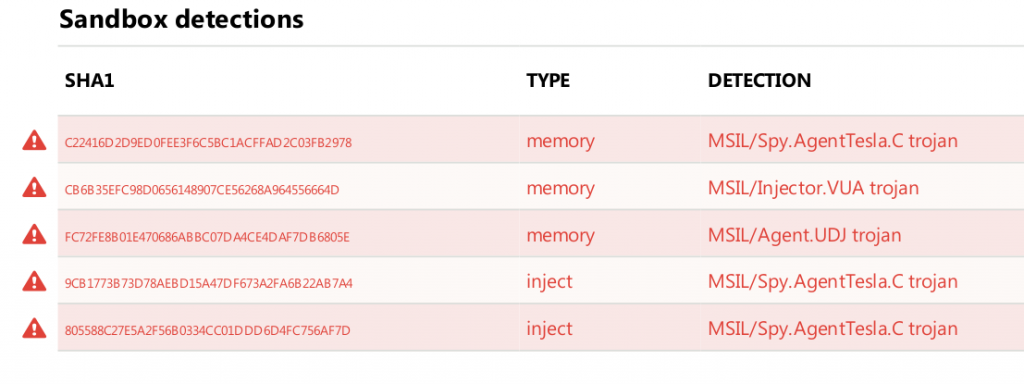

El análisis de la muestra en un entorno controlado revela la ejecución del conocido infostealer Agent Tesla. Además, en esta campaña en concreto y a pesar de que el correo electrónico se encuentra redactado en inglés, hemos observado, gracias a la telemetría de ESET, que la mayoría de detecciones se han producido en España, por lo que perfectamente podríamos estar ante una campaña dirigida a empresas españolas como otras tantas analizadas en meses anteriores.

Sabemos por experiencia que las credenciales obtenidas de esta forma son posteriormente utilizadas en ataques más dirigidos que pueden terminar con el robo y cifrado de información confidencial, algo a lo que no pocas empresas han tenido que hacer frente en los últimos meses.

Conclusión

Tal y como acabamos de ver, hemos empezando el año viendo cómo los delincuentes apenas han modificado las técnicas que tan buenos resultados les han dado el año anterior. Esto demuestra que aún queda trabajo que hacer para tratar de ponérselo más difícil adoptando, por ejemplo, soluciones de seguridad que detecten estas amenazas y protegiendo el acceso a sistemas e información crítica de nuestra empresa con capas adicionales de seguridad.