Suplantan al consejo General del Poder Judicial para instalar una aplicación maliciosa para Android

Parece que la utilización como cebo de organismos oficiales españoles siguen siendo una de las estrategias favoritas de los delincuentes a la hora de propagar alguna de sus amenazas. Si hace apenas unos días veíamos como unos estafadores usaban el nombre de la Guardia Civil para tratar de engañar a sus víctimas para que pagasen una supuesta multa y evitar así una falsa citación judicial, hoy vamos a echar un vistazo a otra campaña que utiliza, nada menos, que el nombre del Consejo General del Poder Judicial.

Una campaña a medio hacer

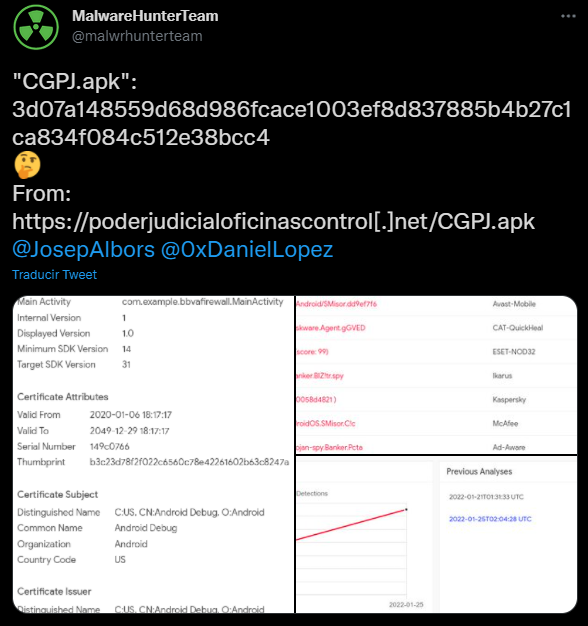

Gracias al aviso recibido por el investigador @MalwareHunterTeam a través de Twitter, supimos de la existencia de una aplicación maliciosa para Android que parecía estar empezando a propagarse. Especialmente llamativo era el hecho de que los delincuentes habían registrado un dominio para alojar esta aplicación y este dominio suplantaba la identidad del Consejo General del Poder Judicial español.

Con esta información, decidimos revisar la web preparada por los delincuentes y nos topamos con una web que trata de hacerse pasar por este organismo oficial, usando emblemas y enlaces a las cuentas oficiales en redes sociales del CGPJ. Sin embargo, también pudimos comprobar como esta web también presentaba fallos en su visualización, tanto en dispositivos móviles como desde un sistema de escritorio, junto con algún que otro detalle que revisaremos más adelante.

En lo que respecta al dominio empleado por los delincuentes, este fue registrado hace pocos días, lo que es un claro indicio de que no se trata de un dominio legítimo, y más cuando utiliza el nombre de un organismo tan conocido como este. Este hecho, junto con tener la web a medio hacer y otros puntos que revisaremos a continuación, nos hace pensar que la campaña aún no ha sido lanzada de forma masiva y que los delincuentes todavía están preparándola.

Lo que sí parece claro es que el objetivo de esta campaña son los usuarios españoles de dispositivos Android, especialmente por el organismo oficial elegido por los delincuentes para realizar la suplantación.

Reutilizando códigos maliciosos anteriores

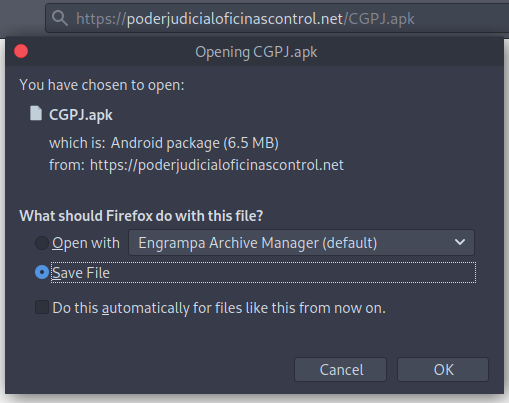

Al acceder al enlace de descarga, vemos como esta se realiza desde la propia web fraudulenta y cómo se procede a descargar un fichero en formato APK, usado como instalador de aplicaciones Android.

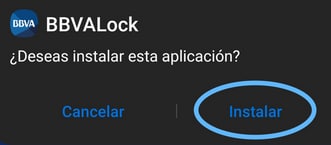

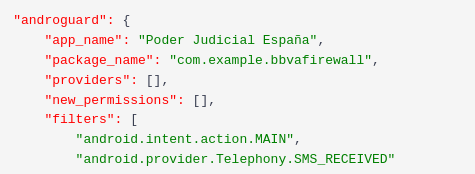

Si se intenta instalar esta aplicación, veremos ciertas incongruencias que también están presentes en la página web, como la que muestra el logo y el nombre de una aplicación aparentemente relacionada con la entidad bancaria BBVA. Esto parece indicar que los delincuentes están reutilizando una aplicación maliciosa ya existente, dedicada a robar credenciales de acceso a servicios de banca online.

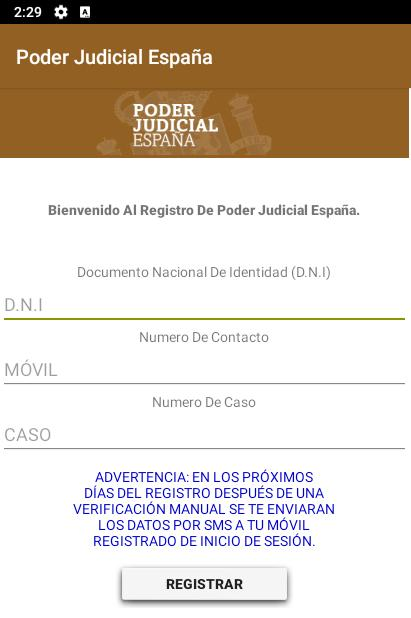

En el caso de que el usuario termine instalando esta aplicación maliciosa, podremos ver que se solicita información personal como el documento nacional de identidad y el número de teléfono. Es posible que esta información se use después por parte de los delincuentes tanto para lanzar campañas más dirigidas contra usuarios específicos como para venderla a otros delincuentes.

En lo que respecta al código de la aplicación móvil maliciosa, podemos observar como no se han eliminado las referencias al BBVA, lo que delata su reutilización a partir de otro malware (muy probablemente un troyano bancario). No es extraño ver que se reutiliza código de apps maliciosas, pero algunos delincuentes lo modifican lo suficiente como para que parezca una aplicación nueva, eliminando referencias a suplantaciones anteriores. Este no parece ser el caso.

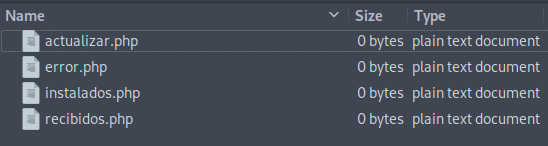

Además, dentro del Código de la APK vemos como se hace referencia a una serie de enlaces que los delincuentes tampoco se han molestado en ocultar. Estos enlaces apuntan directamente a archivos ubicados dentro de un directorio de la propia web utilizada para suplantar al CGPJ y parecen estar relacionados con la recepción y almacenamiento de los datos enviados por las víctimas o su identificador único.

En el momento de escribir estas líneas, estos archivos no presentan registros, lo que parece indicar, una vez más, que esta campaña está en fase de elaboración y los delincuentes aún no la han lanzado de forma masiva. Es muy probable que, siendo los dispositivos Android el objetivo de esta amenaza, el método que utilizarán para propagarla sean los mensajes SMS tan usados por troyanos bancarios y otros malware desde hace meses.

En lo que respecta a su detección, las soluciones de seguridad de ESET detectan esta amenaza como una variante del troyano Android/Spy.Banker.BIZ, por lo que todos aquellos que cuenten con ESET Mobile Security en sus dispositivos la detectarán y eliminarán antes de que pueda causar ningún daño.

Conclusión

Aunque esta campaña aún esté en fase de preparación conviene estar prevenidos por si los delincuentes la lanzan próximamente, desconfiando de mensajes SMS no solicitados que se hagan pasar por todo tipo de entidades y organismos oficiales. Además, casos como este nos sirven para recordar la necesidad de contar con soluciones de seguridad instaladas en nuestros dispositivos Android y lo importante que es evitar descargar aplicaciones desde orígenes desconocidos o no confiables.

![Facebook adquiere Face.com: una empresa de reconocimiento facial con una grave vulnerabilidad [solucionada]](https://blogs.protegerse.com/wp-content/themes/point_new/images/smallthumb.png)