Phishing del Santander y BBVA usados para robar credenciales de banca online e información personal

A pesar de que las técnicas para propagar malware y engañar a los usuarios se han ido perfeccionando con el paso de los años, a día de hoy seguimos viendo como mucha de las campañas que lanzan los delincuentes a diario siguen confiando en técnicas sobradamente utilizadas. Ese es, por ejemplo, el caso del phishing más clásico que, sin grandes cambios con respecto a lo visto desde hace años, sigue protagonizando numerosas campañas en busca de nuevas víctimas.

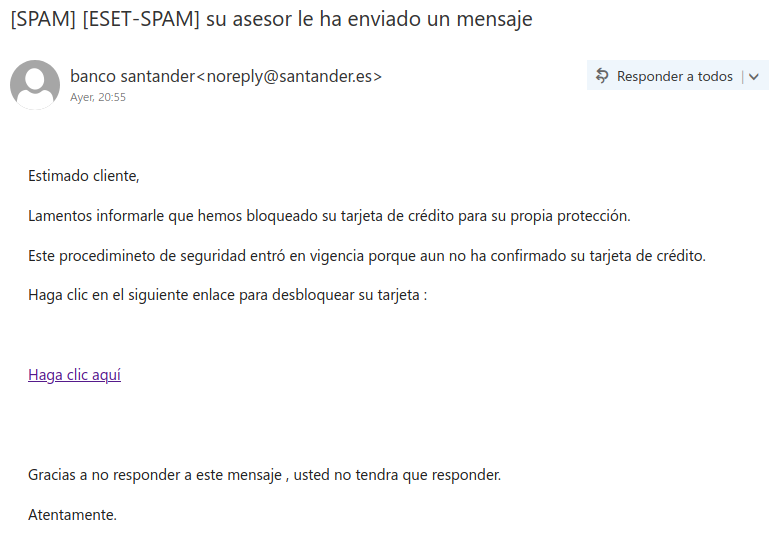

Mensaje del asesor del Banco Santander

Una de las entidades bancarias más suplantada en España es el Banco Santander y, en esta ocasión, vemos como los delincuentes mencionan la existencia de problemas a la hora de confirmar una supuesta tarjeta de crédito. Obviamente, como suele pasar en estas ocasiones, aquellos usuarios que tengan ninguna relación con esta entidad es muy probable que descarten el mensaje.

Sin embargo, tratándose de una de las entidades bancarias más grandes de nuestro país, el porcentaje de usuarios que reciban este correo fraudulento y sí estén vinculados con este banco sigue siendo lo bastante significativo como para que los delincuentes obtengan importantes beneficios de esta campaña de correos de phishing.

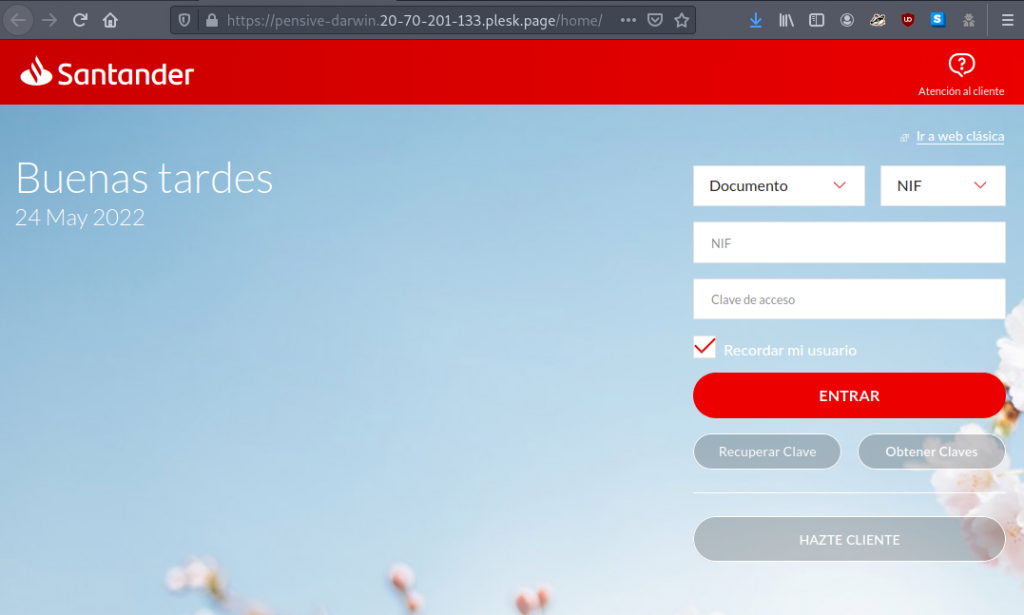

El cuerpo del mensaje en sí es bastante directo y, aunque no se adjunte ningún logo corporativo, es muy probable que más de un usuario pulse sobre el enlace proporcionado sin revisar primero a donde redirige. Si se accede a la web preparada por los delincuentes vemos como se está utilizando una plantilla similar a otras ya observadas en campañas anteriores.

Esta similitud entre las plantillas usadas durante los últimos meses se debe a la utilización de kits de phishing que los delincuentes compran a otros criminales bien para ahorrarse trabajo o bien porque no tienen los conocimientos suficientes para generar estas plantillas y preparar los correos de phishing por su cuenta.

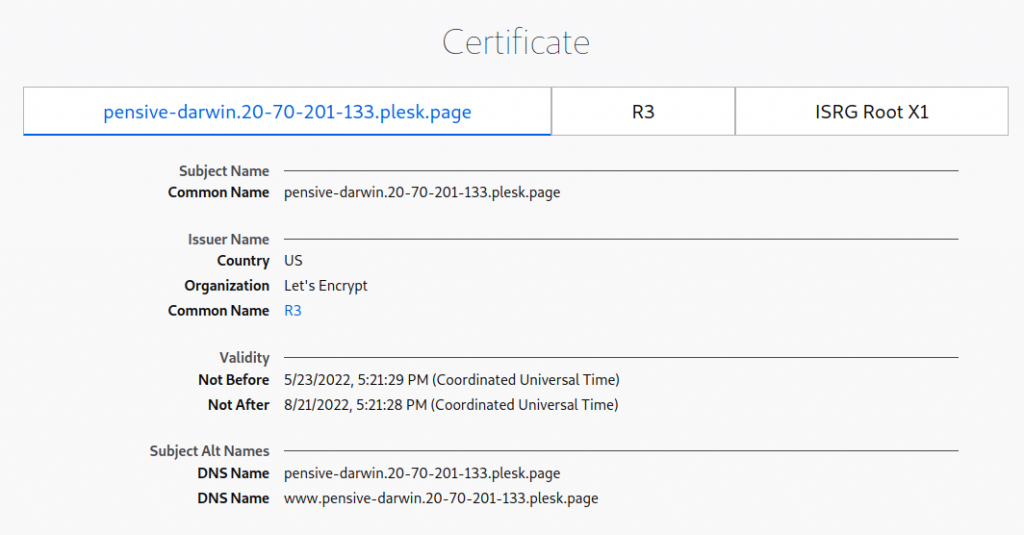

Si revisamos el certificado de seguridad vemos como este fue obtenido hace tan solo un día (el 23 de mayo), se ha usado el servicio gratuito Let’s Encrypt y tiene una caducidad de tan solo tres meses, por lo que, unido a que se utilizado Plesk para desarrollar la web, asumimos que los delincuentes no piensan hacer que esta campaña de phishing se prolongue demasiado.

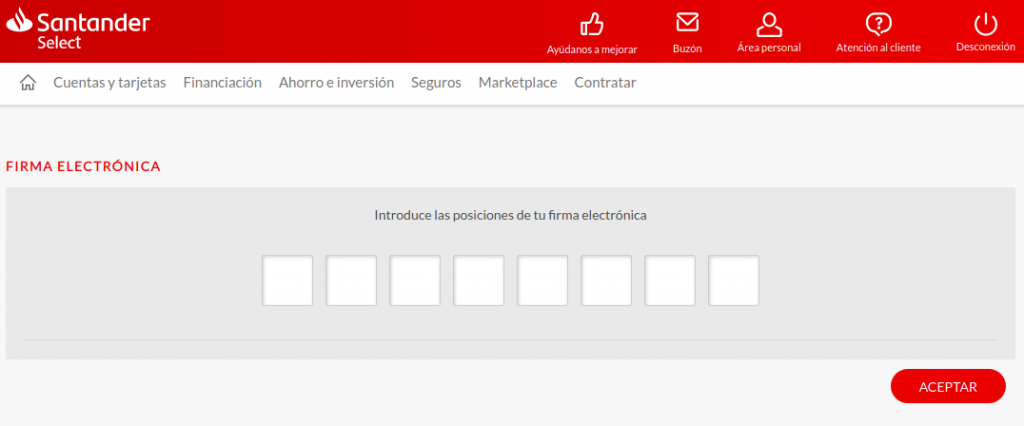

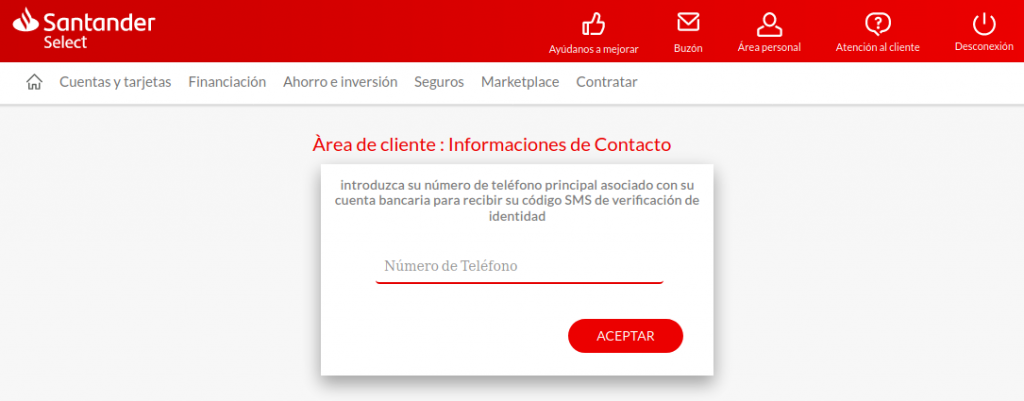

Como bien siendo habitual en estos casos, lo primero que se solicita al usuario que accede a la web fraudulenta son sus credenciales de acceso a la banca online. No obstante, con estas credenciales se pueden realizar consultas en la cuenta de la víctima, pero no transferencias de dinero. Es por eso que las plantillas usadas en casos de phishing están diseñadas para solicitar también la firma electrónica del usuario, la cual no deja de ser una palabra de verificación elegida para confirmar ciertas operaciones.

Pero, además de esta firma electrónica, la gran mayoría de entidades bancarias también solicitan un código de verificación temporal y de un solo uso que suele enviarse al teléfono móvil del usuario a través de un mensaje SMS. Es por ello que, en las siguientes pantallas, se solicita la introducción del número de teléfono done se va a enviar este SMS y el código recibido en ese mensaje.

En caso de que la víctima proporcione toda esta información, los delincuentes podrán realizar transferencias a cuentas controladas normalmente por muleros quienes, a cambio de un porcentaje, reenvían el dinero robado a otras cuentas bancarias fuera de España. Este es un esquema clásico que se ha venido repitiendo durante muchos años pero que, aun a día de hoy y pese a la irrupción de las criptomonedas, sigue funcionándoles bien a las bandas criminales.

Confirming del BBVA con facturas pagadas al Vencimiento

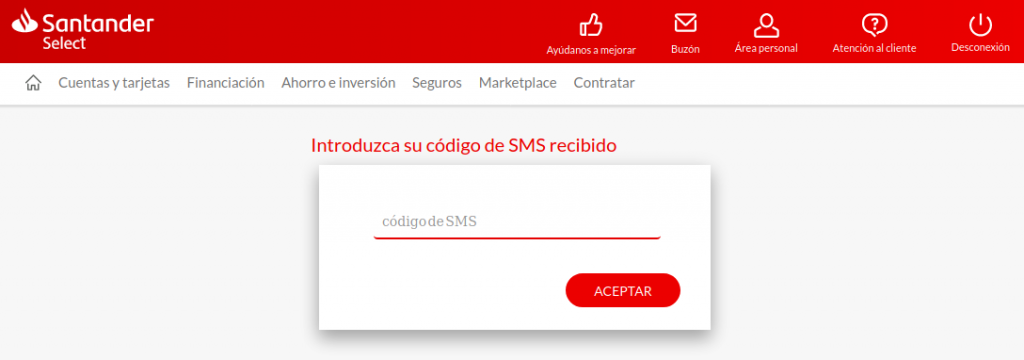

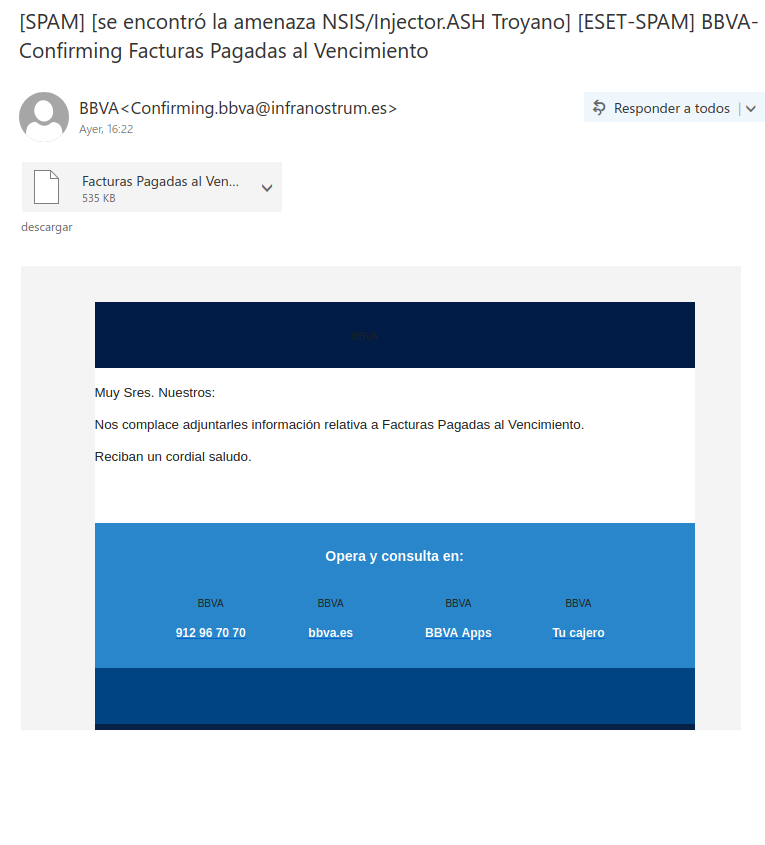

Otra de las técnicas usadas por los delincuentes cuando suplantan la identidad de un banco es la de adjuntar ficheros maliciosos que se usan para infectar el sistema de la víctima. En esta ocasión vemos como el gancho usado es también algo bastante típico como son los pagos de facturas usando los servicios que proporcionan las entidades bancarias a las empresas. Este detalle es importante puesto que este tipo de correos no se suele enviar a usuarios particulares pero sí a los departamentos de contabilidad y finanzas de las empresas.

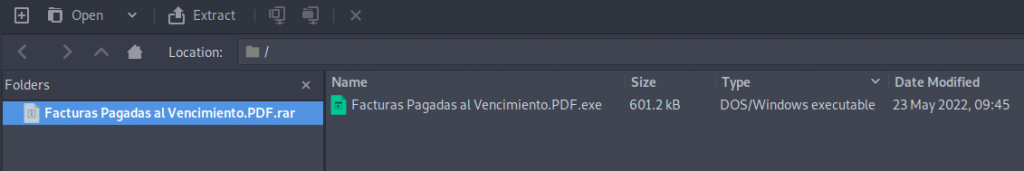

El cuerpo del mensaje es bastante escueto y solo menciona unas supuestas facturas adjuntas al correo. En primera instancia parecería que estamos ante un fichero PDF pero, si nos fijamos bien comprobaremos que esto es solo una burda estrategia para camuflar un fichero comprimido en RAR que, en su interior, esconde un archivo ejecutable.

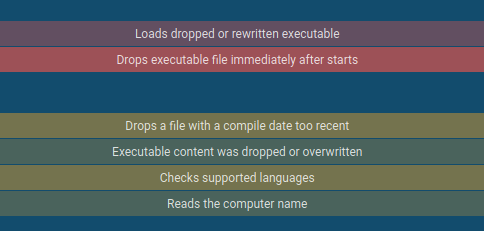

Si, aun a pesar de todas estas advertencias, el usuario se empeña en abrir el fichero ejecutable, este iniciará su proceso de infección, proceso que tiene como finalidad la obtención de información del sistema y que, muy probablemente sea utilizada en ataques posteriores.

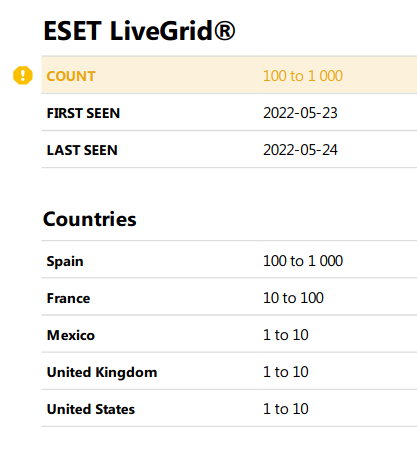

Como dato interesante, si nos fijamos en la telemetría de ESET relacionada con esta amenaza, comprobaremos como, si bien esta campaña parece centrada en España, en países como Francia, Reino Unido, México o los Estados Unidos, también se han observado muestras recientes de esta amenaza, por lo que es muy probable que los usuarios de esos países estén recibiendo correos similares pero adaptados a las entidades bancarias que operen localmente.

En cualquier caso, las soluciones de seguridad de ESET detectan esta amenaza como un correo spam el fichero malicioso adjunto es catalogado como NSIS/Injector.ASH trojan por lo que los usuarios que las tengan instaladas están protegidos frente a estas amenazas.

Conclusión

Aun a pesar de que estos casos de phishing están poco elaborados y son relativamente fáciles de detectar, el hecho de que se sigan usando hoy en día significa que aun son muchos los usuarios que caen en este tipo de trampas. Por ese motivo, es importante que aprendamos a reconocer este tipo de amenazas y evitemos pulsar sobre enlaces o abrir ficheros que no hemos solicitado, por mucho que parezcan provenir de fuentes de confianza.