Microsoft implementa medidas adicionales de seguridad en Windows 11 para tratar de mitigar los ataques por fuerza bruta a RDP

A la hora de revisar cómo acceden los delincuentes a las redes de las empresas para lanzar sus ataques, llevamos meses observando que los ataques de fuerza bruta al protocolo de escritorio remoto o RDP figuran como una de las técnicas preferidas de los atacantes. Para tratar de paliar esta situación, Microsoft ha decidido realizar un movimiento que puede poner las cosas un poco más difíciles a los criminales.

La solución pasa por limitar el número de intentos

Cuando hablamos de ataques de fuerza bruta contra protocolos como RDP, nos estamos refiriendo a la realización de múltiples intentos para tratar de adivinar la contraseña usada por los usuarios para acceder remotamente a un equipo ubicado dentro de la red corporativa. Al inicio de los confinamientos producidos por la pandemia de la COVID-19, estas conexiones remotas se incrementaron notablemente y, con ellas, también los ataques.

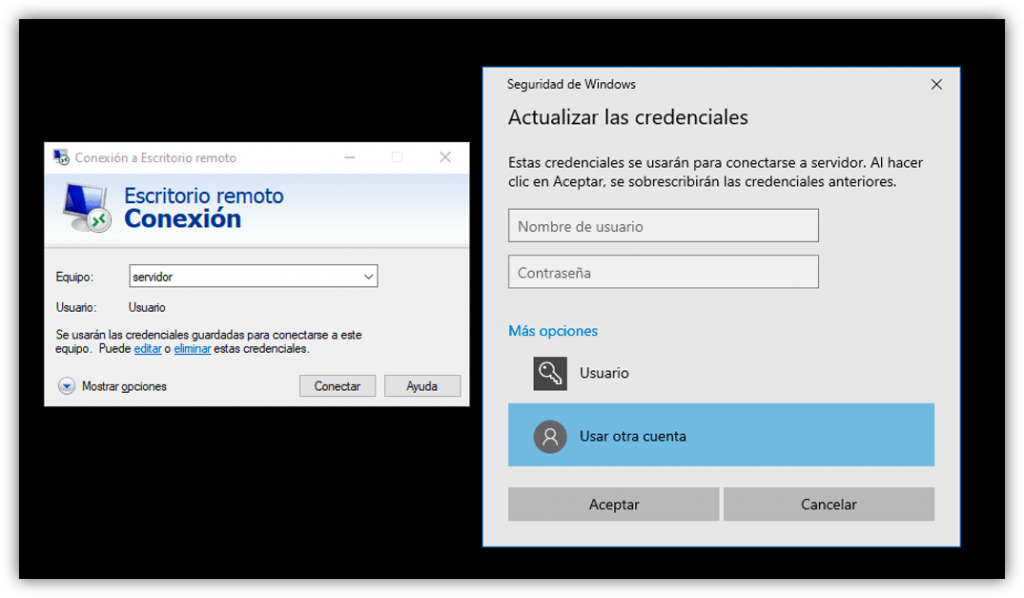

Por defecto, cuando un usuario trata de conectarse remotamente a su equipo dentro de la red corporativa usando RDP, solamente se le solicitan unas credenciales en forma de nombre de usuario y contraseña. El nombre de usuario suele ser su correo corporativo, lo cual, viendo la cantidad de filtraciones, la publicación de estos correos en redes sociales como LinkedIn y los métodos que se usan habitualmente para generar un email corporativo, no suele ser difícil de obtener por los delincuentes.

Pero además del nombre de usuario, es necesario conocer la contraseña, la cual suele ser generada por los propios usuarios y que no siempre son todo lo robustas que deberían. Por ese motivo, los ataques de fuerza bruta suelen tener un éxito bastante considerable, ya que van probando diferentes combinaciones de caracteres o, directamente, usando diccionarios de contraseñas frecuentes para tratar de acceder a la red corporativa adivinando las credenciales.

Para evitar estos ataques se puede, además de utilizar contraseñas difíciles de adivinar con este tipo de ataques, usar un doble factor de autenticación que requiera una verificación adicional con un código o autorización realizada en otro dispositivo como, por ejemplo, un móvil. Sin embargo, desde Microsoft y desde las empresas que nos dedicamos a la ciberseguridad sabemos que la implementación de sistemas de autenticación multifactor aún está lejos del nivel deseado. Por eso, el reciente tweet de David Weston, vicepresidente de Microsoft encargado de la seguridad del sistema operativo y de entornos empresariales, anunciando nuevas políticas en Windows 11 para mitigar los ataques de fuerza bruta contra RDP es una buena (y esperada) noticia.

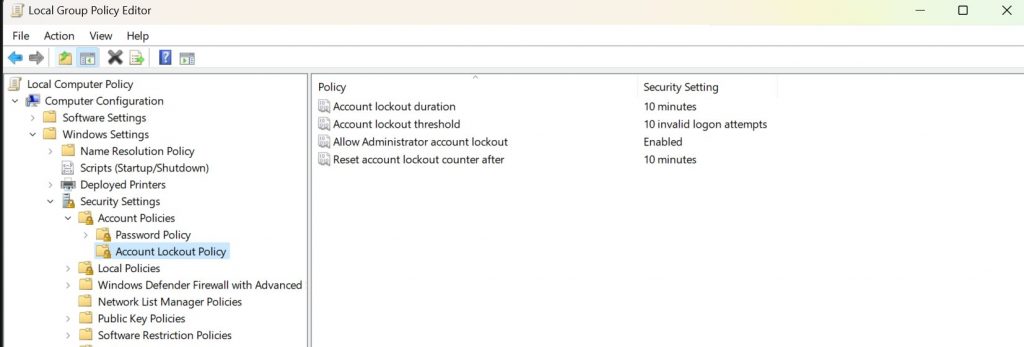

La idea parece buena y consiste en permitir el bloqueo de cuentas mediante el establecimiento de políticas que detecten cuándo se están realizando demasiados intentos de acceso sin éxito. Aunque se ha presentado como una funcionalidad que se está probando que venga por defecto en futuras versiones de Windows 11, lo cierto es que en Windows 10 también se puede configurar esta política, aunque no viene establecida por defecto.

Impacto de los ataques al protocolo RDP en España

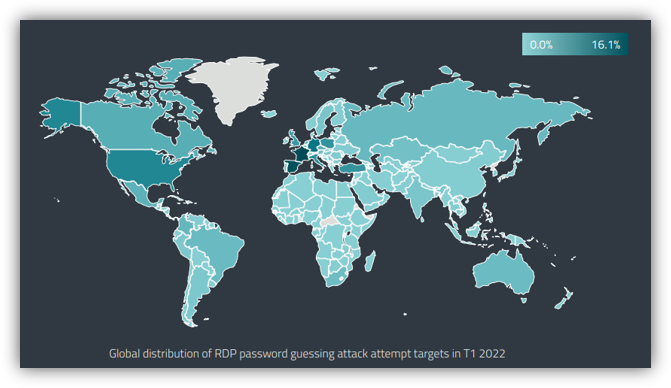

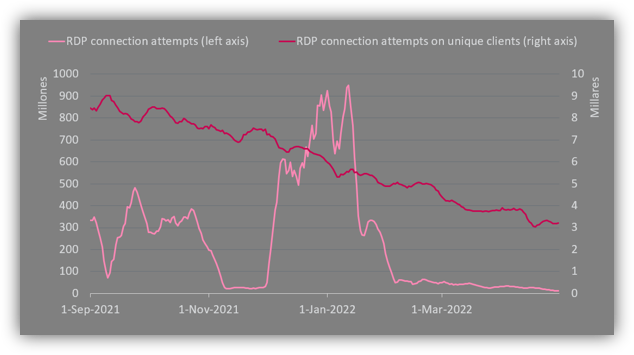

Tal y como llevamos viendo desde hace meses, España se encuentra entre los países que más ataques de fuerza bruta al protocolo RDP recibe. 2021 terminó con un récord de ataques de este tipo a nuestro país de 51.000 millones, según la telemetría de ESET y que prácticamente doblaba al país ubicado en segunda posición.

No obstante, en los primeros meses de 2022 hemos visto como el número de estos ataques ha disminuido significativamente, situación provocada principalmente por el inicio de la guerra en Ucrania. Aun con este notable descenso, España ocupa la segunda posición de países más afectados, solo por detrás de Francia, y de momento nada hace pensar que esa situación cambie a corto o medio plazo.

Con este panorama, resulta indispensable que las empresas que aún no hayan adoptado las medidas oportunas para mitigar este tipo de ataques lo hagan lo antes posible. No debemos olvidar que estos accesos iniciales a las redes corporativas suelen derivar en movimientos laterales hasta localizar los sistemas claves de la empresa, robar información confidencial y terminar incluso cifrándola, solicitando a continuación un rescate para recuperarla y/o evitar que se filtren los datos robados.

Conclusión

Microsoft ha dado un importante paso en la buena dirección para tratar de poner barreras por defecto en su sistema operativo más reciente y evitar así que los delincuentes sigan abusando de los ataques de fuerza bruta contra RDP. No obstante, el éxito de esta estrategia también dependerá de los usuarios, administradores de sistemas y empresas, adoptando y extendiendo esta medida de seguridad junto a otras para ponérselo todo más difícil a los delincuentes.