«Emisión de factura electrónica»: continúan las campañas del troyano bancario Mekotio con cambios en su cadena de infección

Tras más de dos años y medio analizando varias campañas de diferentes familias de troyanos con origen en Latinoamérica, los delincuentes detrás de algunas de las amenazas de este tipo continúan evolucionando sus tácticas, técnicas y procedimientos para seguir consiguiendo infectar los dispositivos de sus víctimas y obtener así el acceso a sus cuentas de banca online. Un buen ejemplo de esto es el troyano bancario Mekotio, el cual ha continuado sus campañas dirigidas a usuarios españoles durante los últimos meses.

Plantillas de correo similares, pero con cambios en la cadena de infección

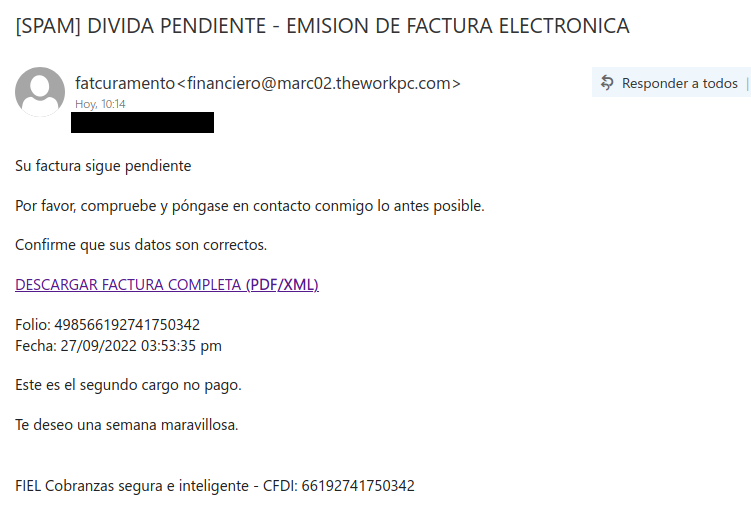

Si hay algo a lo que han recurrido los delincuentes detrás de estas campañas es la reutilización de aquellas plantillas de correo que les han resultado más fructíferas para engañar a los usuarios. Siendo el correo electrónico el principal medio por el que se propagan estas amenazas, no es de extrañar pues que se vuelvan a utilizar una y otra vez los asuntos que más éxito han tenido, y entre ellos se encuentra el asunto de la factura electrónica de cualquier tipo.

Sin embargo, los delincuentes no siempre utilizan la misma cadena de infección, y si hace un par de meses veíamos un correo con un asunto similar pero con un fichero PDF adjunto con un enlace malicioso en el interior, en esta ocasión observamos como dicho enlace vuelve a incluirse en el cuerpo del mensaje.

De esta forma, si un usuario que recibe este email siente curiosidad por comprobar qué tipo de factura tiene pendiente de pago, será redirigido a la descarga de un fichero preparado por los delincuentes.

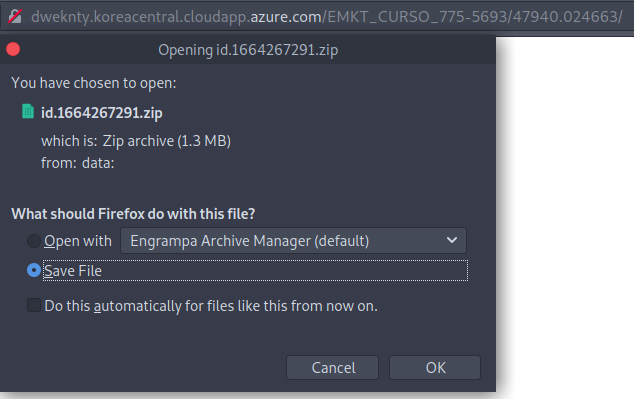

Como detalle importante y algo que se ha observado en campañas anteriores, vemos como se ha utilizado una ubicación perteneciente al servicio de alojamiento en la nube de Azure para alojar el archivo malicioso que se encarga de iniciar la cadena de infección. Esto, normalmente, resulta en una duración del enlace de descarga algo corta, puesto que estos servicios suelen detectar este tipo de amenazas más o menos rápido, aunque con que el enlace se mantenga activo solo unas horas ya es más que suficiente para que los delincuentes obtengan su objetivo.

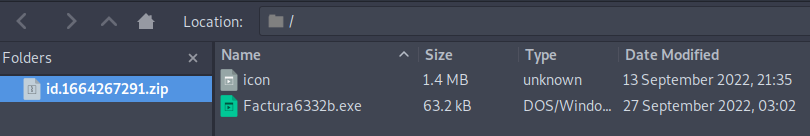

Dentro del fichero comprimido en ZIP descargado, observamos otros dos ficheros, incluyendo un ejecutable con un nombre atractivo para engañar al usuario que lo descargue y ejecute.

Es este fichero ejecutable el que contiene una versión del downloader de NSIS (Nullsoft Scriptable Install System e identificado por las soluciones de ESET como NSIS/TrojanDownloader.Agent.OAI trojan), encargado de ponerse en contacto con un servidor controlado por los delincuentes para descargar y ejecutar el payload. Este parte es novedosa en lo que respecta a las cadenas de infección protagonizadas por el troyano bancario Mekotio, ya que, habitualmente, los delincuentes delegaban esta primera parte de la infección en un archivo MSI.

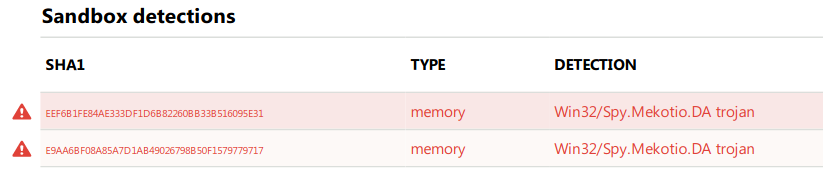

El payload incluye tres archivos: el intérprete del lenguaje de programación AutoHotKey, El script de AutoHotKey encargado de cargar el troyano bancario y el propio troyano bancario Mekotio. Una vez ejecutado el script, se configura el loader de AutoHotKey en la cadena Run del registro de Windows e identifica a la víctima, recopilando información básica del sistema (nombre de usuario, nombre del ordenador, versión del sistema operativo y antivirus instalado) y enviándola al centro de mando y control configurado por los delincuentes.

Identificando y bloqueando el malware

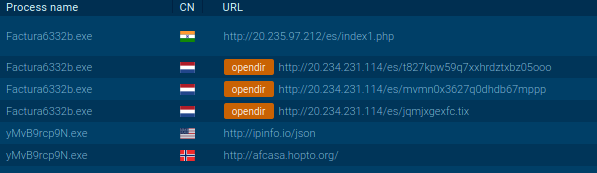

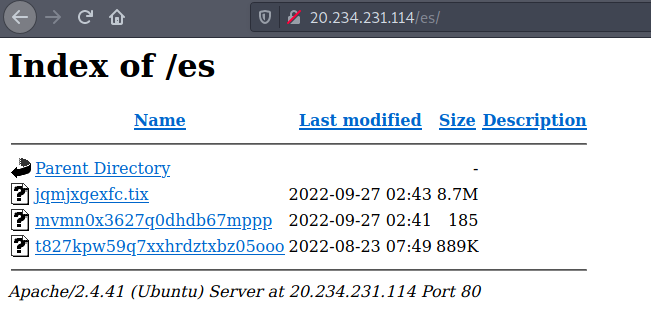

Una de las características de estas campañas y de los delincuentes detrás de las mismas es que, a pesar de que han experimentado una notable evolución en los últimos años, aún siguen cometiendo errores de principiantes. Buena prueba de ello es que siguen olvidándose de impedir el acceso a los directorios de los servidores que utilizan para alojar las muestras pertenecientes a sus campañas.

Como ejemplo, podemos ver como nada nos impide acceder al directorio usado en esta campaña reciente dirigida a usuarios españoles, y que contiene tanto los archivos pertenecientes al propio troyano Mekotio como los relacionados con el lenguaje de propagación AutoHotKey y que sirven para ejecutar esta amenaza.

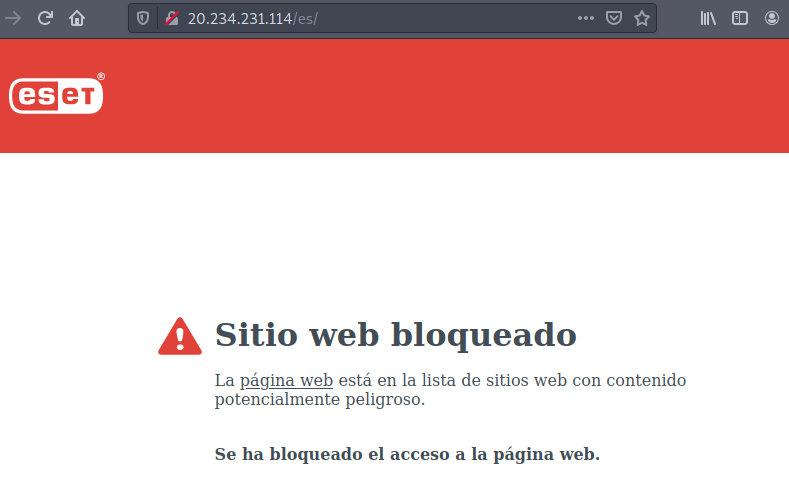

Resulta destacable observar que la última fecha de modificación del troyano y del script AutoHotKey son de apenas unas horas antes de que esta campaña empezase a propagarse por correo electrónico. Además, la ubicación de este tipo de servidores controlados por los atacantes es rápidamente detectada por las soluciones de seguridad de ESET, impidiendo que el malware se descargue y consiga su objetivo.

La detección de este tipo de amenazas puede realizarse sin mayores dificultades por las soluciones de seguridad de ESET en varias de las fases de la infección, desde la descarga del fichero ZIP, pasando por la conexión con el servidor de descarga del payload y hasta cuando el malware intenta ubicarse en la memoria del sistema, por lo que contar con una solución de seguridad actualizada y bien configurada resulta fundamental para estar protegidos.

Conclusión

No debemos olvidar que este tipo de troyanos están especializados en el robo de credenciales de banca online, por lo que pueden causar un grave perjuicio económico a empresas y particulares. Que no sean tan avanzados como otras amenazas similares no significa que no puedan causar importantes pérdidas, por lo que es importante estar atentos e identificar estas amenazas antes de que sea demasiado tarde.