Facturas dirigidas a pymes continuan adjuntando el malware Agent Tesla para robar credenciales

Hay cosas irrefutables en la vida como que el agua moja, todos los días sale el sol y que los delincuentes van a seguir intentando colárnosla una y otra vez utilizando técnicas más que conocidas. Así pues, no es de extrañar que, con el inicio de una nueva semana, veamos que se reactivan las campañas dirigidas especialmente a departamentos de ventas y administración de pequeñas y medianas empresas españolas, camuflando amenazas entre supuestas facturas adjuntas a correos aparentemente legítimos.

Correos con sorpresa

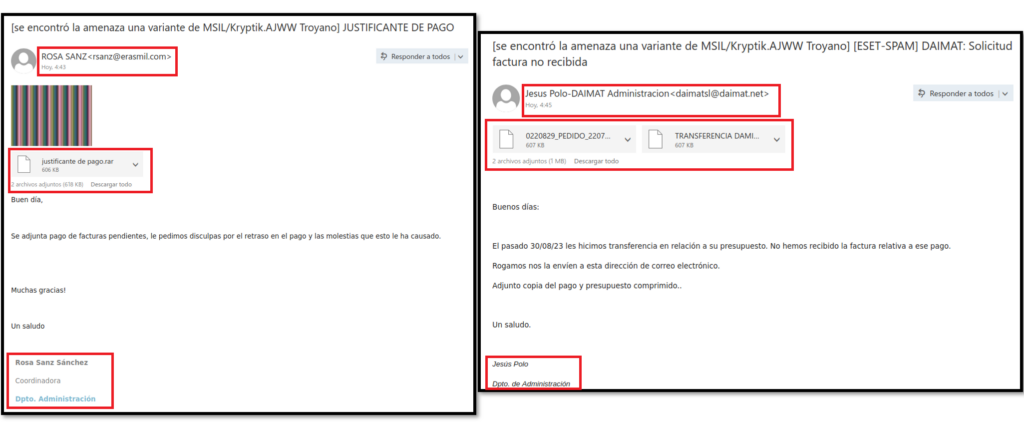

A pesar de que, actualmente, existen técnicas más elaboradas para propagar todo tipo de amenazas, los delincuentes que suelen estar detrás de este tipo de campañas suelen confiar en algo que ha demostrado su eficacia en innumerables ocasiones desde hace décadas, como es el correo electrónico. Desde hace años hay una constante que observamos prácticamente todas las semanas y que consiste en suplantar direcciones de correo legítimas de varias empresas, o directamente comprometer cuentas de correos de empleados para usarlas en el envío de mensajes como los que vemos a continuación.

Hay varios puntos que resulta importante destacar en este tipo de correos para estar alerta. El primero de ellos es que pueden venir desde direcciones de correo que sean, o aparenten ser, legítimas, ya sea porque los delincuentes han conseguido robar las credenciales o porque estén usando técnicas de suplantación de identidad para hacerse pasar por empresas y organismos públicos ampliamente conocidos.

Seguidamente, muchos de estos correos suelen estar dirigidos a aquellos departamentos que gestionan una cantidad importante de emails relacionados con facturas, pedidos, presupuestos, albaranes y similares, como son los departamentos de administración y ventas. Para ello detectamos que en campañas como en las analizadas en estos artículos los delincuentes suplantan la identidad de empleados relacionados con esas áreas.

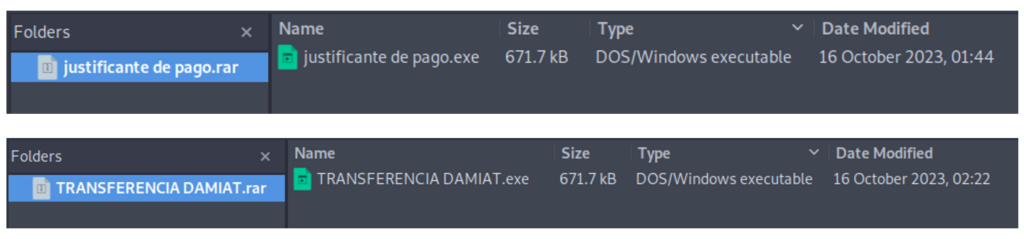

Por último, vemos como muchos de estos correos adjuntan ficheros comprimidos que, en su interior, suelen contener archivos ejecutables responsables de iniciar la cadena de infección que termina comprometiendo la seguridad del sistema y robando datos sensibles como credenciales de todo tipo.

Si bien es común ver que se incluyen ficheros ejecutables maliciosos dentro de los archivos comprimidos (ambos con nombres llamativos para departamentos como el de administración o finanzas de una empresa), también es normal ver otro tipo de extensiones menos habituales pero que, igualmente, permiten la ejecución de código malicioso.

Tampoco debemos olvidarnos de otras técnicas que incluyen un enlace para la descarga del fichero malicioso en lugar de adjuntarlo directamente al correo, tratando de sortear así las posibles soluciones de seguridad que hubiera implementado la empresa objetivo.

Uso de infraestructura comprometida

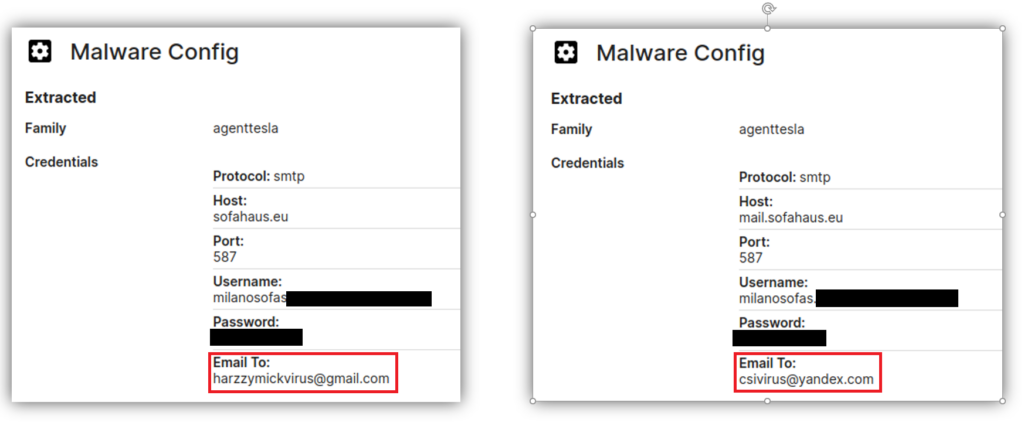

Una de las características de estas campañas protagonizadas por infostealers o ladrones de información es que muchas veces utilizan infraestructura de empresas previamente comprometidas para enviar este tipo de correos. De esta forma intentan evitar que los filtros antispam detecten (al menos inicialmente) estos emails, al estar enviados desde direcciones legítimas que no han sido marcadas como maliciosas previamente.

En este caso podemos observar que se utiliza el servidor de correo de una empresa comprometida previamente para enviar la información robada a direcciones de email controladas por los atacantes. Comprobamos que una de estas direcciones pertenece al servicio de Gmail, mientras que otra pertenece a un popular buscador y proveedor de servicios de Internet en Rusia.

Con la información obtenida, los delincuentes pueden venderla a otros delincuentes o usarla para preparar otros ataques a las empresas comprometidas. Precisamente, el uso de credenciales robadas se ha convertido en uno de los principales vectores de entrada para los delincuentes, siendo usadas para comprometer la seguridad de numerosas empresas por todo el mundo y robar información confidencial, además de cifrarla para solicitar un rescate.

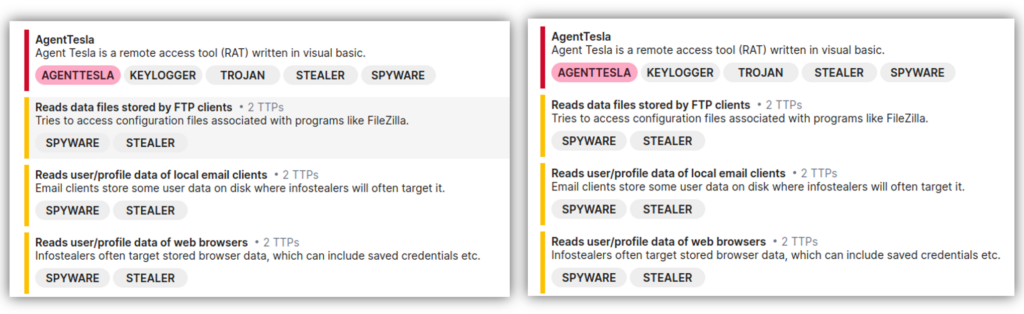

En los casos analizados en este artículo comprobamos como los delincuentes han usado variantes del conocido infostealer Agent Tesla, y, por las pistas obtenidas como el tamaño de los ficheros, la fecha de compilación de los ejecutables o la infraestructura usada para exfiltrar los datos robados, podemos asegurar casi con total certeza que se trata de campañas enviadas por el mismo grupo de delincuentes.

Conclusión

Los robos de información, y más concretamente el robo de credenciales, sigue siendo un delito muy presente en España, y las pequeñas y medianas empresas son las que más lo sufren. Por ese motivo es necesario aprender a identificar los vectores de ataque de los delincuentes y establecer medidas de seguridad que nos ayuden a bloquear estas amenazas y mitigar su impacto.