El troyano Grandoreiro regresa con una campaña de correos con temática fiscal

Cuando hablamos de amenazas relacionadas con troyanos bancarios en España, hace años que el protagonismo se lo llevan los grupos de delincuentes con origen en Latinoamérica (y, más concretamente, Brasil). Hace aproximadamente cuatros años, estos grupos empezaron a expandirse desde su zona de actuación clásica y cruzaron el charco, con España y Portugal como destinos principales. Actualmente es común encontrarnos varias campañas protagonizadas por estas familias de amenazas, campañas como las que analizamos en este artículo.

Un correo con temas fiscales un tanto sospechoso

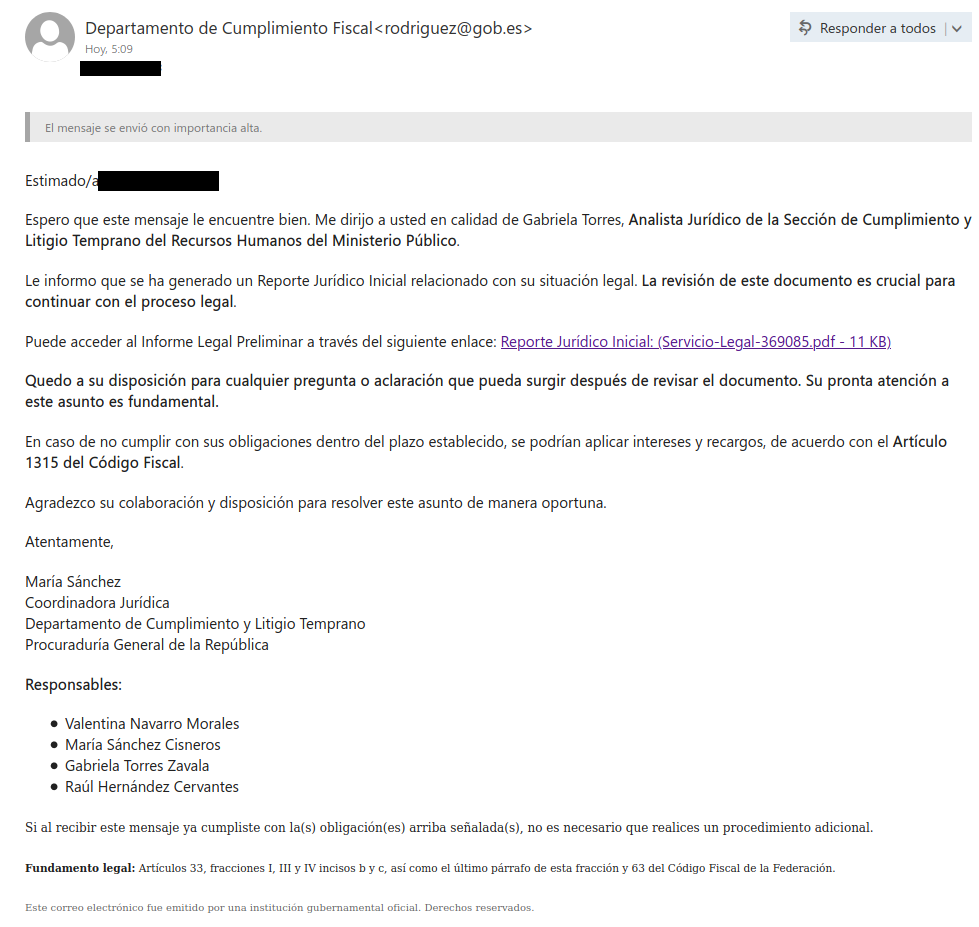

Una de las formas preferidas de los delincuentes para propagar este tipo de amenazas consiste en enviar un correo con un asunto llamativo, que capte la atención del usuario y le incite a pulsar sobre el enlace que se incluye en el cuerpo del mensaje o ejecutar un fichero adjunto. En el correo que analizamos hoy observamos cómo se suplanta un supuesto organismo gubernamental aunque no se especifica cuál.

La redacción del mensaje está realizada de forma que quede muy ambigua, sin concretar qué ministerio u organismo del gobierno se está dirigiendo a nosotros y haciendo especial hincapié en un supuesto reporte jurídico, pero sin especificar tampoco si se debe a alguna falta o infracción cometida por nuestra parte. Además, la utilización del dominio “gob.es” en el remitente del correo puede hacer pensar que se trata de un email remitido desde algún organismo oficial español, algo lejos de la realidad.

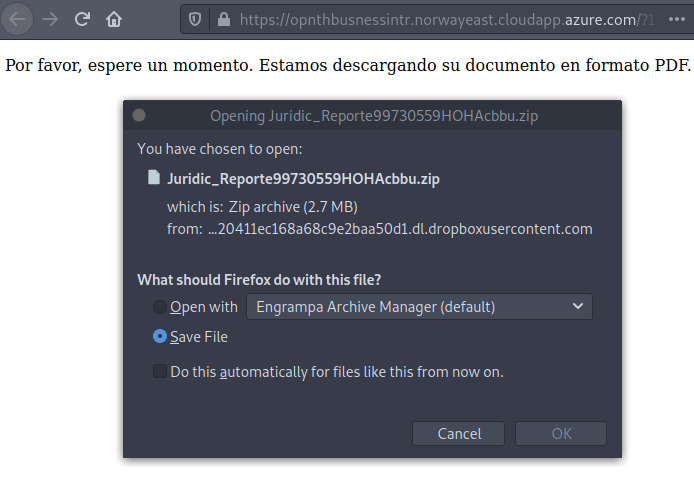

Como en anteriores ocasiones, la finalidad de este email consiste en tratar de convencer al usuario que lo reciba para que pulse sobre el enlace incluido, algo que lo redirigirá a la descarga de un archivo preparado por los atacantes. En esta ocasión, como en muchas otras anteriores, comprobamos que se ha utilizado un servicio de almacenamiento en la nube como el de Microsoft Azure.

Esto, a pesar de que los ficheros maliciosos suelen durar poco en este tipo de servicios una vez son reportados, es más que suficiente para los delincuentes, quienes solo necesitan unas horas para conseguir un número de víctimas lo suficientemente elevado como para que esta campaña les resulte beneficiosa.

Una vez descargado el fichero comprimido, podemos observar que en su interior se encuentran otros dos archivos. Por un lado, un ejecutable de un considerable tamaño, preparado para incorporar grandes cantidades de código basura y dificultar así su análisis estático. Por otro lado, encontramos un fichero XML, normalmente utilizado como parte de la configuración que preparan los delincuentes.

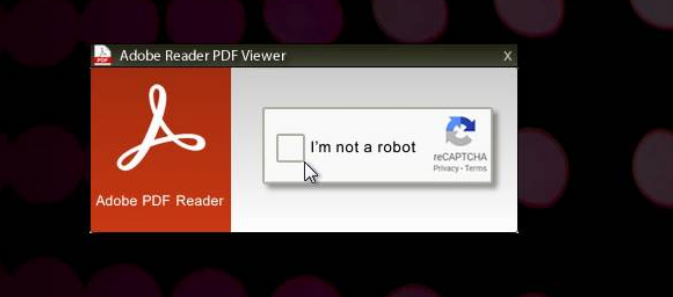

Además, para dificultar las labores de análisis dinámico, hace tiempo que se incluyeron medidas para solicitar la intervención humana antes de ejecutar la carga maliciosa. Por suerte, estas medidas son bastante rudimentarias y solo solicitan pulsar sobre algún botón o menú contextual, como en esta ocasión, donde se muestra un supuesto captcha para certificar que no somos un bot.

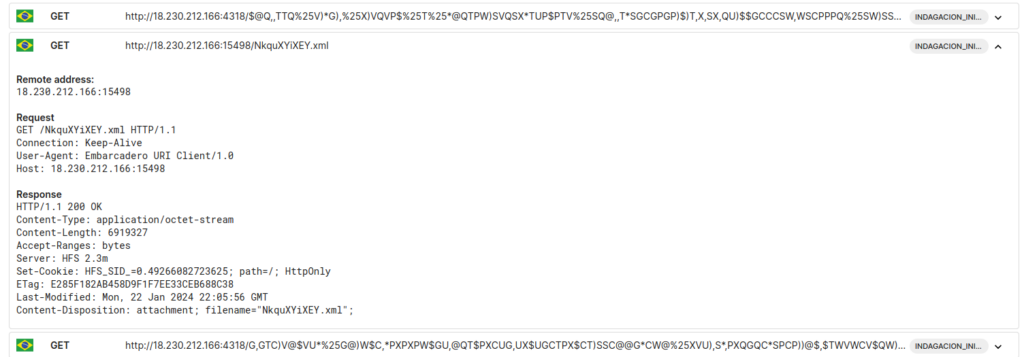

Una vez ejecutado el malware, este realiza numerosas conexiones, aunque hay algunas que destacan por donde se encuentran ubicados los dominios contactados para descargar nuevos archivos. Podemos ver en la siguiente captura que se descargan ficheros y lo que parecen ser configuraciones y/o comandos desde URLs ubicadas en Brasil, país de procedencia de la gran mayoría de familias de estos troyanos bancarios.

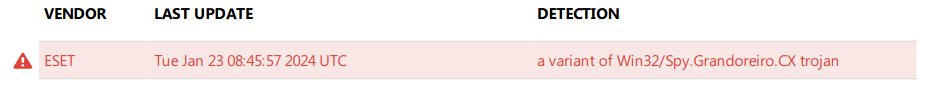

Aunque por el tamaño del fichero ejecutable malicioso una vez descomprimido podemos sospechar ante qué familia de malware nos encontramos, nunca está de más asegurarse y, tal y como muestran las soluciones de seguridad de ESET, estaríamos ante una variante del conocido troyano bancario Grandoreiro.

Esta amenaza es una de las más persistentes detectadas en España desde hace cuatro años, lo que demuestra que, a pesar de no haber evolucionado demasiado en sus vectores de ataque y plantillas de correo utilizadas, sigue consiguiendo nuevas víctimas aun a día de hoy. Recordemos que el objetivo principal de estos delincuentes es conseguir credenciales de banca online y otros servicios que puedan monetizar rápidamente y que pueden poner en graves aprietos financieros a sus víctimas.

Conclusión

No debemos subestimar las capacidades de estas familias de amenazas que puede que no sean tan elaboradas como otras que vemos en ataques más complejos. Si algo han demostrado estos grupos de delincuentes es que son capaces de innovar y adaptarse a los tiempos, aunque sea poco a poco, para seguir siendo efectivos, por lo que debemos proteger nuestros dispositivos con soluciones de seguridad capaces de identificar y eliminar estas amenazas antes de que causen un grave daño.