Correos suplantando a DHL y CaixaBank usados nuevamente por el malware Agent Tesla para el robo de credenciales

El robo de credenciales sigue siendo una de las amenazas a las que usuarios y empresas españolas se enfrentan prácticamente a diario. Son varias las campañas de correos maliciosos que observamos todas las semanas con adjuntos y enlaces maliciosos que tratan de engañar a los usuarios para que descarguen códigos maliciosos en sus dispositivos, campañas que no dudan en hacerse pasar por empresas, entidades y organismos oficiales de todo tipo.

Los cebos clásicos siguen utilizándose con éxito

Durante los últimos años hemos observado que los delincuentes relacionados con el robo de credenciales han utilizado todo tipo de ganchos para conseguir nuevas víctimas. Entre las empresas suplantadas hay dos sectores que sobresalen como son aquellas relacionadas con empresas de logística y las entidades bancarias.

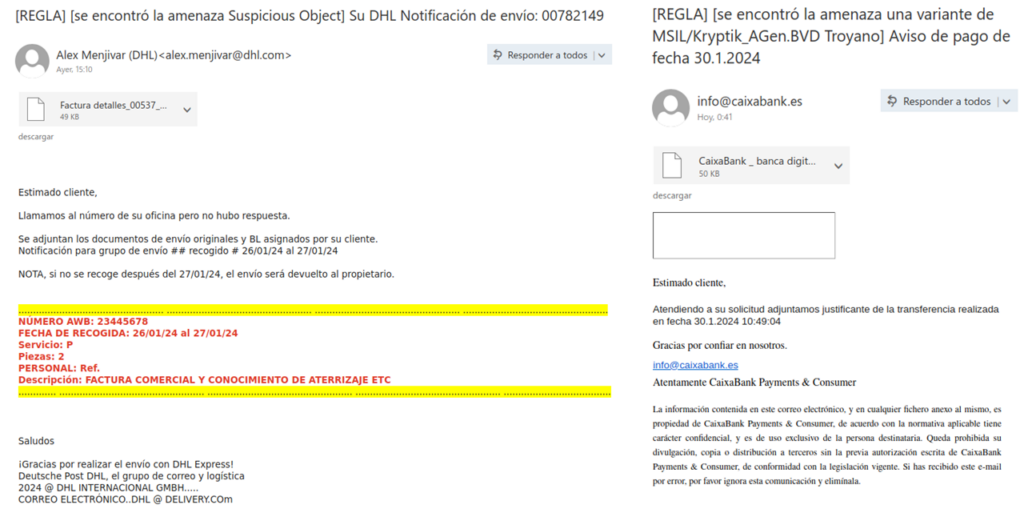

Por ese motivo, no sorprende que, durante las últimas horas, se hayan observado campañas suplantando la identidad de empresas como DHL o CaixaBank. No es la primera vez que los delincuentes se aprovechan del renombre de esta empresa de logística o este conocido banco, siendo bastante habitual que utilicen sin permiso su nombre o que incluso lleguen a suplantar direcciones de correo aparentemente legítimas.

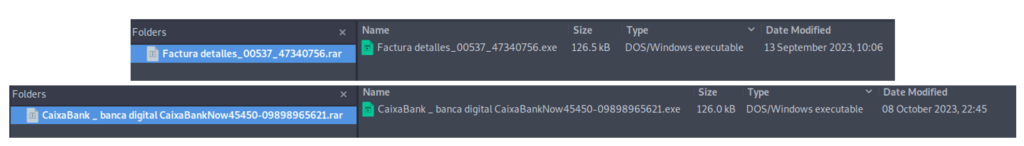

En esta ocasión, como en tantas otras anteriores, los correos están redactados de forma que el usuario que los reciba piense que se adjuntan documentos importantes y que deben abrirse sin más dilación. Sin embargo, en lugar de documentos, lo que se suele encontrar dentro de los archivos comprimidos que adjuntan estos correos son ficheros ejecutables responsables de comprometer la seguridad del sistema y permitir a los delincuentes robar información importante como las credenciales de acceso a varios servicios online.

En este caso, no solo los correos fueron enviados con pocas horas de diferencia, sino que los ejecutables maliciosos ocupan prácticamente lo mismo, a pesar de que la fecha de su última modificación difiere en varias semanas. Esto pude ser una coincidencia o dos campañas protagonizadas por la misma amenaza.

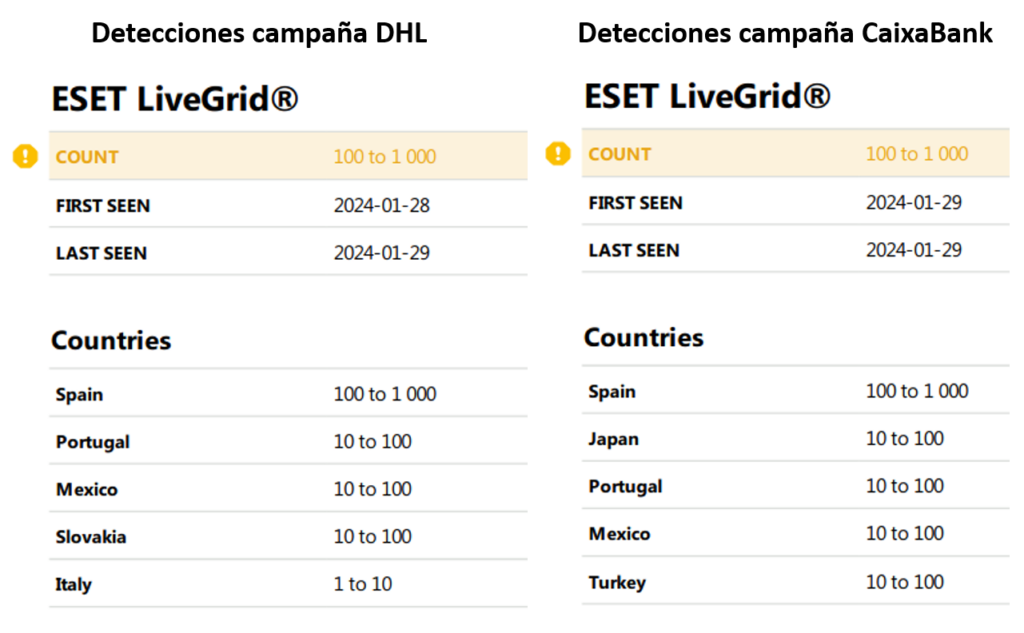

También es importante comprobar si la campaña va dirigida a específicamente a España o hay más países implicados. Para eso podemos echar mano de la telemetría de ESET donde comprobamos que, salvo algunas muestras detectadas en otros países durante las mismas fechas, la gran mayoría (en números relativos) se detectaron en nuestro país.

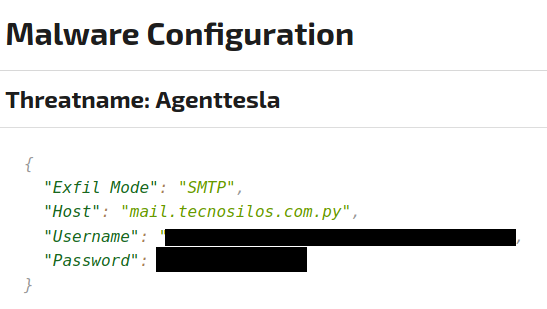

Esta relación entre las dos campañas se confirma cuando comprobamos que, en ambos casos se ha utilizado una variante del conocido malware Agent Tesla y analizamos el método de exfiltración de la información robada. Tanto en la campaña suplantando a DHL como en la que se suplanta la identidad de CaixaBank, los delincuentes han usado un servidor de correo comprometido perteneciente a una empresa en Paraguay. Así, los atacantes, consiguen obtener las credenciales robadas de forma sencilla y rápida.

Recordemos que la gran mayoría de las campañas protagonizadas por este tipo de amenazas van destinadas a obtener credenciales de servicios muy utilizados en empresas de todo tipo. Esto incluye credenciales de clientes de correo electrónico, clientes FTP, VPN o contraseñas de toda clase que estén almacenadas en navegadores de Internet.

Conclusión

El robo de credenciales supone solo la primera fase de un ataque, ya que los delincuentes pueden utilizarlas de varias formas para comprometer los datos y los fondos de la empresa. Por ese motivo es importante prestar atención a este tipo de campañas de correos maliciosos y contar con soluciones de seguridad que permitan detectarlos y bloquearlos antes de que lleguen a la bandeja de entrada de los empleados y puedan suponer un serio problema.