“Comprobante de transferencia” Cuidado con los correos que adjuntan spyware para robar credenciales

El envío de correos desde remitentes de confianza y que adjuntan algún tipo de fichero malicioso es algo que ya se ha convertido en habitual y que supone un serio problema para las empresas, especialmente las pymes. Para un usuario medio resulta difícil reconocer a simple vista si se encuentra ante un correo legítimo o si, por el contrario, los delincuentes tratan de aprovecharse de la confianza depositada en el remitente para infectar el sistema.

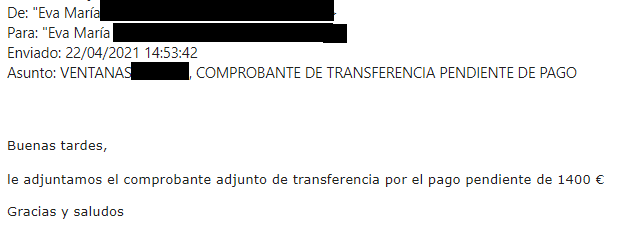

Email con comprobante

Los casos más difíciles de reconocer son aquellos en los que el remitente suele ser un cliente o proveedor de otra empresa, ya que este tipo de comunicaciones suelen ser frecuentes y es más fácil que el usuario que reciba el email baje la guardia. De hecho, al contrario que sucede con otros correos fraudulentos donde se suplanta la identidad de una empresa u organismo oficial, en casos como el que analizamos en este artículo los delincuentes suelen comprometer primero el servidor de correo de una empresa y proceden a enviar correos con adjuntos maliciosos con remitentes legítimos que pueden evitar algunos filtros antispam.

El mensaje, tal y como vemos en la imagen anterior, suele ser escueto y directo, mientras que el correo suele venir acompañado por la firma del empleado de la empresa desde cuya cuenta se envía el email (omitido en este ejemplo para conservar la privacidad de la empresa). De esta forma se le da mayor credibilidad, ya que el receptor de este correo lo único que ve es que desde una dirección conocida y con un correo aparentemente legítimo se le envía un fichero adjunto con un supuesto comprobante de pago, algo habitual en los departamentos de administración de la mayoría de empresas.

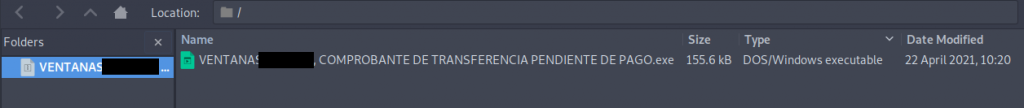

Sin embargo, al abrir el fichero comprimido que se nos envía adjunto al correo observamos como en lugar de un documento ofimático como pueda ser un PDF o una hoja de cálculo, contiene un archivo ejecutable.

Esto es una clara señal de alarma que, sin embargo, no pocos usuarios ignoran, ejecutando el fichero malicioso e iniciando la infección del sistema.

Impacto y objetivo de los delincuentes

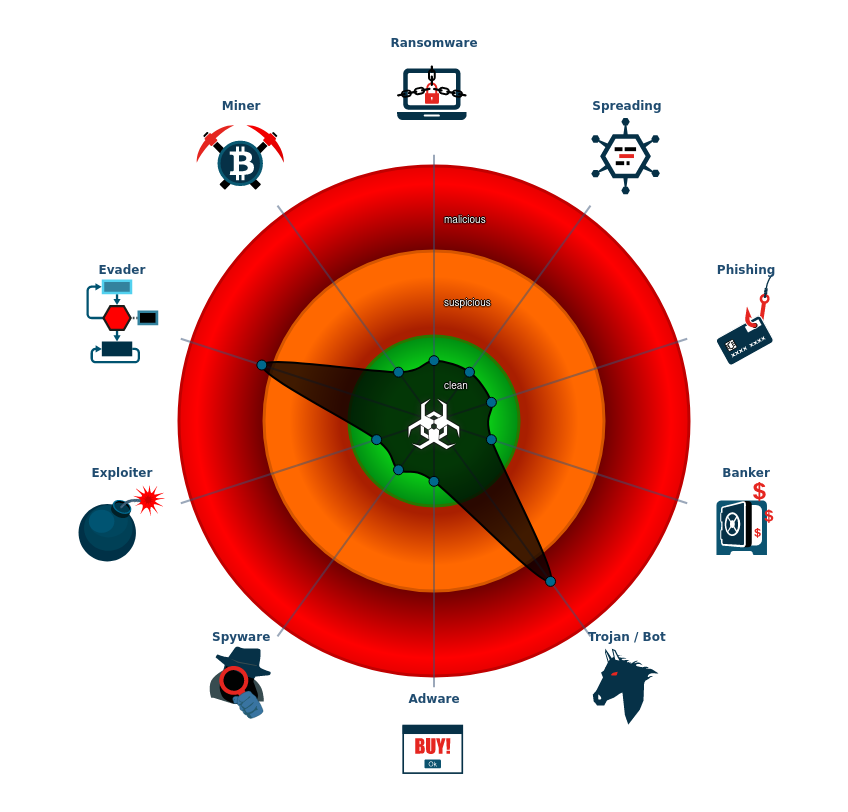

A la hora de ejecutar el malware en una sanbox controlada observamos como este tiene una funcionalidad de troyano que incorpora numerosos mecanismos de evasión para dificultar su análisis. De hecho, algunas detecciones nos indican que estaríamos ante una variante de GuLoader que también podrían coincidir con detecciones de CloudEye, puesto que el código de estas dos amenazas es prácticamente idéntico.

Este tipo de amenazas suelen estar relacionadas con la propagación de Spyware especializado en el robo de credenciales y otro tipo de información, como Formbook, Nanocore o Agent Tesla.

Las campañas de este tipo de malware que se vienen observando desde hace meses tienen como finalidad obtener estas credenciales de uso y acceso a servicios como el correo electrónico o VPNs. Los delincuentes obtienen las contraseñas almacenadas en aplicaciones instaladas en el sistema infectado como, por ejemplo, navegadores de Internet, clientes de email, clientes FTP o VPNs para, posteriormente, utilizarlas en ataques más peligrosos.

El problema actual y el motivo principal por el cual estas amenazas son tan frecuentes desde hace tiempo se explica tanto por la popularización del teletrabajo como por las técnicas, tácticas y procediminetos empleadas por los atacantes actualmente a la hora de robar y cifrar la información de sus víctimas. Si los delincuentes consiguen acceder a la red corporativa usando contraseñas previamente robadas, pueden realizar toda una serie de acciones maliciosas tratando de evitar ser detectados que pueden desembocar en el robo y cifrado de la información para, seguidamente, solicitar un rescate.

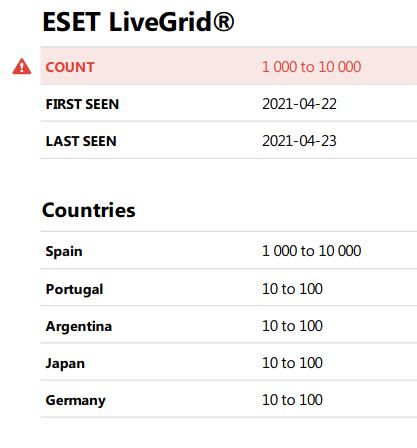

Con respecto al impacto de la amenaza analizada en este artículo, parece evidente que los objetivos se encuentran principalemnte en España, con alguna detección residual en otros países tan dispares como Portugal, Argentina, Alemania o Japón.

A finales de febrero de este mismo año detectamos una campaña similar dirigida a pymes españolas y, por lo visto durante las últimas semanas, no parece que este tipo de ataques vaya a disminuir a corto plazo. Por su parte, las soluciones de seguridad de ESET detectan esta amenaza como una variante del troyano Win32/Kryptik.HKNY.

Conclusión

Las empresas españolas, especialmente las pymes, tienen un serio problema con el manejo de la ciberseguridad, y eso es algo que los delincuentes van a seguir aprovechando, al menos mientras se siga pensando que la implementación de medidas de seguridad para proteger la información de la empresa es un gasto y no una inversión.