Filecoder: Secuestrando tus datos

El siguiente artículo es una traducción y adaptación del publicado por nuestro compañero Robert Lipovsky en el blog internacional de ESET We Live Security.

Los troyanos que cifran los ficheros de los usuarios y tratan de obtener un rescate de la víctima a cambio de una utilidad de descifrado no son nada nuevo, de hecho, han estado activos desde hace varios años. Estos cifradores de ficheros o Filecoders, tal y como los conocemos comúnmente, son la categoría mayoritaria de ransomware, siendo el otro tipo más común el scareware lockscreen, un tipo de ransomware que bloquea el sistema, muestra un mensaje diseñado para hacerse pasar por cuerpos y fuerzas de seguridad del estado y, de nuevo, solicitar un rescate para poder volver a acceder al sistema.

El motivo por el que estamos sacando a la luz este viejo asunto es que hemos notado un incremento significativo en la actividad de Filecoder en los pasados meses veraniegos y en este artículo esperamos contestar las múltiples cuestiones que estamos recibiendo sobre este asunto.

Las detecciones de ESET de esta categoría de malware son normalmente catalogadas como Win32/Filecoder, Win32/Gpcode o, en algunos casos como otroas familias de malware.

Estadisticas

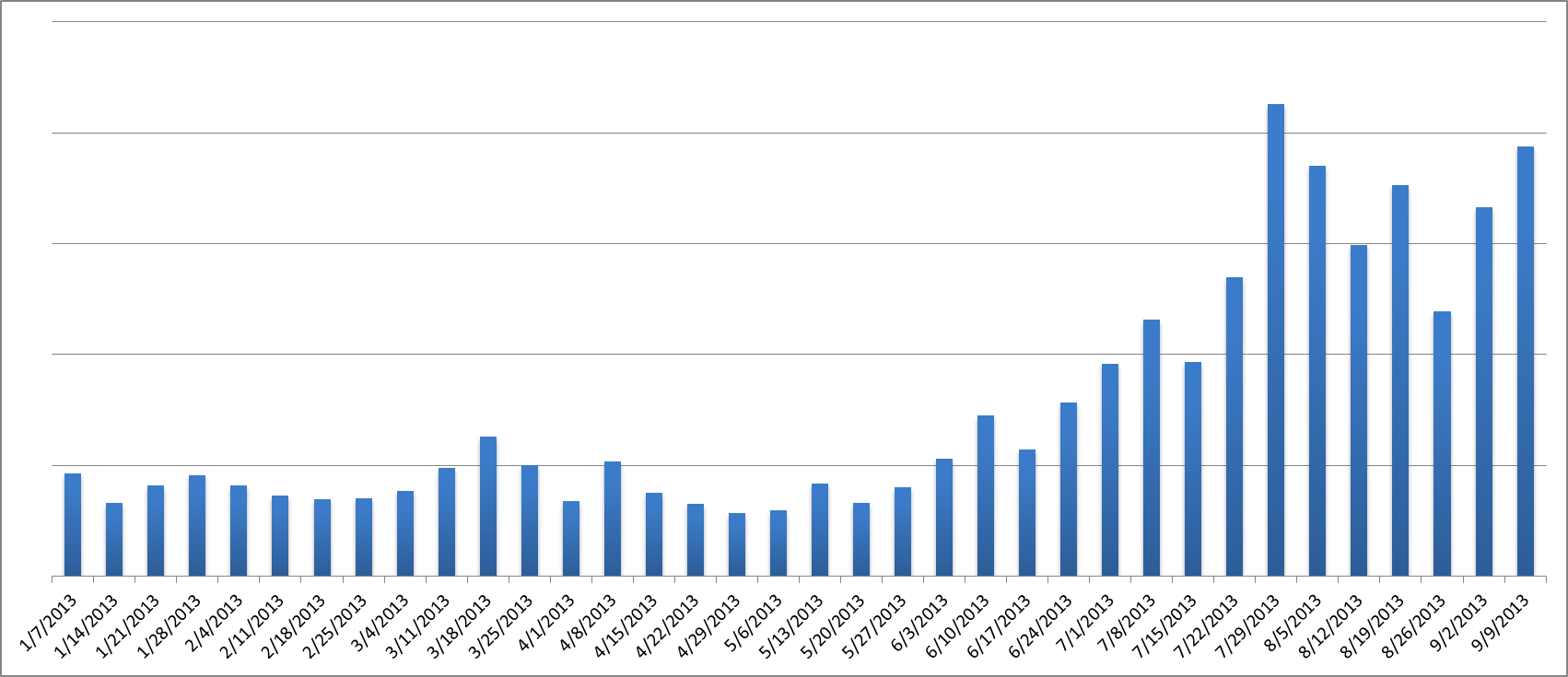

La telemetría de ESET LiveGrid® nos muestra que el número de detecciones semanales de Win32/Filecoder se han incrementado un 200% desde Julio de 2013 con respecto a las cifras comprendidas entre enero y junio de 2013.

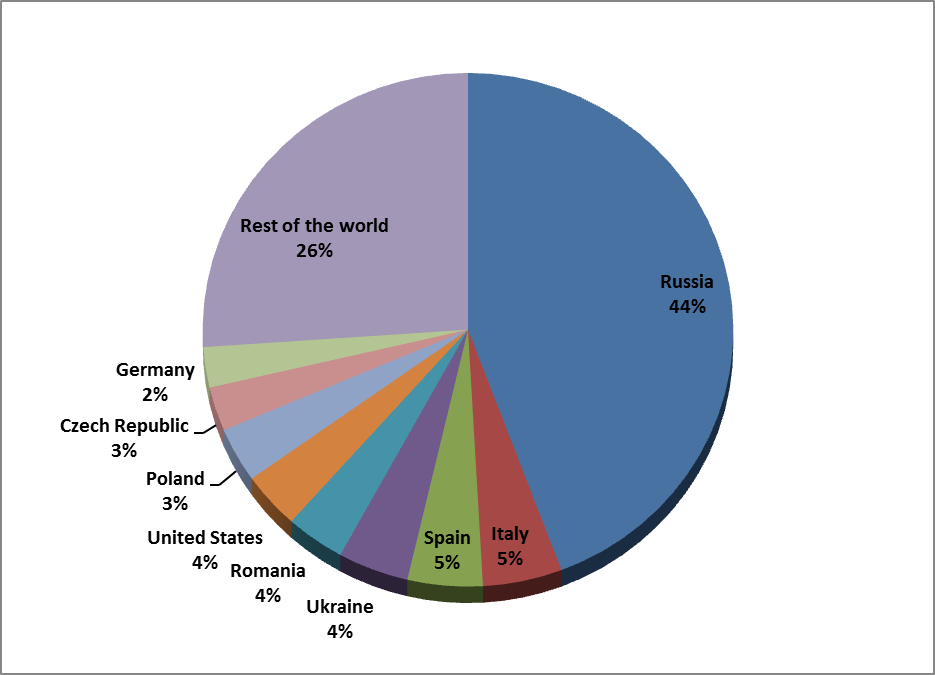

El país más afectado por estas familias de malware es Rusia, pero las campañas de propagación siguen activas en diferentes partes del mundo:

Vectores de infección

Como en el caso de otras familias de troyanos, los ciberdelincuentes que utilizan el ransomware Filecoder tienen una cantidad de métodos diferentes para conseguir instalar el malware en los sistemas de las víctimas:

- A través de descargas desde sitios que sirven malware

- A través de adjuntos en los correos electrónicos

- Instalación por otro troyano o backdoor (ver el primer caso de ejemplo a continuación)

- Instalación manual por el atacante a través de una infiltración RDP (ver el segundo caso de ejemplo a continuación)

- Otros vectores de infección comunes

En uno de estos casos hemos visto a Win32/Filecoder.Q (y posteriormente también a Win32/Filecoder.AA y Win32/Filecoder.W) propagarse usando backdoors, como la herramienta de acceso remoto R.A.T. Poison-Ivy. En este caso, a las víctimas se les envió este backdoor mediante correo electrónico y, en caso de ser engañados para ejecutar el malware, contactaban con el centro de mando y control en espera de recibir órdenes. A continuación el atacante enviaría el troyano Filecoder a la máquina infectada, el cual no se guardaría como un archivo en el disco duro ya que solo se ejecutaría en memoria.

También hemos visto varios casos en los que el atacante consiguió instalar el ransomware Filecoder en el sistema de forma manual a través de credenciales débiles de acceso al Protocolo de Escritorio Remoto (RDP). No contamos con la información suficiente para saber como ocurrió esta intrusión aunque puestros RDP expuestos, una infección previa con un keylogger o rompiendo una contraseña débil con fuerza bruta son solo algunas de las explicaciones posibles. N obstante, lo más importante es que en ese caso el atacante puede obtener acceso completo a la máquina objetivo como si estuviera sentado en el escritorio, desactivando cualquier protección antivirus y haciendo lo que quisiera, incluyendo la instalación de malware.

En alguno de estos casos, la instalación manual también es necesaria debido al hecho de que algunas variantes requieren algo de “interacción del usuario”, p.ej. al configurar la contraseña de cifrado.

Técnicas de cifrado

Tal y como mencionamos en la introducción, este tipo de ransomware es más peligroso que el más extendido “Virus de la Policía”, ya que también cifra los ficheros de la víctima, normalmente fotografías, documentos, música y otros ficheros. Se han observado una amplia variedad de técnicas y niveles de sofisticación en diferentes variantes a lo largo del tiempo:

- El cifrado puede ser implementado en el código del troyano o usando herramientas legítimas de terceros (p.ej. LockDir, archivos de WinRAR protegidos con contraseña, etc.)

- Algunas variantes cifran todo el archive, otras solo una parte (por ejemplo, cuando se usa un cifrado RSA más lento)

- Se han utilizado varios métodos para eliminar el archive original. En algunos casos el archivo limpio se elimina y puede ser recuperado utilizando herramientas de recuperación de datos. En otros casos el archivo se eliminó de forma segura (p.ej. utilizando la herramienta SDelete de Microsoft SysInternals) o simplemente sobreescribiéndolo.

Se utilizan diferentes métodos de cifrado:

También las claves de cifrado pueden estar:

- En el código del binario

- Introducidas manualmente (mediante línea de commando o un cuadro de diálogo cuando el atacante tiene acceso RDP a la máquina infectada)

- Generadas de forma aleatoria (utilizando varias funciones de generacion aleatoria) y enviadas luego al atacante.

Algunos ejemplos que se encuentran activos

Una familia de Filecoder que se ha estado propaganda a través de RDP y ha mejorado sus tácticas a través del tiempo también utiliza trucos de scareware y se presenta con el mensaje de “Anti-Child Porn Spam Protection” o perteneciente a la “ACCDFISA” (“Anti Cyber Crime Department of Federal Internet Security Agency”), agencia que, por supuesto, no existe. Podemos encontrar más información al respecto en el post que publicamos en nuestro blog hace unos meses. Aunque esta variante en particular, detectada por ESET como Win32/Filecoder.NAC, ha estado circulando por un tiempo, aun sigue activa.

Este troyano también destaca por la cantidad de dinero que solicita. Mientras otras muestras de esta categoría de malware normalmente solicitan sumasentre 100 y 200 euros, Win32/Filecoder.NAC ha llegado a solicitar 3000€. Esta elevada cantidad está relacionada con el hecho de que el atacante normalmente tiene como objetivo a empresas que pueden pagar mayores cantidades que usuarios particulares.

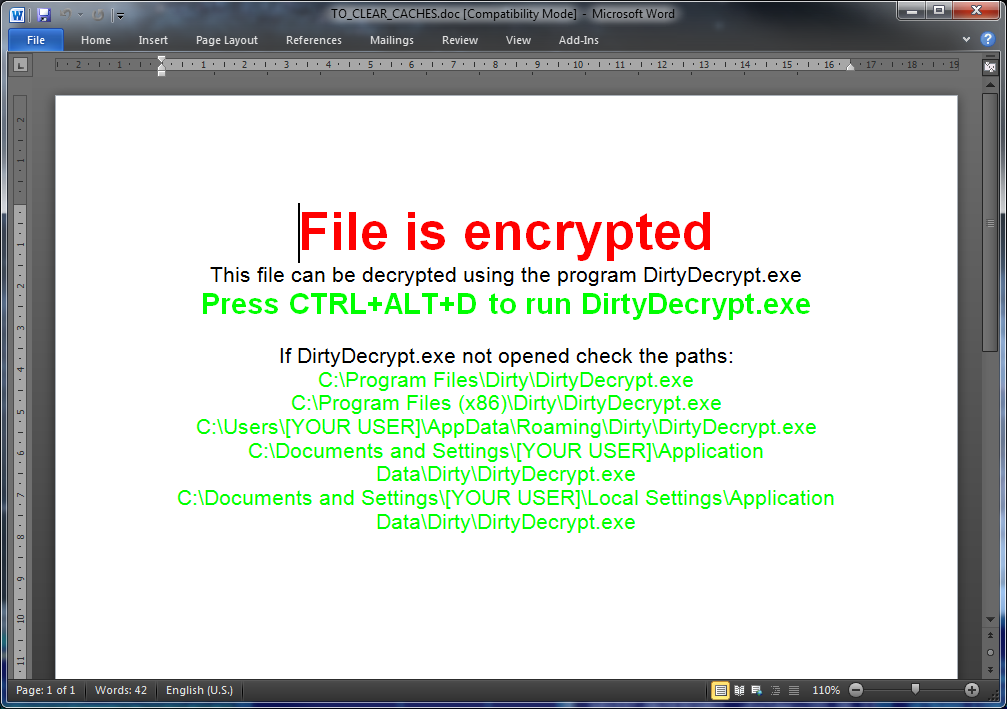

Win32/Filecoder.BH, también conocido como DirtyDecrypt, tiene un interesante método de mostrar la alerta de secuestro al usuario. Durante el proceso de cifrado, el contenido de los ficheros de imágenes, así como el de documentos se sobreescribe con un aviso segido por los bytes originales cifrados.

Otra variante reciente, Win32/Filecoder.BQ, intenta presionar a las víctimas mostrando una cuenta atrás mostrando lo que falta para que la llave de cifrado se borre permanentemente. Curiosamente, a las víctimas se les ofrece la posibilidad de pagar el rescate con Bitcoins, además de los métodos habituales de pago en casos de ransomware como MoneyPak o Ukash. Se pueden encontrar más detalles de esta variante en la Enciclopedia de Amenazas de ESET: Win32/Filecoder.BQ.

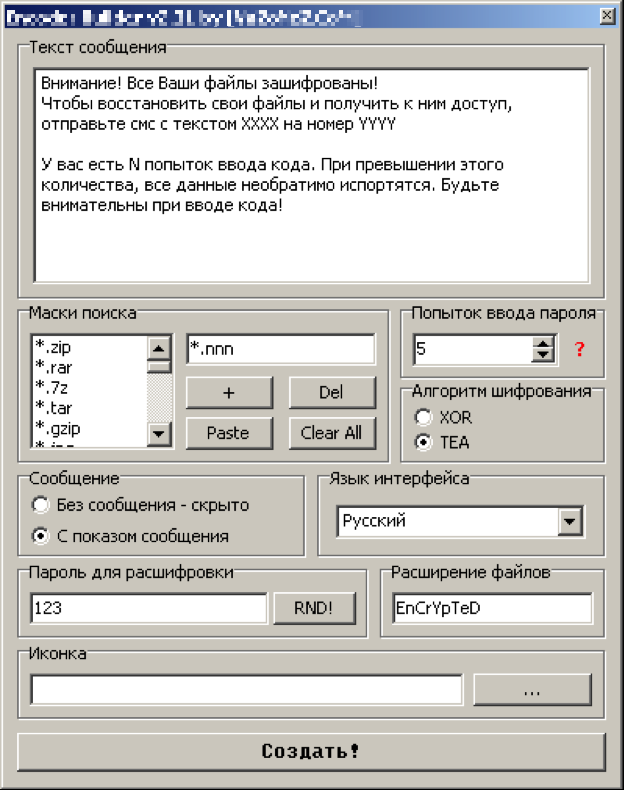

Algunas variants de Filecoder se diseñan usando una utilidad similar a las utilizadas en los casos de troyanos bancarios que se venden en foros underground. Este herramienta permite al atacante seleccionar que tipo de ficheros serán cifrados, el método de cifrado deseado, el mensaje de secuestro mostrado y varias opciones más.

Unos cuantos consejos

En algunos casos, cuando Filecoder utiliza un cifrado débil, una implementación defectuosa o almacena la contraseña de cifrado en algún sitio que puede ser recuperado, puede ser posible descifrar los ficheros. Desafortunadamente, en la mayoría de casos, los atacantes han aprendido a evitar estos errores y recuperar los ficheros cifrados si la clave de cifrado es casi imposible.

Si se requiere acceso remoto a un ordenador se deben tomar medidas de seguridad adecuadas. RDP no debería estar accesible desde Internet y debería utilizarse una VPN con doble factor de autenticación.

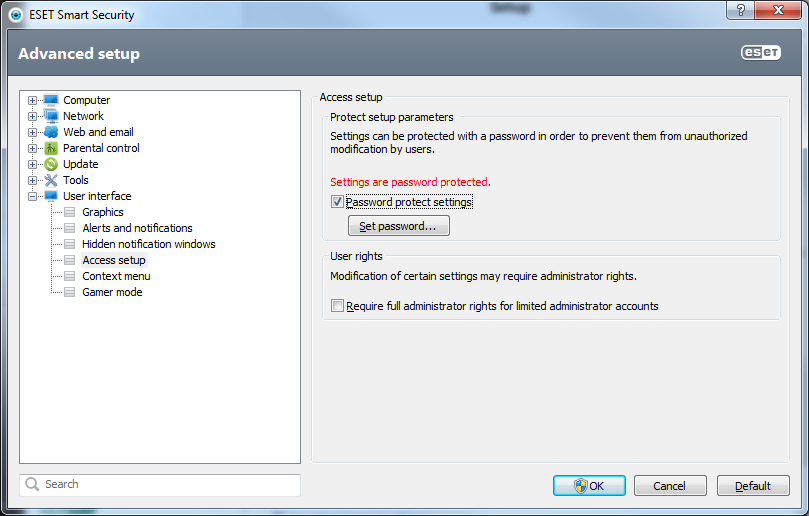

También es una Buena idea proteger con contraseña la configuración de la solución antimalware para evitar que un atacante la modifique.

El tradicional consejo de seguridad acerca de evitar corer riesgos y mantener el antivirus y todo el software actualizado también se aplica, pero en este caso es aún más importante realizar copias de seguridad regularmente.

Comentar

Lo siento, debes estar conectado para publicar un comentario.