Ingeniería Social – Phishing

La ingeniería social juega un papel fundamental en una gran cantidad de ciberataques. Podemos tener nuestro sistema fortificado y al día para mitigar vulnerabilidades, pero en muchos casos se nos olvida el elemento más importante: el ser humano.

Podemos definir la ingeniería social como la práctica de obtener información confidencial a través de la manipulación de usuarios legítimos.

Los principios de la ingeniería social son:

- Confianza. -El primer sentimiento es siempre de confianza hacia el otro.

- Autoestima. -A todos nos gusta que nos alaben.

- Deseo y curiosidad. -Son muy utilizados por los ciberdelincuentes.

- Deseo: nos podemos encontrar mensajes, correos o enlaces en redes sociales en los que se regalan entradas (teatro, conciertos, partidos deportivos, etc.) o bonos con dinero para canjear en algún establecimiento.

- Curiosidad: es un método muy utilizado por los ciberdelicuentes, crean distintas noticias en redes sociales con enlaces a vídeos o fotos a los que resulta difícil resistirse.

Normalmente van cargados de malware o redireccionan a encuestas, anuncios o páginas falsas con algún formulario para introducir datos si quieres ver las noticias o adquirir el regalo (entrada, bono, etc).

¿Cómo piensa el atacante?

Insider. -Es un atacante que tiene privilegios o nivel de confianza ligados a su trabajo, empleados, compañeros, familia. Su objetivo puede ser económico y venganza.

Ciberdelincuente. -Es un atacante que va a buscar toda la información necesaria para poder acceder a la zona “privada” de la víctima y desde ahí perpetrar diferentes ataques.

Estafadores. -Saben elegir a sus víctimas para manipular y poder realizar el engaño con gran habilidad.

Pero no siempre se usa la ingeniería social para fines maliciosos, también es utilizada por investigadores, profesionales del sector de la ciberseguridad o cazatalentos.

Ataques comunes

- Tailgating (Piggybacking). -Es utilizado cuando se quiere entrar a un lugar privado. El atacante seguirá a un individuo autorizado, dando la apariencia de ser escoltado legítimamente o unirse a una gran multitud autorizada para entrar, y pretender ser un miembro de la multitud.

- Dumpster diving o trashing. -Es una técnica de obtener información privada, que consiste en revisar la basura de la persona u organización a investigar.

- Eavesdropping. -Se trata de escuchar una conversación de forma secreta para recopilar información.

- Shoulder surfing. -Es una técnica de observación directa para intentar recopilar información confidencial.

- Office snooping. -Se trata de aprovechar la ausencia de un compañero en el trabajo, amigo para husmear en sus terminales.

- Bribing. -Consiste en sobornar al personal de la organización ofreciendo dinero u otros incentivos para obtener cualquier tipo de información o ventaja en el ataque.

- Baiting. -El atacante intentará poner algún cebo para poder sacar la información.

Ahora me voy a centrar en un ataque del que llevamos hablando mucho tiempo pero que no se consigue mitigar: PHISHING.

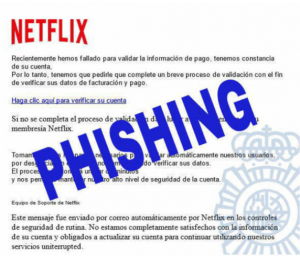

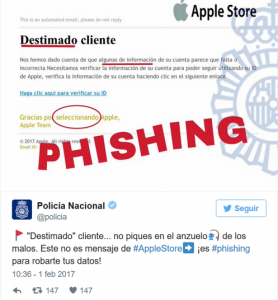

Phishing o suplantación de identidad es una modalidad de estafa con el objetivo de intentar obtener de un usuario sus datos, credenciales, cuentas bancarias, números de tarjeta de crédito, etc.

El estafador, conocido como phisher, se hace pasar por una persona o empresa en una aparente comunicación oficial electrónica, por lo general un correo electrónico, mensajería instantánea, redes sociales, incluso llamadas telefónicas.

Algunos tipos de Phishing

- Phishing Tradicional. -Está vinculado a la copia de un sitio conocido por la víctima, en el cual se cambia la dirección a donde llegan los datos ingresados. De este modo, el ciberdelincuente roba las credenciales ingresadas por la víctima, que pueden estar alojadas en texto plano en un archivo de texto o ser enviadas a alguna casilla de correo electrónico.

- Phishing Redirector. -Es un envío masivo de correos, no tiene un destinatario concreto. Es muy utilizado para obtener datos bancarios.

- Spear phishing. -En este caso está dirigido a personas o grupos reducidos. La campaña es más personificada y con un porcentaje mayor de víctimas. Consiste en crear un correo electrónico que aparenta ser de una persona o empresa conocida.

- Smishing SMS. -Se envían mensajes de texto alertando a la víctima de que ha ganado un premio. La víctima debe responder con algún tipo de código o número especial para validar su falso premio.

Para evitar ser víctima de phishing, os dejo algunos consejos:

- No respondáis a enlaces en correos electrónicos no solicitados.

- No abráis adjuntos de correos electrónicos no solicitados.

- No reveléis vuestras contraseñas

- No proporcionéis información confidencial por teléfono, correo electrónico, mensajería instantánea, etc.

- Comprobad si la URL es legítima.

- Tened actualizado el navegador.

- Utilizad antivirus y antiphishing.

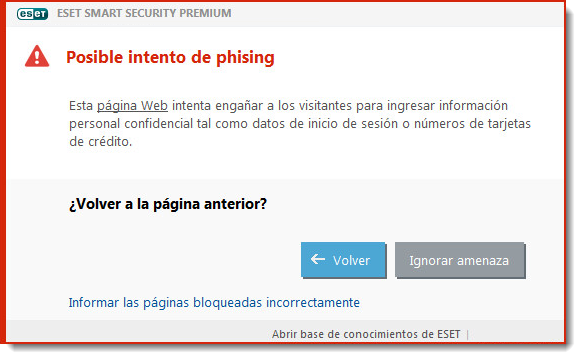

Nosotros en ESET tenemos una solución muy efectiva incluida en nuestros productos, que permite bloquear sitios web conocidos por distribuir contenido phishing.

Cuando accedáis a un sitio web de phishing, recibiréis la siguiente notificación en vuestro navegador web:

La tecnología antiphishing protege frente a intentos de acceder a contraseñas, información bancaria u otros datos sensibles por parte de sitios web falsos enmascarados en otros legítimos. Cuando el equipo del usuario intenta acceder a una URL, los sistemas de ESET la comparan con una base de datos de sitios de phishing conocidos. Si se encuentra una coincidencia, la conexión a la URL es abortada y se dispara un mensaje de alerta. En esta instancia, el usuario podrá optar por acceder al sitio bajo su propia responsabilidad o reportar la URL como un falso positivo de phishing.

La base de datos de antiphishing es actualizada por ESET de manera regular y el módulo antiphishing de ESET implementa algoritmos específicos y proactivos que inspeccionan el diseño visual de los sitios web con el fin de eliminar esos elementos parásitos en sus contrapartes originales. De esta manera es posible detectar formularios bancarios falsos.

Podéis encontrar más información de nuestros productos aquí.

¡Espero que os haya gustado!