La constante evolución del ransomware lo consolida como una de las amenazas más peligrosas

Si mencionamos cuáles son las amenazas informáticas que más preocupan a las empresas, seguramente el ransomware se encuentre en los primeros puestos. La idea de sufrir un ataque que deje inaccesible la información necesaria para continuar con el negocio y además robe esa información e incluso amenace con hacerla pública es una pesadilla por la que propietarios de empresas de cualquier tamaño no quieren pasar.

Echando la vista atrás

No podemos decir que el ransomware sea una amenaza nueva ya que llevamos varios años hablando de familias y variantes y, de hecho, las primeras amenazas consideradas como tal tienen ya 30 años. Sin embargo, el ransomware moderno ha experimentado una evolución muy importante en los últimos meses, convirtiéndose en una amenaza muy seria (más aun de lo que ya era) para todo tipo de empresas y organizaciones.

Si echamos la vista atrás un par de años veremos como desde finales de 2017 y casi todo 2018, el ransomware quedó relegado a un segundo plano por el auge de la criptominería no autorizada. Hemos de destacar, no obstante, que el ransomware de esa época atacaba de forma prácticamente indiscriminada a empresas y particulares y se limitaba casi siempre a cifrar los archivos que pudieran contener información importante para, seguidamente, solicitar un rescate.

Con respecto a dichos rescates, las cantidades que se solicitaban hace unos años no tienen nada que ver con las que se piden ahora a las empresas que se ven afectadas. Hemos visto incrementos sustanciales en el precio de los rescates que solicitan los delincuentes actualmente que llegan a multiplicar por 10 (o incluso por más) las cantidades que se pedían hace un par de años.

Puesta al día

Una de las mayores evoluciones que ha sufrido el ransomware con respecto a las muestras que observábamos hace unos años ha sido la implantación del modelo de ransomware como servicio (o RaaS por sus siglas en inglés). Este modelo fue usado con mucho éxito por los operadores detrás de GandCrab hasta su retirada a mediados de 2019 y se basa en un sistema de afiliados en el que estos últimos pagan una comisión a los desarrolladores del ransomware por obtener nuevas variantes y otros servicios que los ayuden a cometer sus acciones delictivas.

Pero la retirada de GandCrab solo supuso la aparición de nuevos actores que querían su trozo del pastel, y así, desde hace un año hemos visto como han ido apareciendo familias como REvil (también conocida como Sodinokibi o Sodin, y de la que no pocos sospechan que detrás se encuentran los mismos creadores de GandCrab), Ryuk (una de las amenazas más desplegadas por Emotet), Netwalker, Ragnar o Maze, por nombrar solo unas cuantas.

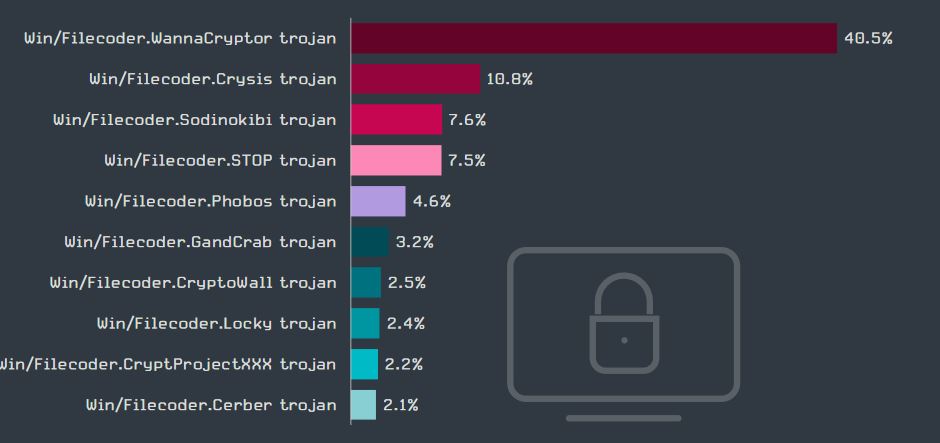

Tampoco debemos olvidar otras variantes que no suelen tener un gran impacto en empresas por ser menos elaboradas pero que, por eso mismo, son detectadas en mayor número. Estaríamos hablando de variantes de ransomware más antiguo como WannaCry o Crysis, que en pleno 2020 siguen liderando el ranking de detecciones.

Mejora de las técnicas usadas

Uno de los puntos destacados del ransomware actual es la mejora que se ha observado en las tácticas, técnicas y procedimientos utilizados por los operadores de ransomware. Se ha pasado de utilizar técnicas más o menos sencillas como adjuntos o enlaces incrustados en correos electrónicos a métodos más sofisticados (pero sin dejar de usar por completo los anteriores).

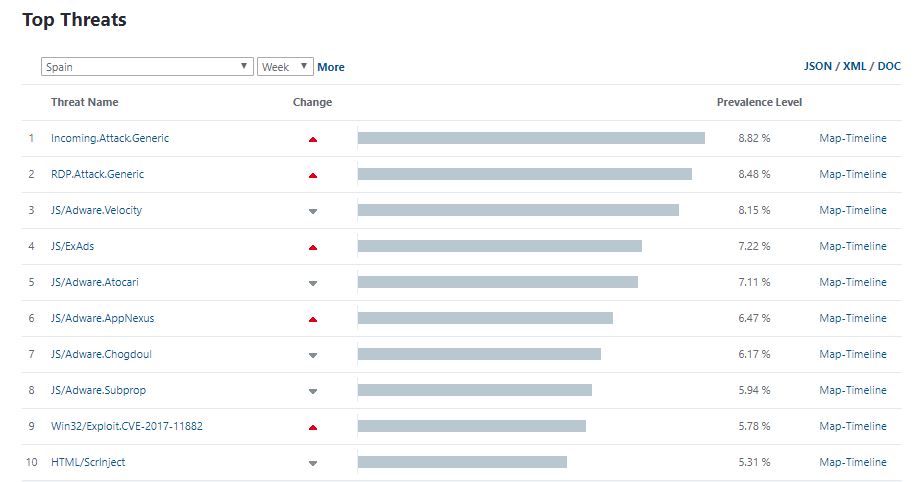

Así pues, en los incidentes de ransomware que observamos actualmente podemos ver numerosos vectores de ataque, donde el email se sigue usando en algunos casos como en los de phishing dirigido, pero también se observa la utilización de kits de exploits que descargan y ejecutan ransomware (y otras amenazas) al acceder a un enlace y, sobre todo, ataques mediante RDP (Protocolo de Escritorio Remoto), algo a lo que ha ayudado el teletrabajo forzado desde el inicio de la pandemia.

Algunas fuentes señalan un incremento del 40% de ataques relacionados con ransomware durante 2019 y, los datos obtenidos por ESET y mostrados en el informe correspondiente al primer trimestre de 2020 parecen corroborarlos. Además, desde finales de 2019 se empezó a popularizar una tendencia que consiste, no solo en cifrar la información de la empresa atacada sino de robarla y amenazar con hacerla pública si no se cede al chantaje.

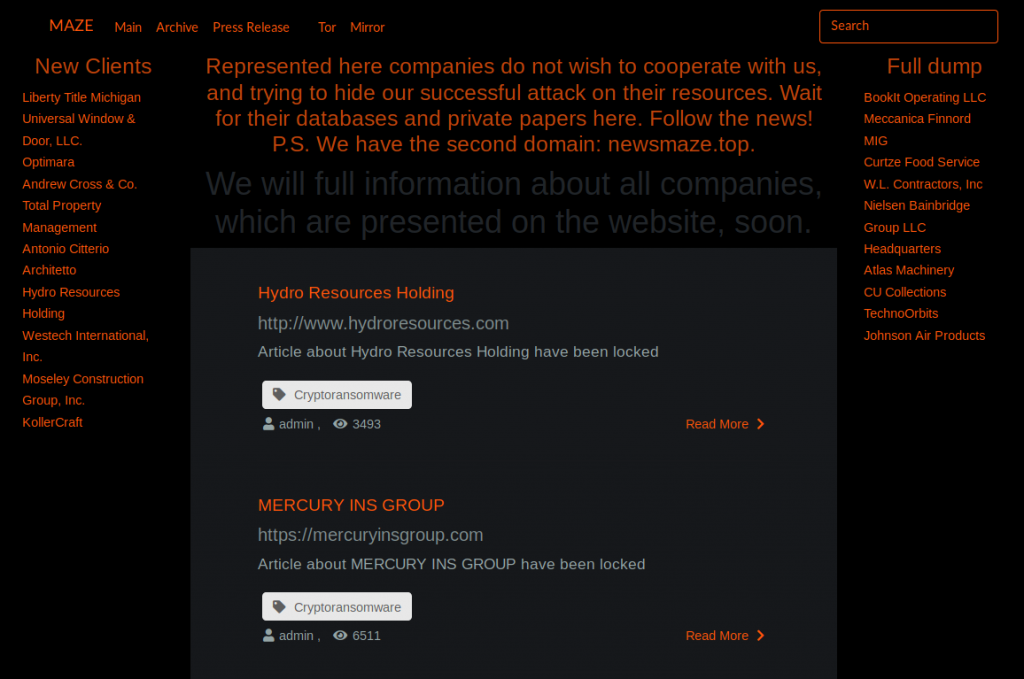

Existen numerosas familias de ransomware que aplican esta táctica, con variantes destacadas como Maze. Algunas de ellas cuentan con web propia donde van publicando la información robada a aquellas empresas que no han pagado el rescate. Esta medida de presión parece surtir efecto, ya que las cantidades solicitadas no dejan de aumentar y algunas investigaciones indican que, durante el primer trimestre de 2020, la media se situaría en más de 100.000 euros.

Ataques avanzados

Por si todo lo anterior fuera poco, se han observado ataques muy elaborados a algunas empresas que usan técnicas reservadas habitualmente a las APTs. En estos casos, los operadores del ransomware han llegado incluso a comprometer la cadena de suministro de la empresa objetivo, atacando primero a alguno de sus proveedores para conseguir el acceso a la red corporativa.

También se han observado incidentes donde los atacantes han conseguido comprometer la seguridad de un MSP para, seguidamente, acceder a varias empresas que tenían en su punto de mira, e incluso se han utilizado vulnerabilidades 0-day para conseguir sobrepasar las defensas.

Una vez dentro de la red corporativa objetivo, los atacantes comienzan una fase de reconocimiento y movimiento lateral para intentar acceder a aquellos sistemas que contienen la información más interesante. Esto se realiza con herramientas conocidas como Mimikatz, el framework Metasploit o alguna más especializada y usadas por algunos grupos criminales (pero también por profesionales de la auditoría y Red Teams), como Cobalt Strike o Empire.

Una vez se ha identificado la información confidencial más crucial, los atacantes proceden a sustraerla y, cuando ya tienen los datos que quieren, la cifran y solicitan el rescate. Todo esto se realiza en operaciones que pueden durar días o incluso varias semanas, operando sin ser detectados y consiguiendo persistencia en aquellos sistemas a los que consiguen acceder.

Conclusión

No cabe duda que esta profesionalización paulatina que ha experimentado el mundo del ransomware está provocando importantes quebraderos de cabeza a empresas y organizaciones de todo el mundo. Por ese motivo es importante tomar las medidas adecuadas para detectar este tipo de ataques, bloquearlos, monitorizar posibles intentos de acceso no autorizado a redes corporativas y contar con una solución de copia de seguridad lista para ser restaurada en caso de que todo lo anterior falle.