Email suplanta al Ministerio del Interior para descargar troyano bancario

Si repasamos cuales están siendo las amenazas más activas durante las últimas semanas, los troyanos bancarios estarían, sin duda alguna, entre los primeros puestos. Las campañas de propagación de este tipo de malware no dejan de sucederse y utilizan todo tipo de estratagemas para conseguir su objetivo, aunque eso implique suplantar al Ministerio del Interior y utilizar la web de un hospital español para alojar malware.

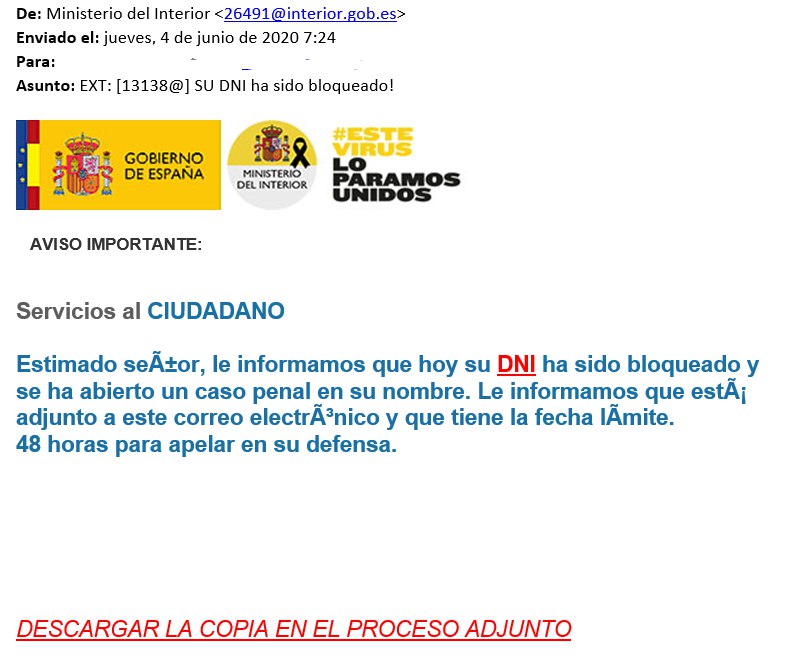

Correo alertando de un bloqueo del DNI

Como siempre, los delincuentes tratan de utilizar un gancho lo suficientemente potente para tratar de convencer a los usuarios que reciben sus correos de que deben descargar los archivos maliciosos que han preparado. En esta ocasión, se ha suplantado nada menos que al Ministerio del Interior (incluso en el remitente del email) aunque se pueden observar fallos en la redacción del mensaje a la hora de intentar representar acentos o la letra “ñ” (errores muy típicos cuando el mensaje lo redacta usando una codificación de caracteres que no es la española).

Así mismo, el uso de logotipos oficiales e incluso el lazo negro por los 10 días de luto declarados por el Gobierno, junto a la etiqueta empleada para hacer frente a la covid-19 en sus comunicaciones, demuestran que los delincuentes están al tanto de la situación en nuestro país y consiguen hacer más creíble este tipo de emails.

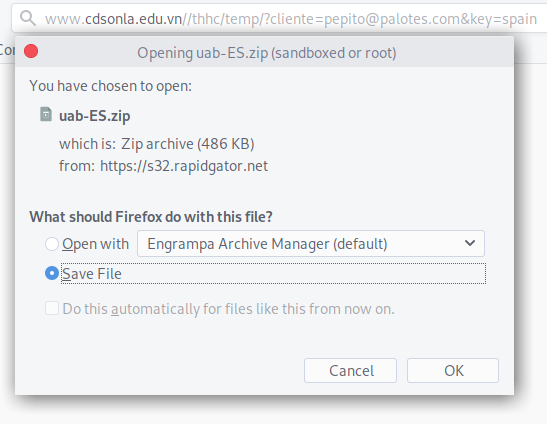

En este mensaje se indica que nuestro DNI ha sido bloqueado y que se va a empezar un caso penal en nuestro nombre, indicándonos que hay más información adjunta al mensaje. Sin embargo, lo que encontramos es un enlace de descarga, enlace que nos redirigirá a una web que nada tiene que ver con el Ministerio del Interior puesto que está alojada en Vietnam. Es en esa web donde se nos ofrece la descarga de un archivo comprimido. Solo viendo el formato utilizado para nombrar ese fichero ya nos hace recordar a campañas anteriores de cierto troyano bancario de origen brasileño.

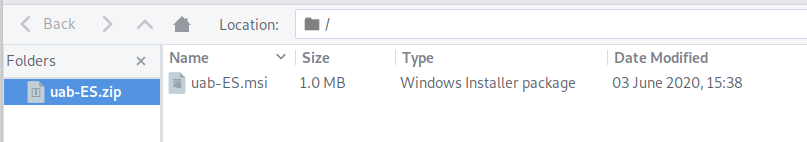

Este archivo comprimido descargado contiene en su interior un fichero .msi, encargado de ejecutar la primera fase del ataque. El uso de este tipo de ficheros (paquetes de instalación de Windows) se ha vuelto muy común durante los últimos meses, especialmente por los creadores de troyanos bancarios originarios de Brasil.

Ejecución del malware

Para comprobar que acciones y conexiones realiza este malware vamos a proceder a analizarlo de forma dinámica, ejecutándolo en un entorno controlado o Sandbox. Al ejecutarlo podemos ver como el malware procede a mostrarnos una ventana característica de los paquetes de instalación de software en Windows.

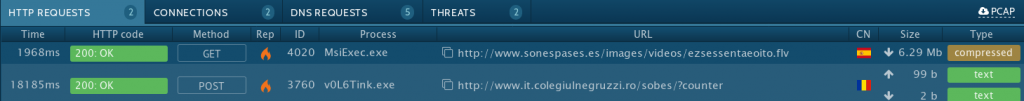

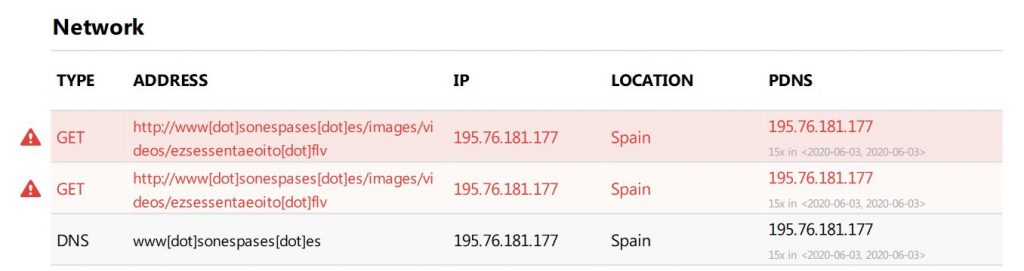

Sin embargo, mientras el usuario está observando esta ventana, el malware empieza a realizar conexiones a URLs que los delincuentes han comprometido para alojar más código malicioso. Especialmente preocupante es una de esas URLs ubicada en España, ya que pertenece a la web de un hospital de Palma de Mallorca.

En el análisis realizado por el servicio de inteligencia de amenazas de ESET comprobamos como esa URL está, efectivamente, alojando código malicioso.

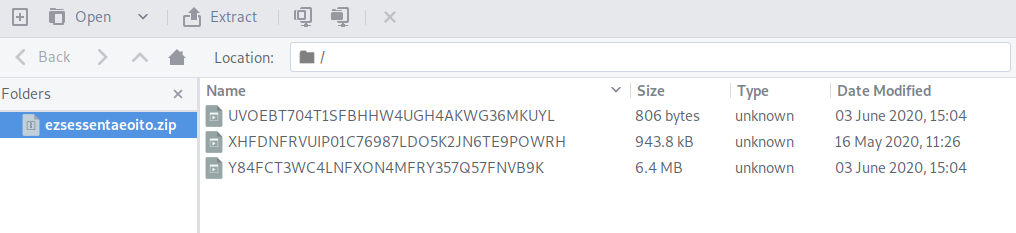

Si procedemos a descargar ese archivo malicioso alojado en la web del hospital vemos como la extensión del mismo es .flv, extensión utilizada normalmente por los archivos Flash Video. No obstante, esta extensión no es la auténtica y ha sido modificada por los delincuentes para que el fichero utilizado no levante sospechas en la web comprometida.

La extensión real de este archivo es .zip y, si la modificamos podremos ver que contiene otros tres archivos en su interior pertenecientes a la segunda fase de este malware.

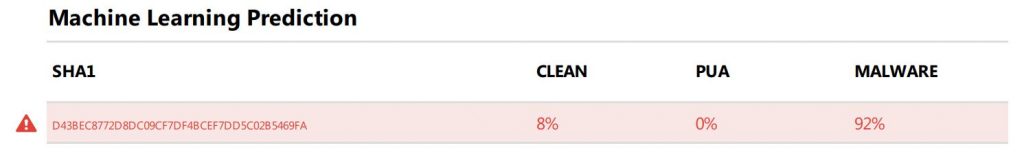

A la hora de identificar estos archivos, vemos como el propio motor de aprendizaje automático ya los detecta como sospechosos en un elevado porcentaje, indicativo de que forman parte de esta campaña de propagación de malware.

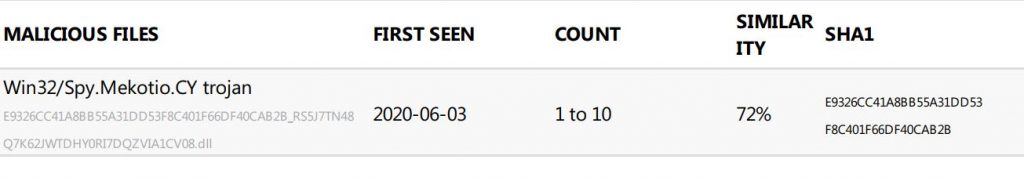

En lo que respecta al tipo de malware al que nos estamos enfrentando, observamos que, tras revisar el vector de ataque, la forma que tiene de ejecutarse en el sistema y otros indicativos como el nombre del fichero .flv descargado en la segunda fase y la detección por machine learning, nos encontraríamos ante una nueva variante del troyano bancario brasileño Win32/Spy.Mekotio.CY.

Conclusión

Campañas como la que acabamos de analizar demuestran que los delincuentes siguen ingeniándoselas para tratar de conseguir nuevas víctimas. Llevamos varios meses observando y analizando muestras de troyanos brasileños que tienen a España como uno de sus principales objetivos y, aun así, siguen picando nuevos usuarios en este tipo de trampas. Es necesario que los usuarios estén bien protegidos frente a estas y otras amenazas para evitar ponérselo fácil a los delincuentes y, desconfiar de aquellas comunicaciones por email no solicitadas, vengan de donde vengan y especialmente si adjuntan un archivo o enlace que no hemos solicitado.

Indicadores de compromiso

Enlace descarga archivo «uab-ES.msi»

hxxp://www.cdsonla.edu[dot]vn//thhc/temp/

SHA1: 4d9830cfb4ea358a063a475ec18e601e756be77c

Peticiones DNS

www.sonespases[dot]es

api.bing[dot]com

www.it.colegiulnegruzzi[dot]ro

Conexiones

IP 195.76[dot]181.177

IP 217.73[dot]168.33

Peticiones HTTP/HTTPS

URL hxxp://www.sonespases[dot]es/images/videos/ezsessentaeoito.flv

URL hxxp://www.it.colegiulnegruzzi[dot]ro/sobes/?counter

Contenido fichero ezsessentaeoito.flv:

Fichero: UVOEBT704T1SFBHHW4UGH4AKWG36MKUY

SHA1: 6C9FED9B46CFD4D8582624633A49B0255975A4A2

Fichero: XHFDNFRVUIP01C76987LDO5K2JN6TE9P

SHA1: B12DA9CB5D024555405040E65AD89D16AE749502

Fichero: Y84FCT3WC4LNFXON4MFRY357Q57FNVB9

SHA1: D43BEC8772D8DC09CF7DF4BCEF7DD5C02B5469FA