Usan factura de DHL para intentar robar credenciales almacenadas en aplicaciones

Además de campañas recurrentes como las protagonizadas desde hace meses por los troyanos bancarios con origen en Latinoamérica, otra de las amenazas que vemos repetirse cada cierto tiempo son aquellas que buscan robar credenciales almacenadas en varias aplicaciones de uso común, amenazas que suelen propagarse usando un correo como el que analizamos a continuación.

Otro correo de DHL

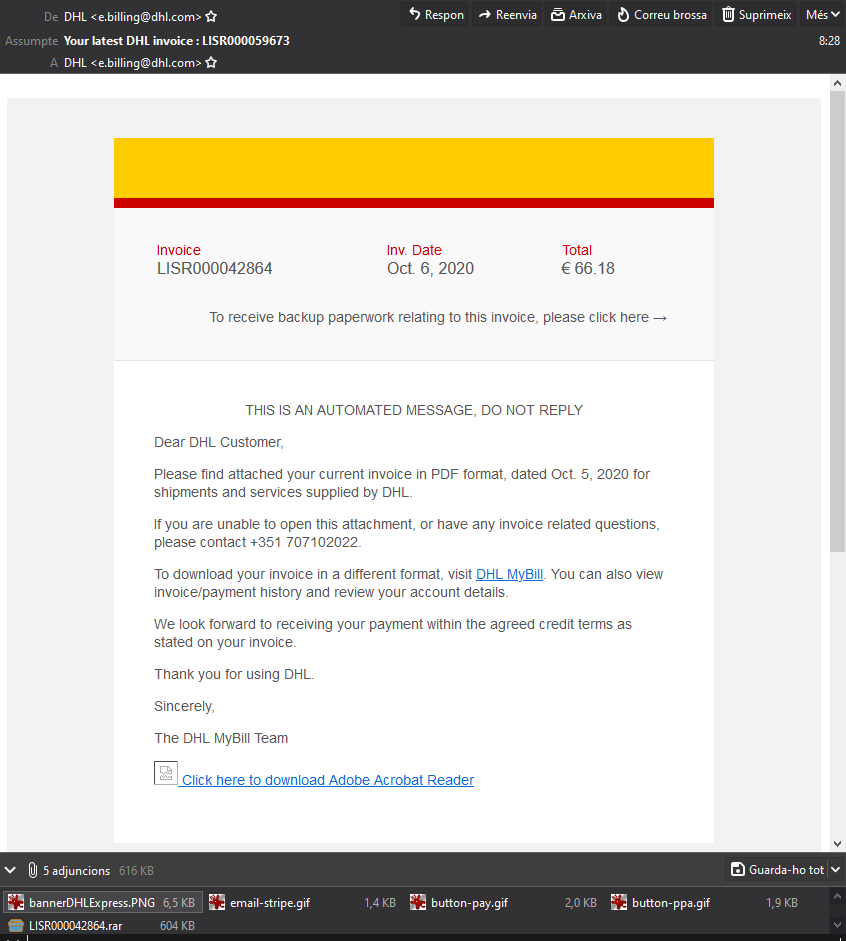

Curiosamente, muchos de los correos que han empleado los delincuentes en las campañas observadas en los últimos meses han suplantado la identidad de la empresa de mensajería DHL. Además, hemos podido ver como estos correos se enviaban tanto en inglés como en español, por lo que podemos deducir que algunas de estas campañas están más dirigidas que otras.

El correo recibido recientemente en nuestro laboratorio está redactado en inglés y utiliza como remitente una dirección dhl.com, aunque es sabido que estas direcciones de correo se pueden suplantar fácilmente. Sabiendo que aún hay bastantes usuarios que no van a desconfiar de un remitente conocido, los delincuentes han redactado un correo en el que se hace mención a una supuesta factura adjunta al email.

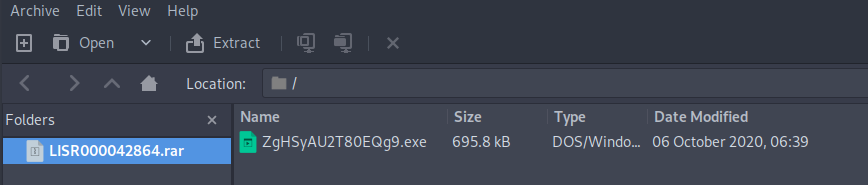

Esta supuesta factura se encuentra en un archivo comprimido en formato RAR que, al ser abierto, revela su verdadero contenido en forma de fichero EXE con ciertamente mala pinta. Esta estrategia puede parecer básica y rudimentaria, pero si los delincuentes la siguen utilizando es porque sigue dando resultado.

Y es que aún hay muchos usuarios que no tienen habilitada la opción de ver las extensiones de los archivos en sus sistemas Windows, no saben reconocer y distinguir una extensión de otra (aunque son muchos los tipos de ficheros que se pueden utilizar para propagar malware) o, directamente, les importa poco la seguridad de sus sistemas y ejecutan todos los ficheros a los que tienen acceso.

Robo de credenciales

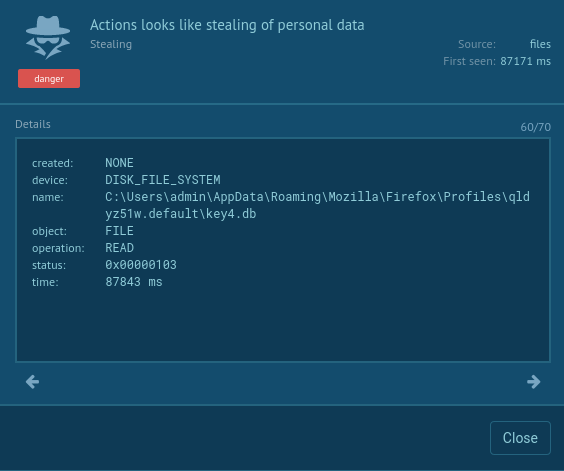

Tal y como hemos visto en anteriores ocasiones, la finalidad de esta amenaza es la de obtener credenciales almacenadas en varias aplicaciones de uso cotidiano como puedan ser navegadores de Internet, clientes de correo electrónico o FTPs y VPNs. El malware busca las aplicaciones de este tipo que estén instaladas en el sistema y accede a los archivos utilizados para guardar las credenciales almacenadas por el usuario.

Además del beneficio directo de robar credenciales de los usuarios (pudiendo venderlas posteriormente en grandes packs), hemos de tener en cuenta que muchas de estas credenciales pueden ser utilizadas en ataques dirigidos con consecuencias más graves.

Pongamos por ejemplo que los delincuentes consiguen robar las credenciales del correo corporativo de un usuario de una gran empresa. A partir de este punto, los atacantes pueden preparar un ataque usando la cuenta comprometida para tratar de convencer a un compañero de la misma empresa para que pulse sobre un enlace malicioso o abra un adjunto infectado.

De la misma forma, con la obtención de las credenciales de la VPN o del cliente FTP usados por la víctima para acceder a los recursos internos de la empresa, los atacantes pueden comprometer seriamente la red corporativa, ya sea robando información confidencial, cifrando estos datos con un ransomware o ambas cosas.

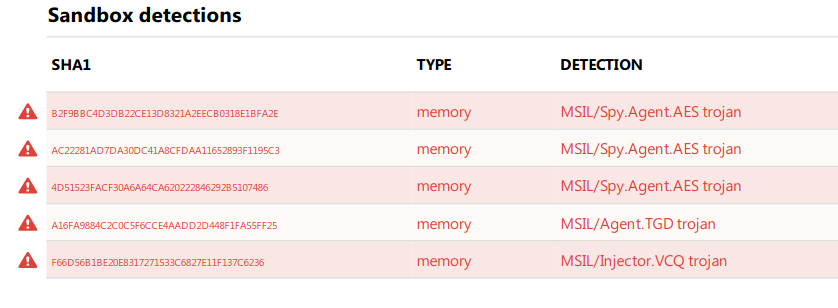

En lo que respecta a la detección de esta amenaza, podemos ver como las soluciones de ESET detectan el archivo ejecutable comprimido dentro del RAR adjuntado al correo como una variante del troyano MSIL/Kryptik.YBH. Sin embargo, podemos ver como, tras su ejecución, también se detectan en memoria otras infecciones que son las responsables de realizar este robo de información.

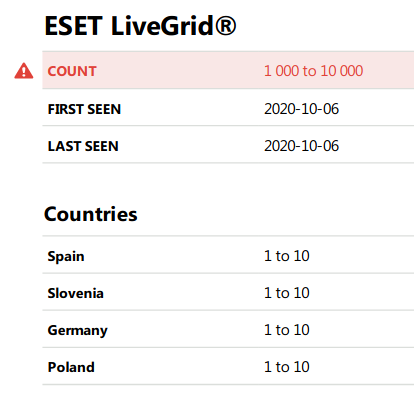

Además, si echamos un vistazo a la propagación de esta amenaza podemos ver como esta campaña en concreto se está centrando en varios países europeos, siendo España uno de ellos. También se observa un nivel de propagación bastante elevado, lo que delataría una campaña de spam masivo buscando el mayor número de víctimas en lugar de un ataque más dirigido a un país o usuarios en concreto.

Conclusión

Vemos como este tipo de mensajes propagando un tipo de amenaza en concreto se sigue repitiendo cada pocas semanas. Esto podría indicar que los delincuentes siguen muy interesados en conseguir credenciales que después puedan reutilizar, a la vez que demuestra que queda mucho trabajo por hacer en materia de concienciación en ciberseguridad, empezando por contar con una solución de seguridad efectiva contra el malware.

![[Podcast] Troyanos gubernamentales](https://blogs.protegerse.com/wp-content/themes/point_new/images/smallthumb.png)