Emails con burofax y facturas: las plantillas preferidas de los delincuentes ultimamente

Siguiendo con la saga de los troyanos bancarios con origen en América Latina, una de las características que venimos observando desde hace meses es la reutilización de las plantillas de correo, aunque estas van cambiando cada cierto tiempo. Desde hace unas semanas, entre las plantillas más usadas en los correos maliciosos usados para propagar estas amenazas encontramos las dos que vamos a analizar a continuación.

Burofax Online

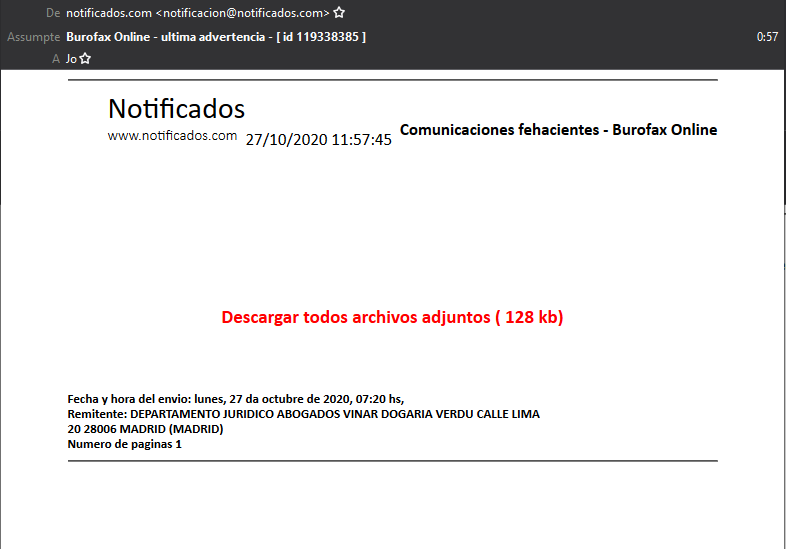

Hace unas semanas descubrimos un correo usando una plantilla que no habíamos visto hasta ese momento para propagar troyanos bancarios con origen en Latinoamérica. Se trataba de un supuesto burofax online que suplantaba la identidad de un servicio de estas características que existe realmente, para tratar de ganarse la confianza de los usuarios que reciben estos correos y conseguir que pulsen sobre el enlace proporcionado.

Desde entonces hemos visto que los delincuentes han reutilizado esta plantilla como, por ejemplo, en una nueva campaña detectada durante la pasada madrugada. En esta campaña podemos observar que el remitente suplantado por los delincuentes es el mismo que en la primera plantilla, la fecha se ha actualizado y el despacho de abogados utilizado como gancho es el mismo, incluso podemos ver como se les ha escapado alguna palabra en portugués (lo que delata el origen real de estos correos). Lo que no vemos en este ejemplo es el código de barras que se utilizó en ocasiones anteriores y que daba mayor credibilidad a estos correos.

Descarga, ejecución y detección del malware

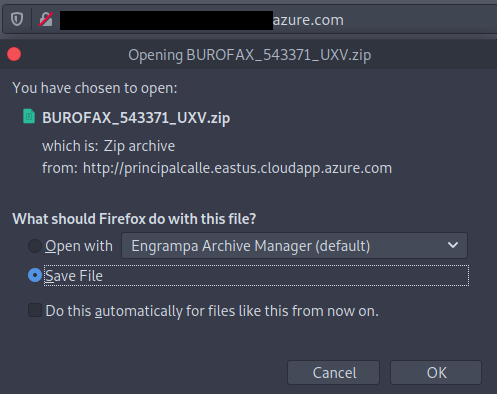

La cadena de ejecución es la típica en estas campañas con una primera fase donde se descarga un fichero ZIP alojado en algún servicio en la nube. En esta ocasión los delincuentes utilizan el servicio Azure de Microsoft para alojar el archivo BUROFAX_543371_UXV.zip, tal y como vemos en la imagen a continuación.

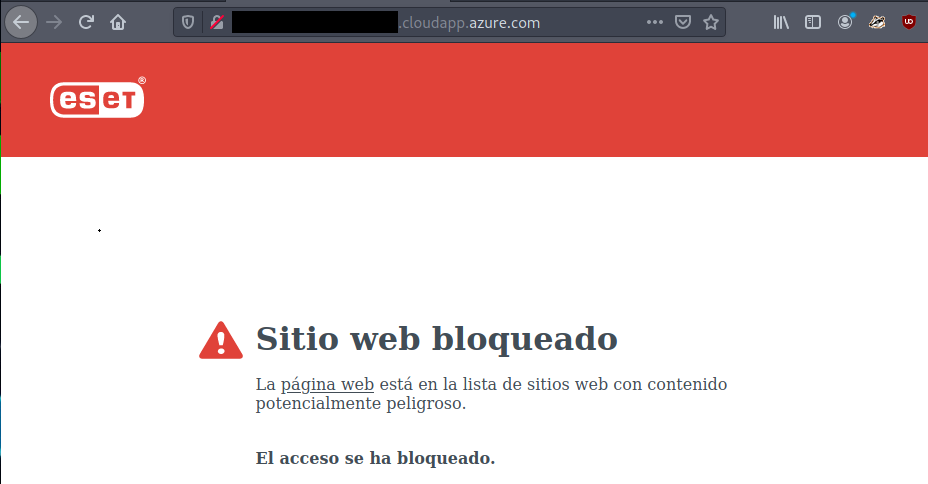

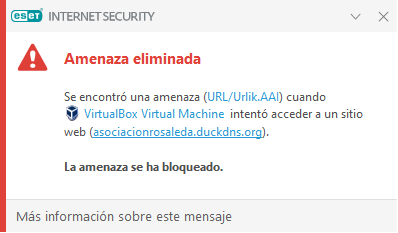

En caso de contar con una solución de seguridad de ESET instalada en el dispositivo, al intentar descargar este archivo comprimido se nos alertará mostrando una ventana con un mensaje que indica que el sitio web ha sido bloqueado al detectarse que ese enlace redirige a la descarga de un archivo potencialmente peligroso.

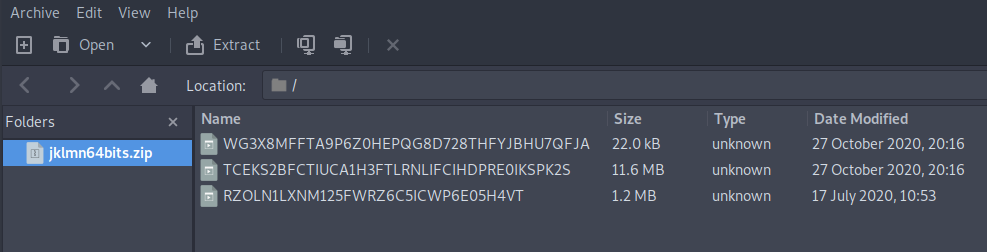

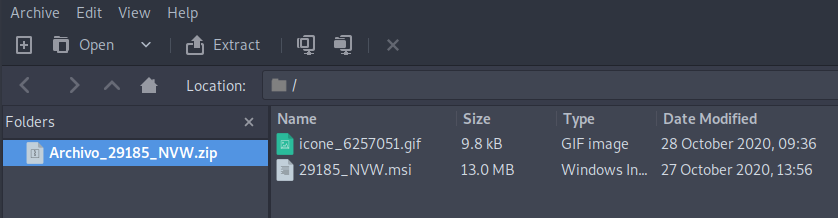

En caso contrario se procede a la descarga o apertura del fichero ZIP donde, una vez abierto, los usuarios encontrarán los dos ficheros habituales tan característicos de estas campañas. Se trata, nuevamente, de un archivo GIF y de otro MSI, responsable de iniciar la ejecución de la siguiente fase de la infección.

A su vez, el fichero MSI contacta con una URL preparada por los delincuentes para descargar otro fichero comprimido, detectando si el sistema operativo utilizado es de 32 o 64 bits. Dentro de este archivo se encuentran a su vez otros tres que siguen el esquema habitual de esta amenaza.

Uno de los archivos pertenece al instalador del lenguaje de programación AutoHotkey, el otro es un script AutoIT detectado por las soluciones de ESET como el troyano Win32/AHK.CU, y, por último, tenemos el fichero que contiene el troyano Win64/Spy.Mekotio.H en sí.

Factura pendiente

El otro correo recibido durante la pasada madrugada sigue un esquema similar al que acabamos de revisar, con un asunto que hace referencia a una supuesta factura pendiente de pago (sin mencionar nada más) y proporcionando un enlace a la descarga de un fichero preparado por los delincuentes.

De la misma forma que hemos visto en el caso anterior, si se cuenta con una solución de seguridad de ESET, el enlace proporcionado en el email será detectado como malicioso y el acceso a su contenido será bloqueado.

En caso contrario, se procederá a la descarga de un archivo comprimido que vuelve a contener un archivo GIF y otro MSI. A estas alturas es fácil reconocer ante qué tipo de campañas y a qué malware nos enfrentamos simplemente analizando la cadena de infección aunque, tal y como hemos observado en ocasiones anteriores, es posible que algunas de las tácticas e incluso plantillas de correo observadas propagando estos troyanos bancarios sean reutilizadas con otros propósitos.

Con respecto a la amenaza, las soluciones de seguridad de ESET detectan el archivo 29185_NVW.msi como una variante del troyano Win32/TrojanDownloader.Banload.YKF.

Conclusión

No por haber analizado previamente muchas campañas similares debemos pensar que todas son iguales, ya que los delincuentes siguen innovando y, cuando menos lo esperemos, nos podemos encontrar ante un cambio en su estrategia que pille desprevenidos a muchos usuarios. Mientras tanto, podemos prepararnos para afrontar este tipo de amenazas aprendiendo a reconocer las plantillas y las técnicas de descarga de código malicioso, complementándolo con una solución de seguridad efectiva que sea capaz de detectar y eliminar estas amenazas.