Aplicación fraudulenta de Clubhouse para Android instala troyano bancario

La popularidad de ciertas aplicaciones suele ser algo lo suficientemente atractivo como para que los delincuentes las utilicen como gancho para conseguir nuevas víctimas. Lo hemos visto en anteriores ocasiones con aplicaciones que aún no estaban disponibles para sistemas como Android y que los usuarios buscaban con insistencia sin preocuparse por su seguridad, algo de lo que los delincuentes no dudan en beneficiarse.

Aprovechando el tirón de Clubhouse

Por ese motivo no es de extrañar que una de las aplicaciones del momento sea utilizada como cebo para infectar dispositivos. En este caso estamos ante una app, descubierta por nuestro compañero de ESET Lukas Stefanko y de la cual el equipo de ESET Research se hizo eco, que se hace pasar por la versión para Android de Clubhouse, la popular aplicación mezcla de red social y salas virtuales donde la gente participa usando únicamente audio.

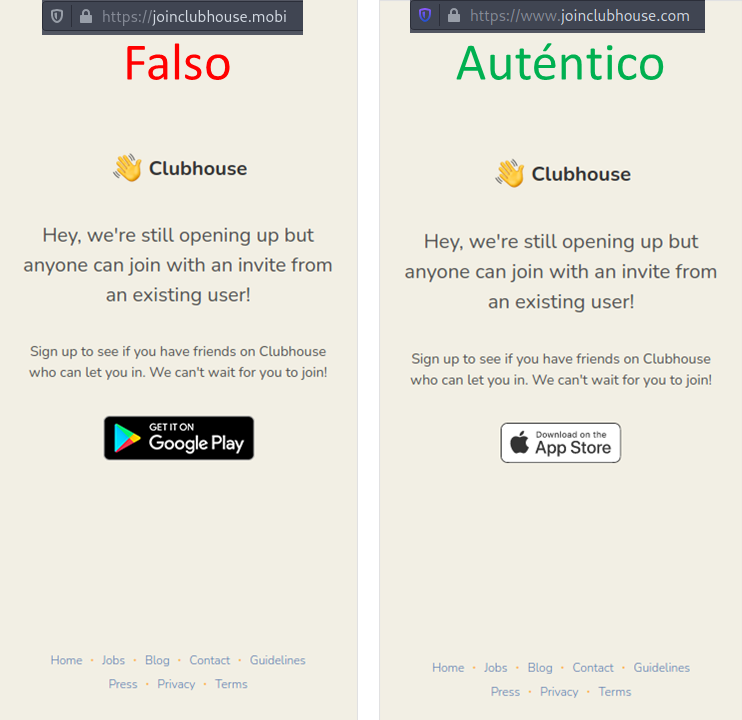

Una de las características de esta app es que actualmente solo está disponible para dispositivos iOS como iPhone y únicamente bajo invitación. Esta sensación de exclusividad y el hecho de que varias personalidades como Elon Musk hayan participado en estas salas ha hecho que muchos usuarios estén esperando una invitación o una versión para dispositivos Android. El hecho de que esta aplicación aún no esté publicada en dispositivos Android es precisamente lo que tratan de aprovechar los delincuentes detrás de estas versiones fraudulentas de Clubhouse. Si nos fijamos en la web que han preparado estos delincuentes, han imitado el diseño de la web legítima, pero cambiando el icono de descarga desde la App Store de Apple por un enlace de descarga fraudulento y que utiliza el icono de Google Play.

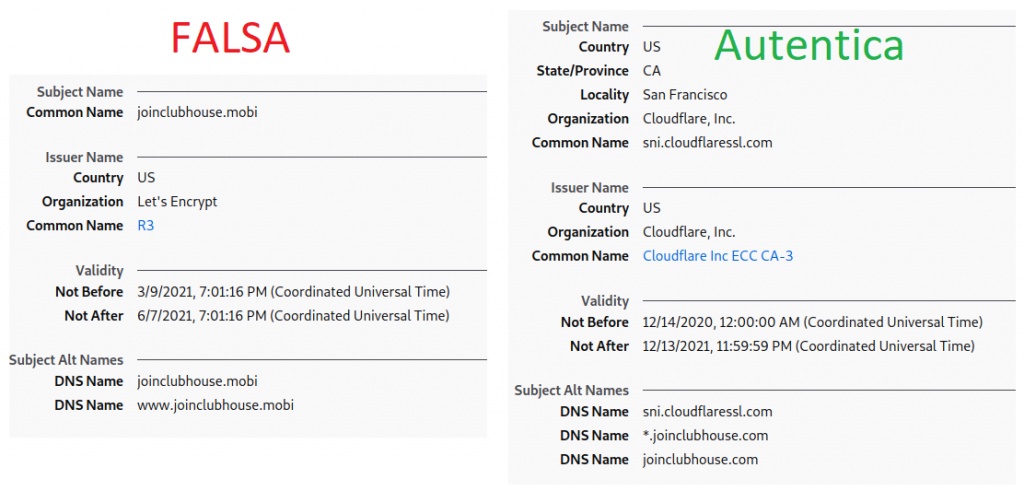

Además, podemos observar como la dirección web registrada desde donde se descarga la aplicación fraudulenta es similar a la legítima, aunque utiliza el dominio “.mobi” en lugar del “.com”. Si revisamos los certificados de seguridad que incorporan ambas webs podemos observar como el de la web maliciosa fue registrado hace pocos días, concretamente el pasado 9 de marzo y utilizando el servicio gratuito Let’s Encrypt. Por su parte, el de la web legítima fue solicitado el pasado 14 de diciembre de 2020 y se hizo mediante la empresa Cloudfare.

Funcionamiento del troyano bancario

La aplicación que se descarga en el dispositivo si la víctima cae en esta trampa lleva de nombre Clubhouse y sigue un patrón de instalación similar a otros malware similares como los troyanos bancarios que suplantan a empresas de logística que tan de moda han estado durante los últimos meses en España.

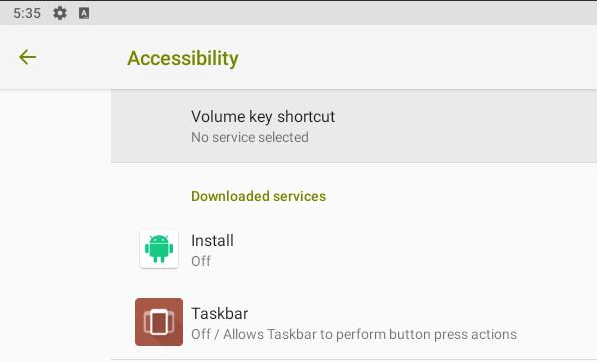

Esta aplicación también solicita permisos de accesibilidad para conseguir persistencia en el sistema Android, donde se instala, y dificultar su eliminación por parte del usuario.

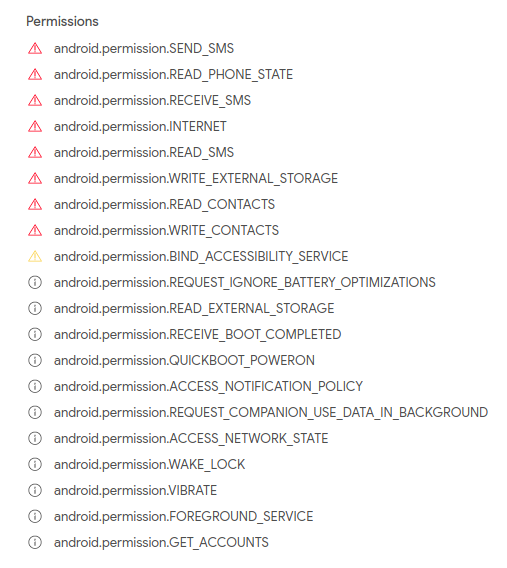

Con respecto a los permisos solicitados, vemos como se repiten algunos de los observados en otras campañas de troyanos bancarios, destacando los relacionados con la capacidad de interceptar y enviar mensajes SMS. Esto permite a los troyanos bancarios de este estilo capturar los mensajes enviados por las entidades financieras para verificar operaciones bancarias como transferencias de dinero con un código temporal de un solo uso.

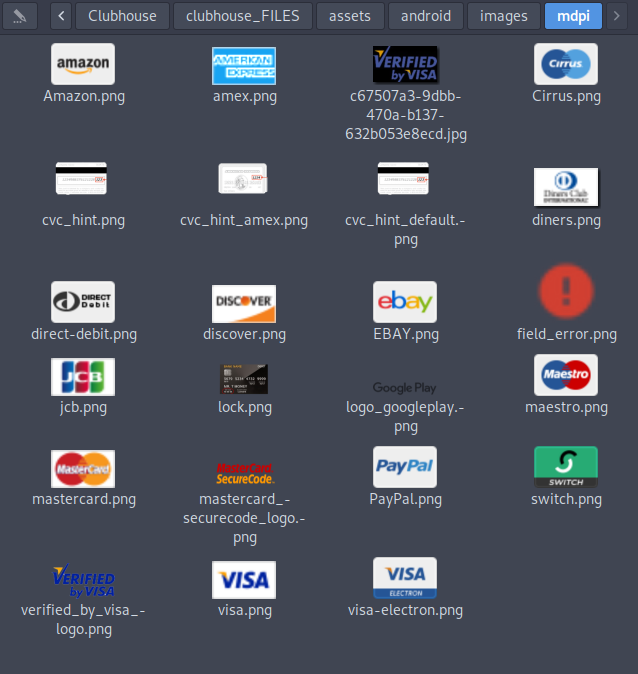

En esta ocasión nos encontramos ante una variante del troyano bancario Blackrock, especializado en el robo de credenciales de 458 aplicaciones relacionadas con el entorno bancario, criptomonedas, redes sociales, mensajería instantánea y de compra online. Podemos ver algunas de las aplicaciones de las que trata de robar las credenciales de acceso en la siguiente imagen, correspondiente al análisis del contenido de esta app maliciosa.

En el caso de haber instalado esta aplicación es importante deshacerse de ella lo antes posible, y aunque esto puede ser más complicado de lo habitual, se pueden seguir varios procedimientos que también han servido para desinstalar otras familias de troyanos bancarios similares. Las soluciones de seguridad de ESET detectan este troyano bancario como Android/TrojanDropper.Agent

Conclusión

Que estemos de nuevo ante una campaña de propagación de un troyano bancario para Android demuestra el conocimiento que tienen los delincuentes acerca del cambio de hábitos producido durante los últimos meses. Son muchos los usuarios que han empezado a utilizar o han intensificado el uso de aplicaciones financieras desde dispositivos móviles a partir del inicio de la situación sanitaria provocada por la pandemia. Por ese motivo conviene estar atentos a estas amenazas e instalar aplicaciones de seguridad capaces de proteger nuestros dispositivos.