Nueva campaña de FluBot suplanta empresas de logística usando SMS

Los troyanos bancarios dirigidos a usuarios de Android y que suplantan a empresas de logística siguen su expansión por varios países. Buena prueba de ello son los mensajes SMS recibidos por usuarios españoles desde números de teléfono extranjeros y la aparición de nuevas plantillas que tratan de suplantar a empresas de logística que no habían sido usadas por los delincuentes hasta hace bien poco.

Un SMS desde Reino Unido

Una de las características de los troyanos bancarios que venimos analizando desde finales de 2020 es que, una vez infectan el dispositivo, proceden a, entre otras acciones maliciosas, enviar mensajes a otros usuarios para así seguir propagándose y tratar de conseguir nuevas víctimas. Podríamos pensar que estos mensajes tan solo se reenvían a la lista de contactos de la víctima pero los delincuentes van mucho más allá haciendo que se envíen también a números de teléfono de otros países.

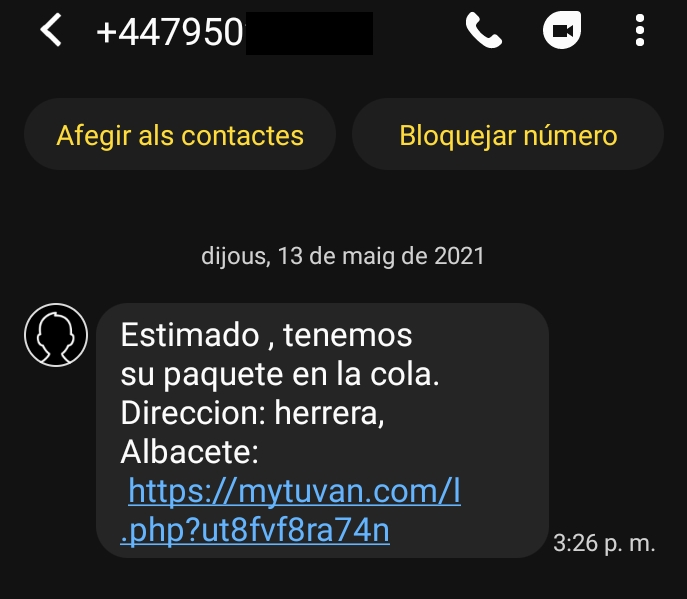

Un ejemplo de estos envíos lo podemos ver a continuación, donde un móvil español ha recibido uno de estos SMS desde un número de teléfono con código de Reino Unido.

Este envío de mensajes puede suponerle a la víctima (además de los problemas derivados del robo de sus credenciales bancarias) un importante aumento en su factura telefónica ya los mensajes de texto que se pueden llegar a enviar desde un dispositivo infectado pueden contarse por decenas o incluso más.

Como viene siendo habitual en las últimas campañas analizadas, los delincuentes han comprometido un dominio legítimo perteneciente a un blog sin actualizar para alojar la web donde se suplanta la empresa de logística. Al haber sido recibido este SMS en español por un móvil ubicado en nuestro país, lo lógico sería pensar que esta web estaría también en nuestro idioma, pero al acceder a ella nos encontramos con esto:

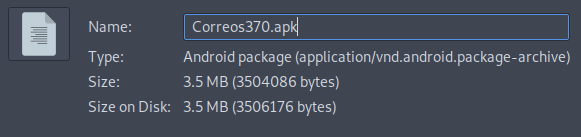

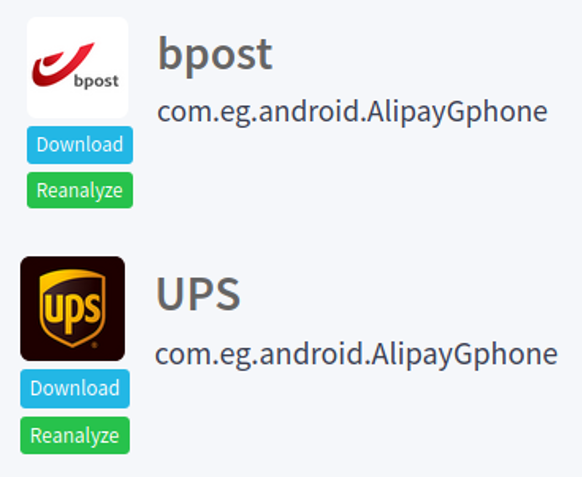

La web trata de suplantar al servicio postal belga, conocida como Belgian Post Group o Bpost, lo cual no deja de ser curioso porque, en principio, los usuarios belgas no son el destinatario del mensaje escrito en Español. Además, si descargamos la aplicación podemos observar como esta ha sido nombrada como CorreosXXX.apk (donde XXX es un número designado por los creadores del malware), lo que indicaría una nueva suplantación del servicio postal español pero que no se corresponde con la web utilizada en esta campaña como señuelo.

Todo apunta a que, a la hora de preparar y lanzar esta campaña, los delincuentes han mezclado los objetivos y se han confundido a la hora de usar la plantilla adecuada en la web que suplanta a la empresa de logística aunque, tal y como vamos a ver a continuación, parece que no es el único punto que no termina de cuadrar.

Ejecución y permisos solicitados

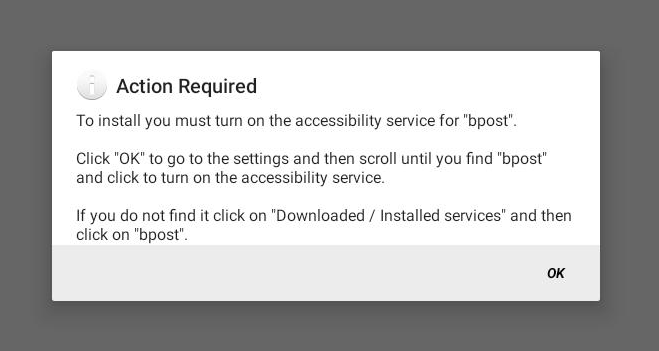

Si, aun a pesar de los puntos que acabamos de comentar, el usuario termina descargando y quiere instalar la aplicación maliciosa en su dispositivo, primero tendrá que habilitar la ejecución de aplicaciones descargadas desde fuentes que no sean de confianza y luego proceder a otorgarle servicios tan críticos como el de Accesibilidad.

Con este permiso los delincuentes pueden, prácticamente, tomar el control del dispositivo e incluso dificultar la desinstalación de la app maliciosa y así conseguir persistencia en el móvil infectado.

Una vez se ha instalado la aplicación maliciosa vemos como esta adopta el icono de Bpost en lugar del de Correos. Por ese motivo volvemos a pensar que algo no ha salido como pensaba a la hora de lanzar esta campaña por parte de los delincuentes. De hecho, revisando el envío de aplicaciones similares en el servicio de análisis colaborativo Koodous, vemos como también se ha estado usando el icono de UPS unas horas antes de enviar esta muestra.

Todos estos errores parecen indicar que los delincuentes que están detrás de esta campaña no han sabido configurar correctamente esta campaña para alcanzar su objetivo. Nos encontramos ante una nueva muestra del malware FluBot, que se suele caracterizar por realizar campañas dirigidas muy eficaces, algo que no parece haber sucedido en esta ocasión. Esto puede ser debido a que los delincuentes detrás del desarrollo de FluBot estén alquilando el malware y el kit de propagación a otros delincuentes menos habilidosos y más propensos a cometer este tipo de fallos, como también explicaría la reciente expansión de esta amenaza a otros países.

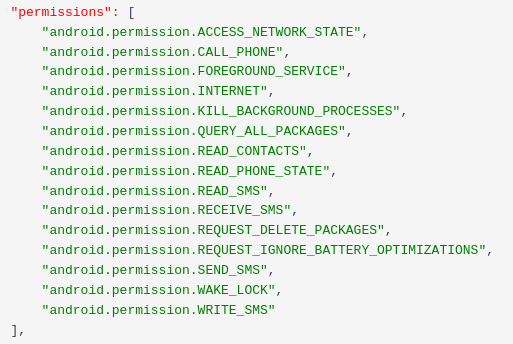

Con respecto a los permisos solicitados por esta variante, observamos pocos cambios con respecto a los casos analizados durante las últimas semanas.

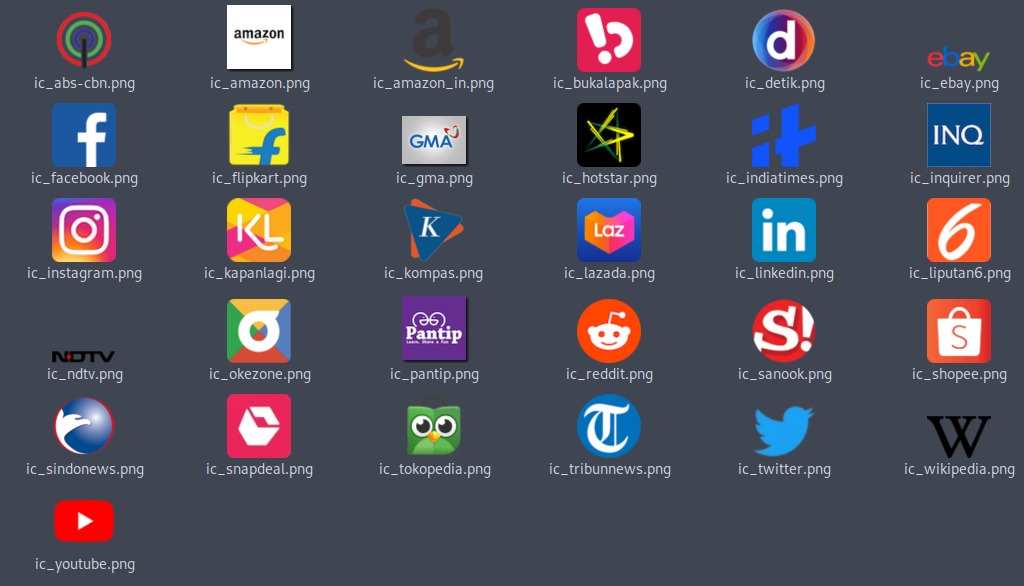

Un punto interesante observado tras revisar el contenido de la apk es la inclusión de varios iconos de todo tipo de servicios y comercios online. Además, también existen listados por países conteniendo dominios pertenecientes a tiendas online, periódicos y redes sociales, entre otras. Esto podría ser un indicio de que los delincuentes tratan de ampliar el robo de credenciales a estos servicios y comercios, además de seguir teniendo como objetivo a las entidades bancarias.

No obstante, aun es pronto para ver si estamos ante un cambio de tendencia o simplemente son recursos gráficos cuya utilización ha sido descartada por los delincuentes y no se han eliminado del instalador de la aplicación maliciosa.

Conclusión

A pesar de que esta campaña no tiene pinta de conseguir muchas víctimas entre usuarios españoles debido a los fallos cometidos por los delincuentes a la hora de personalizarla, no debemos bajar la guardia puesto que, con solo unos pequeños cambios, puede volver a conseguir víctimas de nuestro país fácilmente.

Por ese motivo, es muy recomendable evitar pulsar sobre enlaces no solicitados, no descargar aplicaciones desde fuentes que no sean de absoluta confianza, evitar conceder permisos excesivos a todas las aplicaciones que los soliciten y contar con una solución de seguridad capaz de detectar y eliminar estas amenazas.