Falsa actualización de Chrome app instala troyano bancario en dispositivos Android

Además de las falsas aplicaciones de empresas de logística, otra de las técnicas usadas por los delincuentes que hemos observado durante los últimos meses es la notificación de un problema de seguridad en nuestro navegador. Con esta excusa se intenta conseguir que el usuario descargue una aplicación que se hace pasar por una versión actualizada del navegador Chrome, pero que en realidad contiene un troyano bancario.

Descarga de la app fraudulenta

La estrategia utilizada por los delincuentes pasa por hacer creer al usuario que existe algún problema con alguna de las aplicaciones instaladas en su dispositivo, como, en este caso, el navegador de Internet. Durante bastantes años, los delincuentes estuvieron usando, por ejemplo, la descarga de Flash Player como gancho para tratar de conseguir nuevas víctimas, pero ahora que ese complemento fue retirado por Adobe se ha observado como, desde hace meses, se ha migrado al gancho del navegador de Internet.

El vector de ataque de estas campañas puede ser la distribución de enlaces que dirigen a la web donde se ubica esta app fraudulenta, ya sea a través de mensajes SMS o a través de aplicaciones de mensajería instantánea. Sin embargo, también pueden emplearse otros métodos como redirigir a estas webs a través de enlaces ocultos en banners o anuncios en webs legítimas.

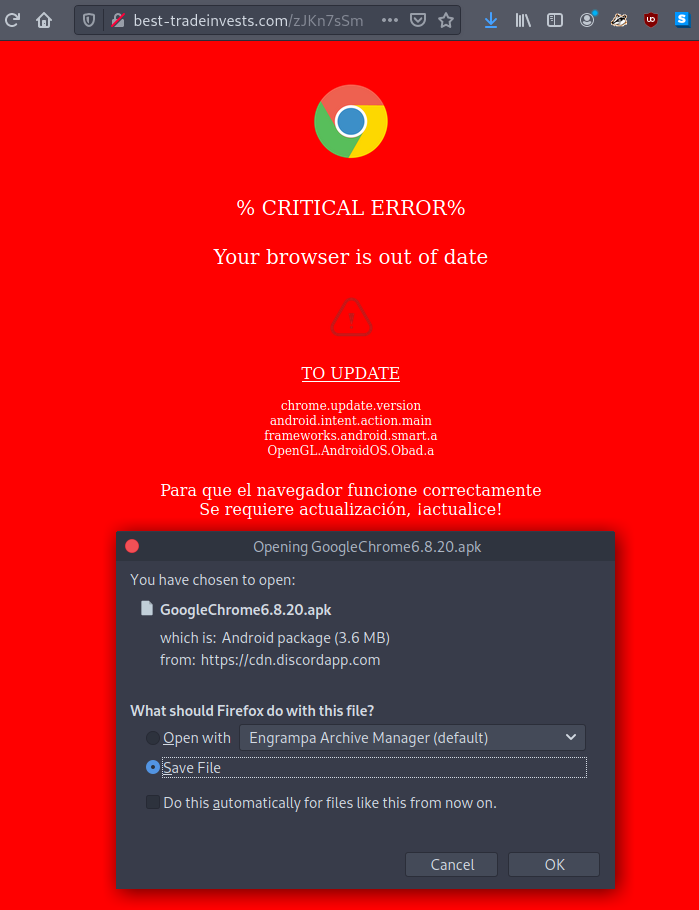

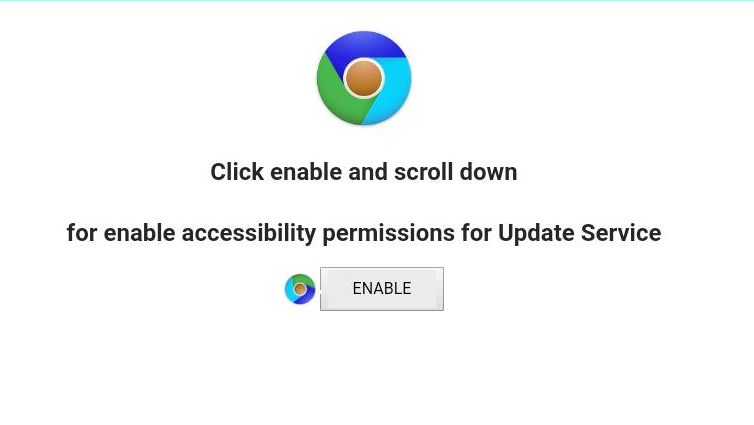

En cualquier caso, la intención de los delincuentes es que el usuario termine en una web como esta que vemos a continuación, detectada recientemente por el investigador MalwareHunterTeam.

Tal y como observamos, al acceder a esta web se nos ofrece la descarga de una aplicación de Android que tiene el nombre del navegador Google Chrome. Sin embargo, a diferencia de casos anteriores, los delincuentes no han registrado un dominio adrede que esté relacionado con esta campaña, aunque tampoco tiene buena pinta.

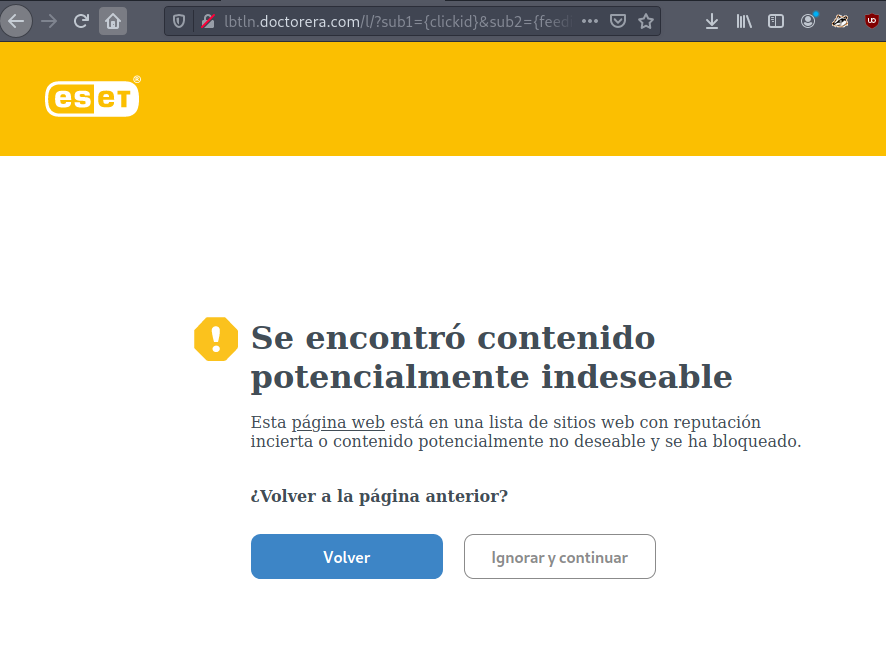

De hecho, al acceder con un navegador desde un sistema de escritorio, la solución de seguridad nos detecta la web como un posible caso de contenido indeseable, señal de que se ha detectado la descarga de código potencialmente peligroso o que esta web haya sido utilizada en campañas anteriores por los delincuentes.

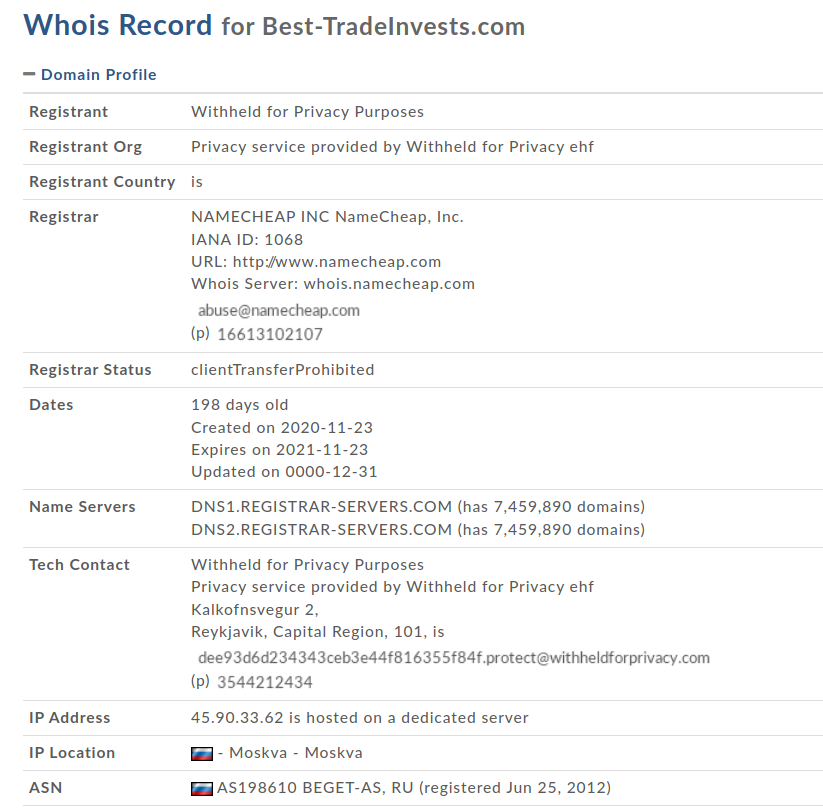

Si revisamos el dominio utilizado vemos que su nombre ya nos indica que puede ser sospechoso y que podría estar relacionado con las campañas de inversión fraudulentas que se han estado produciendo desde hace tiempo. De hecho, comprobamos como el dominio está alojado en un servidor dedicado alojado en Rusia y por un registrador que es usado muchas veces por delincuentes para alojar sus amenazas y webs fraudulentas, y que no suele hacer mucho caso a las peticiones de retirada de estos dominios.

Si bien por sí mismos estos indicios no pueden asegurar al 100 % que estemos ante un caso de propagación de malware, sí que son indicativos basados en casos anteriores de que tanto la web como la aplicación descargada son sospechosas y deberíamos desconfiar de ellas.

Descarga y ejecución del troyano bancario

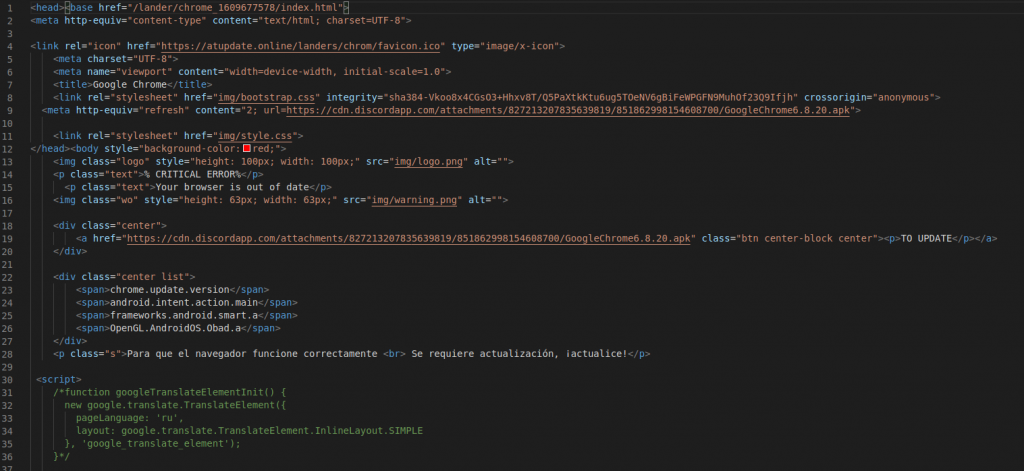

Al revisar el código fuente de la web fraudulenta observamos como la aplicación maliciosa se sirve desde la red de distribución de contenidos o CDN de Discord. Esta conocida aplicación es utilizada por un elevado número de gamers y streamers y se ha vuelto especialmente popular desde el inicio de la pandemia, aunque los delincuentes también la están usando desde hace meses para propagar malware o, como en este caso, alojar sus amenazas.

En el caso de que un usuario de Android descargue y decida instalar esta aplicación, se encontrará con los siguientes avisos durante la instalación. El primero de ellos es la solicitud del permiso especial de Accesibilidad en el dispositivo donde va a instalarse, lo que permite a los delincuentes tomar el control de varios servicios clave que les permiten realizar sus acciones maliciosas.

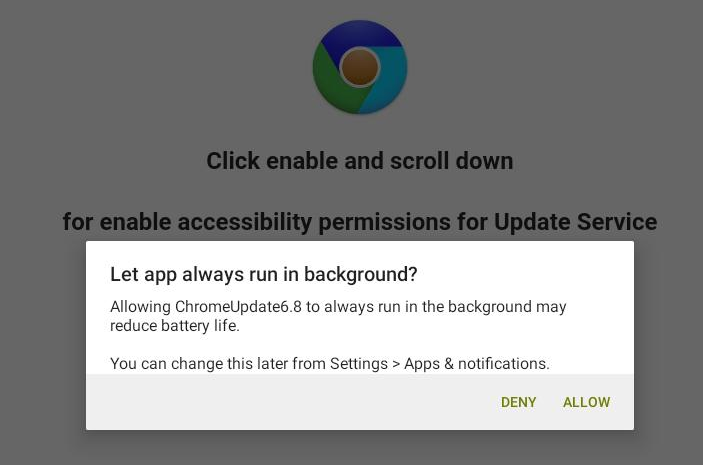

También vemos como la app maliciosa solicita el permiso especial de ejecución en segundo plano para, de esta forma, poder monitorizar el resto de aplicaciones que ejecute el usuario y, más concretamente, todas aquellas relacionadas con la banca online. Así, los delincuentes pueden detectar cuándo está accediendo a una de estas apps y superponer una pantalla para robar las credenciales de acceso.

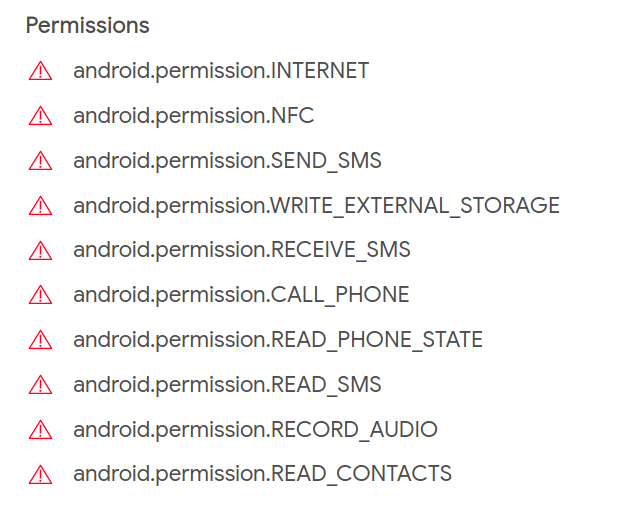

Además, nos encontramos con que la aplicación maliciosa también obtiene los siguientes permisos, entre los que encontramos los de recepción y lectura de SMS (usado para interceptar los códigos de verificación enviados por las entidades bancarias a la hora de realizar transferencias) y también los de leer los contactos y enviar SMS, lo que nos puede dar una pista acerca del método de propagación de esta amenaza usando mensajes SMS enviados a los contactos de los usuarios cuyos dispositivos hayan sido infectados.

Este funcionamiento es muy similar al de otros troyanos bancarios dirigidos a dispositivos móviles Android tan extendidos actualmente, y tras revisar el código del malware todo apunta a que estaríamos ante una variante de Cerberus o alguno de los numerosos malware derivados de esta amenaza. Las soluciones de seguridad de ESET detectan esta amenaza como Android/Spy.Cerberus.G

Conclusión

Si bien parece que este gancho no parece ser tan efectivo como el de la suplantación de empresas de logística, no cabe duda de que los delincuentes están obteniendo un relativo éxito a la hora de conseguir nuevas víctimas, ya que han seguido utilizándolo durante meses. Por ese motivo recomendamos evitar descargar e instalar aplicaciones desde fuera de repositorios o tiendas de confianza e instalar una solución de seguridad que sea capaz de reconocer y eliminar estas amenazas.