“Justificante de pago”. El malware Agent Tesla protagoniza otra campaña dirigida a robar información de las empresas

Hace unas semanas comentábamos que el malware diseñado para robar información (también conocido como infostealer) era una de las principales amenazas detectadas en España durante los últimos meses según un informe reciente de ESET. Este hecho se ha vuelto a comprobar durante esta semana, ya que hemos observado varias campañas de correos maliciosos tratando de propagar malware de este tipo y que pasamos a comentar a continuación.

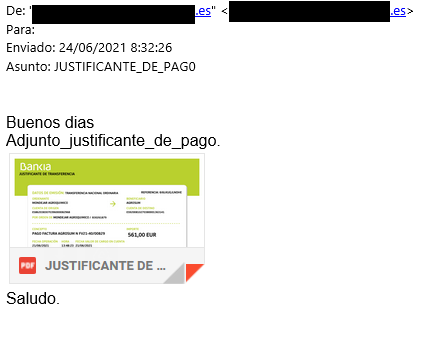

Email con justificante de pago

A pesar de que la estrategia usada por los delincuentes para propagar ciertas amenazas como la que analizamos hoy es sobradamente conocida desde hace tiempo, aun son muchos los trabajadores que caen en este tipo de trampas cuando reciben los correos maliciosos preparados por los atacantes. Esto es debido a que, la mayoría de las veces, este tipo de emails se envía a los departamentos de administración o contabilidad de una empresa, cuyos empleados, al tener que lidiar con muchos mensajes similares a lo largo del día, es posible que bajen la guardia y pulsen sobre un enlace malicioso.

En el ejemplo que vemos en la imagen anterior observamos como el mensaje en sí es bastante escueto y tan solo indica que se trata de un justificante de pago, acompañado de lo que, efectivamente, parece una miniatura de un documento PDF con información de un pago realizado a través de una conocida entidad bancaria. Además, este tipo de correos suelen provenir de remitentes de confianza, ya sean clientes o proveedores de la empresa que recibe estos mensajes o empresas y administraciones públicas reales.

El envío de estos correos suele producirse tras haberse comprometido previamente la seguridad de otra empresa y no es extraño ver como los delincuentes usan los contactos de correo obtenidos como objetivos para seguir propagando sus amenazas. Por ese motivo es importante revisar bien los correos aunque el remitente sea de confianza.

La imagen del supuesto justificante de pago es utilizada por los delincuentes como gancho para que el usuario que reciba este mensaje pulse sobre ella. Al contener un enlace, procederá a la descarga de un fichero comprimido, tal y como vemos a continuación.

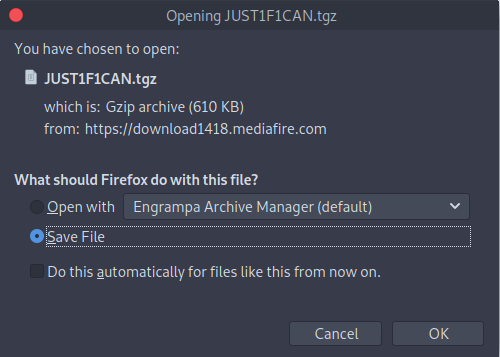

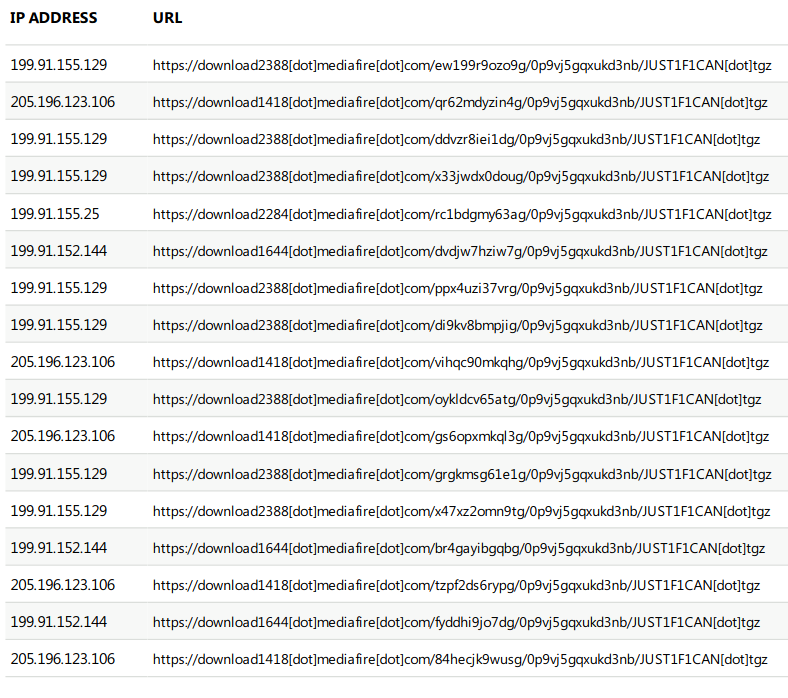

En lo que respecta al almacenamiento de estos ficheros maliciosos, los delincuentes están utilizando el servicio de alojamiento MediaFire, posiblemente para tratar de esquivar las listas negras que se utilizan para bloquear dominios sospechosos de contener amenazas. Durante los últimos días, la telemetría de ESET ha detectado numerosas muestras similares siendo almacenadas en este servicio, por lo que podemos interpretar que el volumen alcanzado por esta campaña ha sido considerable.

Repercusión de esta amenaza en España

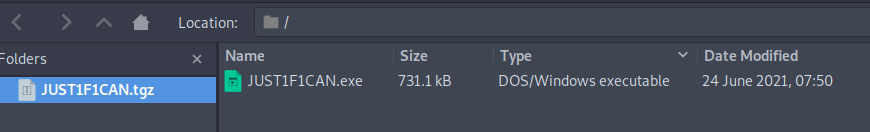

En el caso de que el usuario que reciba un correo como el que estamos analizando pulse sobre el supuesto archivo PDF que contienen el enlace a MediaFire, se descargará un archivo comprimido en formato TGZ que, a su vez contiene un archivo ejecutable. Esto ya debería activar todas las alarmas, puesto que la extensión del fichero no se corresponde con la esperada (documento PDF).

Sin embargo, los delincuentes son muy conscientes de que muchos usuarios no prestarán atención a este detalle y por eso no se molestan siquiera en camuflar la extensión del archivo ejecutable. En el momento en que se ejecuta este archivo es cuando empieza la cadena de ejecución de este malware, que en esta ocasión sería la conocida RAT Agent Tesla, responsable de recopilar información del sistema, especialmente credenciales almacenadas en aplicaciones de todo tipo como navegadores, clientes de correo, VPNs o clientes de FTP, entre otras.

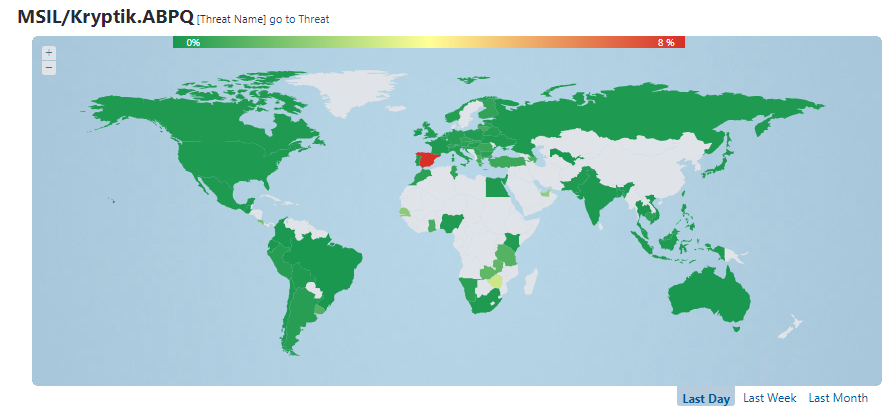

En lo que respecta al impacto de esta y otras amenazas similares, durante los últimos días el servicio Virus Radar de ESET ha venido detectando varias de estas amenazas en España, con algunas de estas campañas dirigidas a empresas de nuestro país, tal y como se puede observar en la imagen a continuación.

No debemos olvidar que el principal objetivo de estas amenazas son las pequeñas y medianas empresas, que componen buena parte del sector productivo en nuestro país y que, por desgracia, aún tienen que mejorar su ciberseguridad para hacer frente a todo tipo de ciberataques. Además, las credenciales obtenidas se utilizan tanto para seguir propagando amenazas en su nombre vía email como para usarlas en futuros ataques más peligrosos que pueden llegar incluso a comprometer la información crítica de empresas más grandes al utilizarse los datos de pymes que pueden ser clientes o proveedores de estas otras compañías.

Conclusión

Que llevemos viendo este tipo de amenazas afectando a empresas de España y otros países sin que los delincuentes hayan implementado cambios significativos en sus técnicas, tácticas y procedimientos demuestra que queda mucho por hacer, tanto en materia de implementación y configuración de medidas de seguridad como de concienciación de los usuarios para que actúen como primera línea de defensa ante las amenazas en lugar de ser el eslabón más débil de la cadena de la ciberseguridad.