Emails distribuyen Cobalt Strike haciéndose pasar por actualizaciones de Kaseya VSA

Tras el ataque de ransomware aprovechando una vulnerabilidad en el software Kaseya VSA sufrido por cientos de empresas, ahora vemos como otros delincuentes tratan de aprovechar la situación con una campaña de emails maliciosos dirigidos a los usuarios de este software.

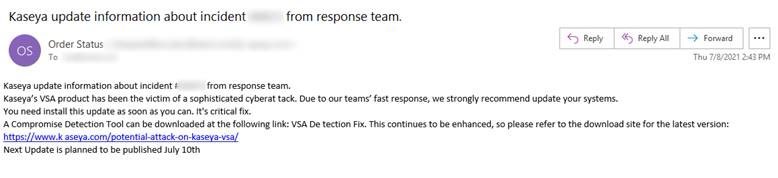

Emails con falsas actualizaciones

Durante toda la semana pasada, los investigadores de ESET han estado detectando numerosos correos electrónicos en los que se ofrecía una supuesta actualización para solucionar la vulnerabilidad que utilizaron los delincuentes para ejecutar el ransomware REvil y cifrar la información de alrededor de 1500 empresas.

En estos correos podemos observar que tanto en el asunto como en el cuerpo del mensaje, los delincuentes mencionan el reciente incidente de seguridad provocado por la vulnerabilidad en Kaseya VSA y proporcionan un enlace para descargar una supuesta actualización. El enlace parece ser correcto a primera vista, pero, en realidad, redirige al usuario a la descarga de Cobalt Strike, una herramienta legítima que se utiliza en tests de intrusión, pero que también es usada por los delincuentes para conseguir acceso remoto a sistemas comprometidos.

La mayoría de los enlaces detectados por los filtros antispam de las soluciones de seguridad de ESET dirigían al dominio discordapp[.]com, algo que ya hemos visto en varias ocasiones anteriores. Actualmente no es raro ver como los delincuentes utilizan este servicio para alojar sus amenazas, y entre los nombres de los ficheros utilizados por los delincuentes encontramos algunos como “ToolCritical.exe”, “kasupdated.exe” o “FixKaseya.exe”.

Impacto en diferentes países

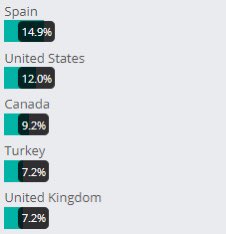

Según la telemetría de ESET, una de las últimas campañas observadas incluye un fichero adjunto al correo de nombre “SecurityUpdates.exe”. Además, entre los países donde se ha detectado una mayor actividad destaca España, seguido de Estados Unidos, Canadá, Turquía y Reino Unido.

Entre todas las muestras detectadas y analizadas durante los últimos días destacan las nombradas como Win32/Kryptik.HLPU y Win32/Rozena.AFJ, las cuales son responsables de buena parte de las detecciones y se comunican con el mismo centro de mando y control utilizado por los delincuentes.

El mayor número de muestras detectadas en estas campañas de correos maliciosos no tiene por qué coincidir con el número de víctimas afectadas por el ransomware REvil en cada país, pero resulta interesante comprobar como España ha estado a la cabeza a la hora de detectar algunas de las muestras relacionadas con este envío de correos.

Conclusión

Incidentes de seguridad como el protagonizado por el ransomware REvil aprovechando una vulnerabilidad en el software Kaseya VSA no pasan desapercibidos y eso es algo que los delincuentes van a tratar de aprovechar. Resulta muy sencillo lanzar una campaña de correos como la que hemos analizado en este post y muchos de los usuarios que los reciban es probable que caigan en la trampa, por lo que resulta indispensable contar con una solución de seguridad que sea capaz de identificar y neutralizar estas amenazas por si terminamos pulsando donde no debemos.