TrickBot recupera su actividad y sus funcionalidades de troyano bancario

El malware TrickBot es una amenaza que lleva entre nosotros desde 2016. Inicialmente concebida como un troyano bancario, en los últimos años se ha convertido en una potente herramienta usada por los delincuentes para desplegar otro tipo de malware como ransomware en redes corporativas. Ahora, y tras un intento de desmantelamiento el pasado mes de octubre, vemos como esta amenaza recupera su funcionalidad inicial además de seguir siendo usada para propagar nuevas variantes de ransomware.

Reaparición y asentamiento de TrickBot

El pasado 12 de octubre de 2020 se anunciaba una importante operación liderada por Microsoft y varias empresas de ciberseguridad, entre las que se encontraba ESET, con la intención de interrumpir el funcionamiento y tratar de desmantelar las botnets usadas por TrickBot.

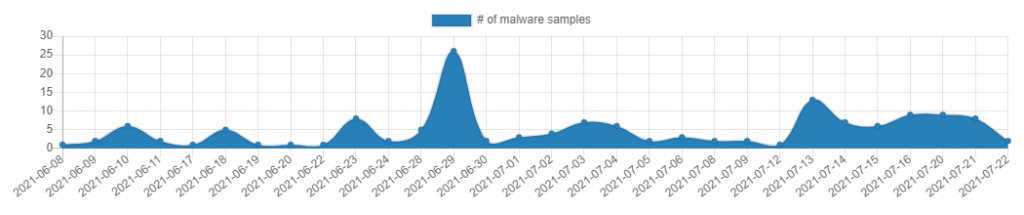

Esta operación dejó fuera de combate a un buen número de los servidores de mando y control usados por los operadores de esta amenaza, pero, tal y como hemos podido ir comprobando en meses posteriores, Trickbot ha conseguido sobrevivir a este desmantelamiento y ya ha vuelto a su actividad normal.

Concebido inicialmente en 2016 como un troyano bancario, las características modulares de esta amenaza hicieron que algunos delincuentes se fijaran en ella para usarla como herramienta de despliegue inicial de otros códigos maliciosos más dañinos como el ransomware.

De esta forma, Trickbot fue parte activa durante buena parte de 2020 de importantes campañas de propagación de malware como Ryuk, el ransomware responsable de numerosos incidentes en empresas medianas y grandes.

Tras el intento de desmantelamiento, los delincuentes responsables de su mantenimiento pasaron meses reconstruyendo su infraestructura, y en la actualidad no solo ha vuelto a ponerse en marcha, sino que también ha recuperado funcionalidades abandonadas hace tiempo, como la de troyano bancario.

Características y campañas actuales

TrickBot es un malware muy versátil debido a su estructura modular y a la posibilidad de ampliar sus características mediante complementos. Estos complementos se cuentan por decenas y suelen implementarse como librerías DLL de Windows, permitiendo, por ejemplo, recopilar contraseñas almacenadas en aplicaciones de uso habitual como navegadores o clientes de email hasta modificar el tráfico de red y permitir su autopropagación.

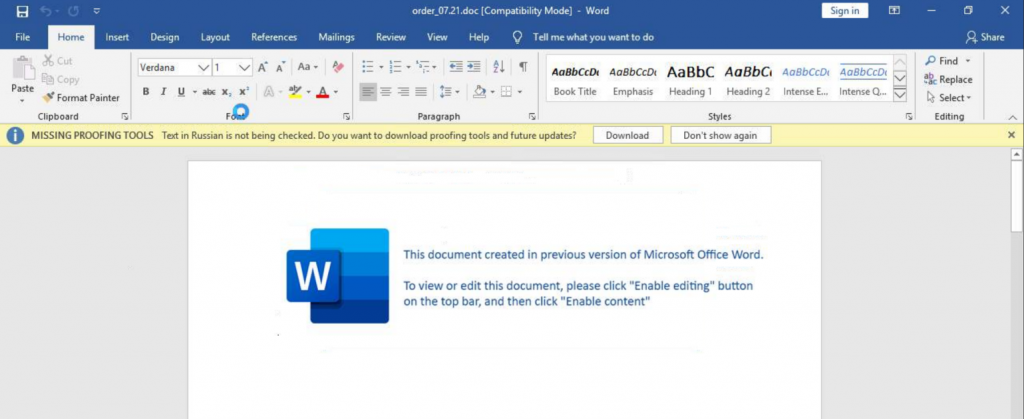

Entre las técnicas usadas por TrickBot para infectar a sus víctimas se encuentra la utilización de documentos de Office con macros maliciosas incrustadas. Esta técnica ha sido utilizada por varias familias de malware durante los últimos años, y a pesar de tratarse de una estrategia usada por los ciberdelincuentes desde hace más de 20 años, sigue resultando igual de efectiva por la falta implementación de medidas de seguridad en muchas empresas y la falta de concienciación de los usuarios.

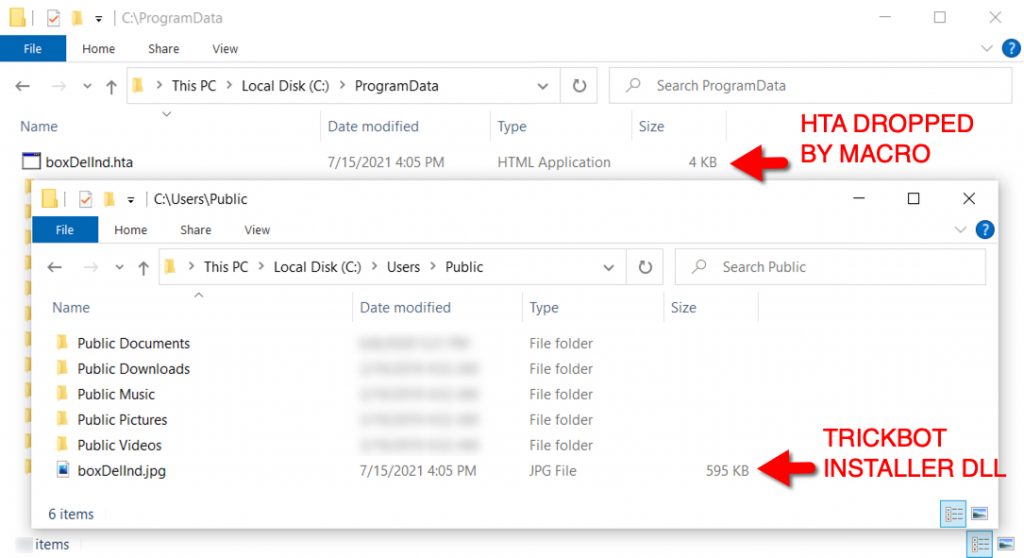

En las últimas campañas detectadas protagonizadas por TrickBot se puede observar como, tras habilitar las macros en este tipo de documentos, se vuelca en el disco un fichero HTA, responsable de conectarse con uno de los dominios controlados por los operadores del malware y descargarse archivos adicionales.

En estas campañas recientes se descarga en el sistema infectado un archivo con extensión JPG, aunque, en realidad, se trata del instalador de TrickBot en forma de librería DLL. Además, se ha observado la utilización de la herramienta para tests de intrusión Cobalt Strike en algunos de los casos recientes, lo que permitiría a los atacantes realizar muchas más acciones en un sistema infectado exitosamente.

Además, investigadores de FortiGuard Labs habrían encontrado vínculos entre una reciente campaña de ransomware conocido como Diavol y los operadores de TrickBot. Esta familia de ransomware comparte varias características con un viejo conocido como es Conti, aunque también tiene importantes diferencias. Por ejemplo, Diavol no dispone de bloqueo regional para evitar afectar a sistemas ubicados en Rusia, así como tampoco se han observado capacidades de filtración de información confidencial previas al cifrado de los archivos.

Sobre las renovadas capacidades como troyano bancario de TrickBot que habían sido dejadas de lado por sus operadores hace tiempo, vemos como se ha adoptado una estrategia similar a la de las familias de malware herederas del malware Zeus. Así pues, vemos que estas nuevas versiones de TrickBot tienen la capacidad de realizar inyecciones web estáticas (redirigiendo al usuario a webs maliciosas para robar las credenciales), pero también inyecciones web dinámicas (interceptando la comunicación con webs legítimas e incluyendo componentes maliciosos para robar las credenciales).

Conclusión

Tras revisar la situación actual en la que se encuentra TrickBot, podemos confirmar que este malware se ha recompuesto totalmente y sigue con su actividad maliciosa. Esto representa un peligro para usuarios de todo el mundo, puesto que su actividad delictiva no conoce fronteras y busca nuevas víctimas en todas las regiones. Por ese motivo debemos contar con soluciones de seguridad que sean capaces de detectar esta amenaza y su actividad en sistema o red corporativa, para poder eliminarla antes de que provoque graves daños.